winpcap 发包工具

本工具主要用来进行网络协议的调试,主要方法是,对现场数据抓包,然后将数据包带回交给开发人员,开发人员将该数据包重新发送和处理,模拟现场环境以便于调试和分析。

(一)使用方法

命令行下输入sendpack.exe test.pcap

参数:

sendpack.exe:源码编译出来的可执行程序

test.pcap:需要发送的数据包抓包文件

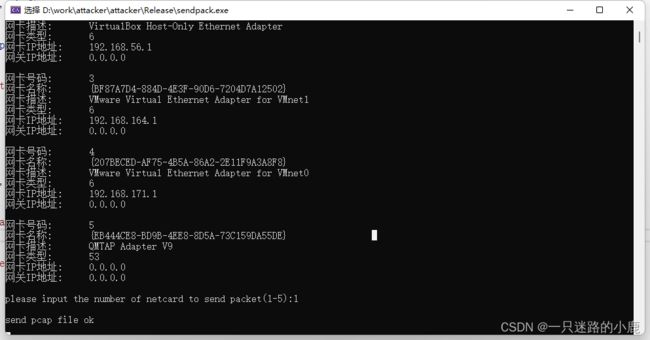

接下来,程序会列出本机上所有的网卡,并要求输入一个网卡序号,并在此网卡上发送数据包:

输入完毕后,可以在wireshark等抓包工具中看到该网卡发送的数据包:

注意:本程序运行前必须要安装winpcap开发包

(二)简要介绍

本程序使用了winpcap开发包来完成pcap文件读取和指定网卡的发送,主要有如下几个步骤:

- 使用pcap_open_live打开发送数据包的网卡。

- 使用pcap_open_offline打开离线抓包文件。

- 调用pcap_loop发送数据包,其中的参数是pcap_open_live函数返回的pcap句柄,用于在回调函数中使用此句柄发送回调中接收的数据包。

- 回调函数packet_handler中发送数据包。

源码较为简单,只有四个文件,详细的实现可以参看工程代码,结合百度,对初学者来说也很容易掌握。

工程地址:点击下载源码。

此下载地址中有多个工程,其中的sendpack即此文中的发包项目,主要代码如下:

#include 项目运行截图如下:

在图中指定的网卡上,用wireshark抓包,可以看到该网卡发送的所有的数据包。

在此基础上,可以实现修改mac地址、ip地址、循环发送、发送特定协议的数据包、修改数据包等扩展功能开发。