- 移动端城市区县二级联动选择功能实现包

good2know

本文还有配套的精品资源,点击获取简介:本项目是一套为移动端设计的jQuery实现方案,用于简化用户在选择城市和区县时的流程。它包括所有必需文件:HTML、JavaScript、CSS及图片资源。通过动态更新下拉菜单选项,实现城市到区县的联动效果,支持数据异步加载。开发者可以轻松集成此功能到移动网站或应用,并可基于需求进行扩展和优化。1.jQuery移动端解决方案概述jQuery技术简介jQuery

- centos7出现 bash: ip: command not found

微信圈

centos

centos7出现bash:ip:commandnotfoundyum-yinstallinitscripts

- Linux系统配置(应用程序)

1风天云月

Linuxlinux应用程序编译安装rpmhttp

目录前言一、应用程序概述1、命令与程序的关系2、程序的组成3、软件包封装类型二、RPM1、RPM概述2、RPM用法三、编译安装1、解包2、配置3、编译4、安装5、启用httpd服务结语前言在Linux中的应用程序被视为将软件包安装到系统中后产生的各种文档,其中包括可执行文件、配置文件、用户手册等内容,这些文档被组织为一个有机的整体,为用户提供特定的功能,因此对于“安装软件包”与“安装应用程序”这两

- 关于流媒体播放器EasyPlayer和EasyPlayerPro的介绍以及其区别

EasyDarwin

EasyDarwin音视频ffmpeg人工智能大数据ar

EasyPlayer是一款流媒体播放器系列项目,它支持多种流媒体协议的播放,包括但不限于RTSP、RTMP、HTTP、HLS、UDP、RTP、File等。除此之外,EasyPlayer还支持本地文件播放和多种功能特性,包括本地抓拍、本地录像、播放旋转、多屏播放、倍数播放等。EasyPlayer核心基于ffmpeg,稳定、高效、可靠、可控。随着多年的不断发展和迭代,EasyPlayer基于成功的实践

- 2018-09-27 aop相关

蒋超_58dc

1.静态织入,需要使用aspectj专用的compilermaven工程可以采用:https://www.mojohaus.org/aspectj-maven-plugin/2.动态织入,配合spring,创建代理来执行3.

- 最新阿里四面面试真题46道:面试技巧+核心问题+面试心得

风平浪静如码

前言做技术的有一种资历,叫做通过了阿里的面试。这些阿里Java相关问题,都是之前通过不断优秀人才的铺垫总结的,先自己弄懂了再去阿里面试,不然就是去丢脸,被虐。希望对大家帮助,祝面试成功,有个更好的职业规划。一,阿里常见技术面1、微信红包怎么实现。2、海量数据分析。3、测试职位问的线程安全和非线程安全。4、HTTP2.0、thrift。5、面试电话沟通可能先让自我介绍。6、分布式事务一致性。7、ni

- CentOS容器没有ip addr命令

BLZxiaopang

centostcp/iplinuxdocker

centos容器没有ip命令[root@Centos/]#ipadd-bash:ip:commandnotfound[root@Centos/]#yum-yinstallinitscripts

- 2025年SDK游戏盾终极解析:重新定义手游安全的“隐形护甲”

上海云盾商务经理杨杨

游戏安全

副标题:从客户端加密到AI反外挂,拆解全链路防护如何重塑游戏攻防天平引言:当传统高防在手游战场“失效”2025年全球手游市场规模突破$2000亿,黑客单次攻击成本却降至$30——某SLG游戏因协议层CC攻击单日流失37%玩家,某开放世界游戏遭低频DDoS瘫痪6小时损失千万。传统高防IP的致命短板暴露无遗:无法识别伪造客户端流量、难防协议篡改、误杀率超15%。而集成于游戏终端的SDK游戏盾,正以“源

- LVS+Keepalived实现高可用和负载均衡

2401_84412895

程序员lvs负载均衡运维

2、开启网卡子接口配置VIP[root@a~]#cd/etc/sysconfig/network-scripts/[root@anetwork-scripts]#cp-aifcfg-ens32ifcfg-ens32:0[root@anetwork-scripts]#catifcfg-ens32:0BOOTPROTO=staticDEVICE=ens32:0ONBOOT=yesIPADDR=10.1

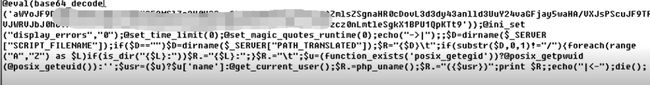

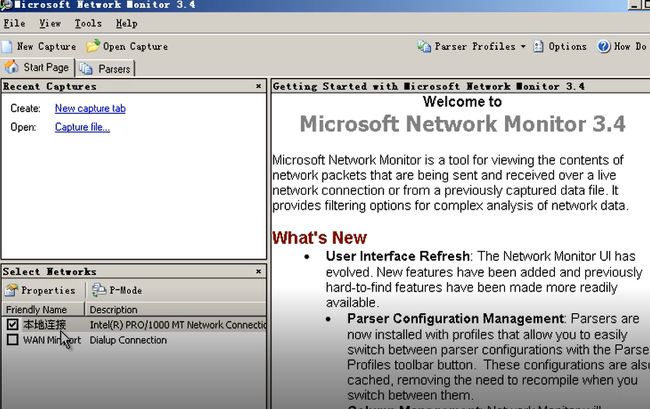

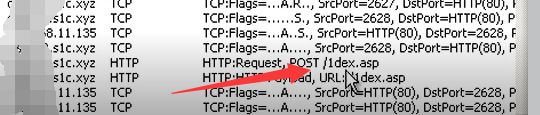

- 包含日志获取webshell

陈望_ning

日志文件关闭:Apache目录下的httpd.conf文件#ErrorLog"logs/error.log"#CustomLog"logs/access.log"common加#号为注释不产生日志文件如果去掉#将会在Apache/logs/目录下产生日志文件linux:access_logerror_logwindows:access.logerror.logaccess_log每一行记录了一次网

- 5G-RAN与语义通信RAN

一去不复返的通信er

智简网络&语义通信5G人工智能语义通信

1️⃣RAN协议栈与TCP/IP五层协议栈的对应关系a.物理层(TCP/IP)↔PHY(RAN)对应关系:5GNRRAN的物理层直接对应TCP/IP的物理层。功能对比:TCP/IP物理层:负责比特流的物理传输,如通过电缆、光纤或无线介质传输信号。RAN物理层:处理无线信号的调制、编码、信道估计和传输(如OFDM、LDPC编码)。在5GNR中,物理层负责将数据映射到无线信道(如PDSCH、PUSCH

- Matrix-Breakout 2 Morpheus靶场解题过程

信息收集目标探测靶机目标很明显就是61.139.2.141了扫描开放端口发现22、80、81访问端口主机访问80翻译一下,并没有发现什么审查源代码发现里面有一张图片,下载下来看看是否有图片的隐写wgethttp://61.139.2.141/trinity.jpegstegoveritas-itrinity.jpeg-o/home/kali/Desktop/11分解后发现什么都没有,里面的keep

- 02-Breakout靶机攻略

ZLlllllll0

02-Breakout靶机

第一步搭建靶机下载地址:https://download.vulnhub.com/empire/02-Breakout.zip下载好了之后直接用VM打开然后右击虚拟机,把网络连接改成nat模式第二步,信息收集然后开启虚拟机,左上角编辑,虚拟网络编辑器里面看一下靶机是哪个网段。打开kali用nmap扫一下的这个网段的存活主机,也就是扫除这个靶机的具体ip地址nmap192.168.109.1/24扫

- Pktgen-DPDK:开源网络测试工具的深度解析与应用

艾古力斯

本文还有配套的精品资源,点击获取简介:Pktgen-DPDK是基于DPDK的高性能流量生成工具,适用于网络性能测试、硬件验证及协议栈开发。它支持多种网络协议,能够模拟高吞吐量的数据包发送。本项目通过利用DPDK的高速数据包处理能力,允许用户自定义数据包内容,并实现高效的数据包管理与传输。文章将指导如何安装DPDK、编译Pktgen、配置工具以及使用方法,最终帮助开发者和网络管理员深入理解并优化网络

- 环境搭建 | Python + Anaconda / Miniconda + PyCharm 的安装、配置与使用

本文将分别介绍Python、Anaconda/Miniconda、PyCharm的安装、配置与使用,详细介绍Python环境搭建的全过程,涵盖Python、Pip、PythonLauncher、Anaconda、Miniconda、Pycharm等内容,以官方文档为参照,使用经验为补充,内容全面而详实。由于图片太多,就先贴一个无图简化版吧,详情请查看Python+Anaconda/Minicond

- [spring6: Mvc-网关]-源码解析

推荐阅读:[spring6:Mvc-函数式编程]-源码解析GatewayServerMvcAutoConfiguration@AutoConfiguration(after={HttpClientAutoConfiguration.class,RestTemplateAutoConfiguration.class,RestClientAutoConfiguration.class,FilterAu

- centos7安装配置 Anaconda3

Anaconda是一个用于科学计算的Python发行版,Anaconda于Python,相当于centos于linux。下载[root@testsrc]#mwgethttps://mirrors.tuna.tsinghua.edu.cn/anaconda/archive/Anaconda3-5.2.0-Linux-x86_64.shBegintodownload:Anaconda3-5.2.0-L

- Selenium基础教程

lemontree1945

seleniumpython测试工具

1.Selenium环境安装1.1浏览器安装Chrome和ChromeDriver下载地址:https://googlechromelabs.github.io/chrome-for-testing/注意:驱动版本号要和浏览器版本号一致;安装后关闭浏览器自动更新:services.msc:打开系统服务找到和google相关的服务,全部修改为禁用1.2安装第三方库seleniumpipinstall

- Android GreenDao介绍和Generator生成表对象代码

目录(?)[-]介绍创建工程转载请注明:http://blog.csdn.net/sinat_30276961/article/details/50052109最近无意中发现了GreenDao,然后查看了一些资料后,发现这个数据库框架很适合用,于是乎,查看了官网的api,并自己写了一个小应用总结一下它的使用方法。介绍按照国际惯例,在开篇,总要先介绍一下什么是GreenDao吧。首先需要说明的是Gr

- 【Jupyter】个人开发常见命令

TIM老师

#Pycharm&VSCodepythonJupyter

1.查看python版本importsysprint(sys.version)2.ipynb/py文件转换jupyternbconvert--topythonmy_file.ipynbipynb转换为mdjupyternbconvert--tomdmy_file.ipynbipynb转为htmljupyternbconvert--tohtmlmy_file.ipynbipython转换为pdfju

- 用代码生成艺术字:设计个性化海报的秘密

本文围绕“用代码生成艺术字:设计个性化海报的秘密”展开,先概述代码生成艺术字在海报设计中的独特价值,接着介绍常用的代码工具(如HTML、CSS、JavaScript等),详细阐述从构思到实现的完整流程,包括字体样式设计、动态效果添加等,还分享了提升艺术字质感的技巧及实际案例。最后总结代码生成艺术字的优势,为设计师提供打造个性化海报的实用指南,助力提升海报设计的独特性与吸引力,符合搜索引擎SEO标准

- 19.0-《超越感觉》-说服他人

SAM52

Becausethoughtfuljudgmentsdeservetobeshared,andthewaytheyarepresentedcanstronglyinfluencethewayothersreacttothem.因为经过深思熟虑的判断值得分享,而这些判断的呈现方式会强烈影响其他人对它们的反应。Bylearningtheprinciplesofpersuasionandapplying

- 你的连接不是专用连接攻击者可能试图从 github.com 窃取你的信息(例如,密码、消息或信用卡)。 --解决办法

我遇到了.检查安全软件或企业防火墙/代理(包括VPN)这个问题,关了就好,我是用来xbox加速github,所以先开在关既可以加速又可以访问这个错误表明你的浏览器(MicrosoftEdge)无法安全地连接到GitHub,因为遇到了证书验证问题(NET::ERR_CERT_AUTHORITY_INVALID)。错误信息明确指出网站使用了HSTS(HTTPStrictTransportSecurit

- selenium 特殊场景处理

文章目录前言一、windows的弹窗二、内嵌网页frame三、页签切换四、截图五、弹窗六、JS执行总结前言selenium处理web操作师,有很多特殊的情况需要处理,例如弹窗、内嵌网页,页签切换,js执行等,下面介绍一些可能会遇到的特殊场景一、windows的弹窗importwin32com.client'''创建了一个WScript.ShellCOM(ComponentObjectModel)对

- 重复文件清理工具,附免费链接

mixiumixiu

其他

链接:https://pan.baidu.com/s/1s_Zx1eHp5Y-XnbbGldIgvw?pwd=kjex提取码:kjex复制这段内容后打开百度网盘手机App,操作更方便哦

- Django学习笔记(一)

学习视频为:pythondjangoweb框架开发入门全套视频教程一、安装pipinstalldjango==****检查是否安装成功django.get_version()二、django新建项目操作1、新建一个项目django-adminstartprojectproject_name2、新建APPcdproject_namedjango-adminstartappApp注:一个project

- GDP经济社会人文民生栅格数据下载网站汇总

疯狂学习GIS

本文为“GIS数据获取整理”专栏(https://blog.csdn.net/zhebushibiaoshifu/category_10857546.html)中第八篇独立博客,因此本文全部标题均由“8”开头。本文对目前主要的GDP、社会与经济数据获取网站加以整理与介绍,若需其它GIS领域数据(如遥感影像数据、气象数据、土地土壤数据、农业数据等),大家可以点击上方专栏查看,也可以看这一篇汇总文

- mac os 10.9 mysql_MAC OSX 10.9 apache php mysql 环境配置

AY05

macos10.9mysql

#终端内运行sudoapachectlstart#启动Apachesudoapachectlrestart#重启Apachesudoapachectlstop#停止Apache#配置Apachesudovi/private/etc/apache2/httpd.conf#将里面的这一行去掉前面的##LoadModulephp5_modulelibexec/apache2/libphp5.so#配置P

- 二级域名分发系统商业版全开源v3版

CloseAi论坛

程序源码二级域名分发系统商业版开源

介绍:名分发-快乐二级域名分发源码主要是二级域名分发网站源码,域名接口配置自己研究吧网盘下载地址:https://zijiewangpan.com/NbX6950sYLn图片:

- 搭建云手机教程

云博客-资源宝

智能手机

搭建云手机教程本教程由分享:ziyouhua资源宝整理分享:www.httple.net首先检查自己vps是否支持这个项目sudoaptinstallcpu-checkerkvm-ok如果显示INFO:/dev/kvmexistsKVMaccelerationcanbeused表示支持,可以继续往下看ac13首先安装dockercurl-fsSLhttps://get.docker.com|sud

- 二分查找排序算法

周凡杨

java二分查找排序算法折半

一:概念 二分查找又称

折半查找(

折半搜索/

二分搜索),优点是比较次数少,查找速度快,平均性能好;其缺点是要求待查表为有序表,且插入删除困难。因此,折半查找方法适用于不经常变动而 查找频繁的有序列表。首先,假设表中元素是按升序排列,将表中间位置记录的关键字与查找关键字比较,如果两者相等,则查找成功;否则利用中间位置记录将表 分成前、后两个子表,如果中间位置记录的关键字大于查找关键字,则进一步

- java中的BigDecimal

bijian1013

javaBigDecimal

在项目开发过程中出现精度丢失问题,查资料用BigDecimal解决,并发现如下这篇BigDecimal的解决问题的思路和方法很值得学习,特转载。

原文地址:http://blog.csdn.net/ugg/article/de

- Shell echo命令详解

daizj

echoshell

Shell echo命令

Shell 的 echo 指令与 PHP 的 echo 指令类似,都是用于字符串的输出。命令格式:

echo string

您可以使用echo实现更复杂的输出格式控制。 1.显示普通字符串:

echo "It is a test"

这里的双引号完全可以省略,以下命令与上面实例效果一致:

echo Itis a test 2.显示转义

- Oracle DBA 简单操作

周凡杨

oracle dba sql

--执行次数多的SQL

select sql_text,executions from (

select sql_text,executions from v$sqlarea order by executions desc

) where rownum<81;

&nb

- 画图重绘

朱辉辉33

游戏

我第一次接触重绘是编写五子棋小游戏的时候,因为游戏里的棋盘是用线绘制的,而这些东西并不在系统自带的重绘里,所以在移动窗体时,棋盘并不会重绘出来。所以我们要重写系统的重绘方法。

在重写系统重绘方法时,我们要注意一定要调用父类的重绘方法,即加上super.paint(g),因为如果不调用父类的重绘方式,重写后会把父类的重绘覆盖掉,而父类的重绘方法是绘制画布,这样就导致我们

- 线程之初体验

西蜀石兰

线程

一直觉得多线程是学Java的一个分水岭,懂多线程才算入门。

之前看《编程思想》的多线程章节,看的云里雾里,知道线程类有哪几个方法,却依旧不知道线程到底是什么?书上都写线程是进程的模块,共享线程的资源,可是这跟多线程编程有毛线的关系,呜呜。。。

线程其实也是用户自定义的任务,不要过多的强调线程的属性,而忽略了线程最基本的属性。

你可以在线程类的run()方法中定义自己的任务,就跟正常的Ja

- linux集群互相免登陆配置

林鹤霄

linux

配置ssh免登陆

1、生成秘钥和公钥 ssh-keygen -t rsa

2、提示让你输入,什么都不输,三次回车之后会在~下面的.ssh文件夹中多出两个文件id_rsa 和 id_rsa.pub

其中id_rsa为秘钥,id_rsa.pub为公钥,使用公钥加密的数据只有私钥才能对这些数据解密 c

- mysql : Lock wait timeout exceeded; try restarting transaction

aigo

mysql

原文:http://www.cnblogs.com/freeliver54/archive/2010/09/30/1839042.html

原因是你使用的InnoDB 表类型的时候,

默认参数:innodb_lock_wait_timeout设置锁等待的时间是50s,

因为有的锁等待超过了这个时间,所以抱错.

你可以把这个时间加长,或者优化存储

- Socket编程 基本的聊天实现。

alleni123

socket

public class Server

{

//用来存储所有连接上来的客户

private List<ServerThread> clients;

public static void main(String[] args)

{

Server s = new Server();

s.startServer(9988);

}

publi

- 多线程监听器事件模式(一个简单的例子)

百合不是茶

线程监听模式

多线程的事件监听器模式

监听器时间模式经常与多线程使用,在多线程中如何知道我的线程正在执行那什么内容,可以通过时间监听器模式得到

创建多线程的事件监听器模式 思路:

1, 创建线程并启动,在创建线程的位置设置一个标记

2,创建队

- spring InitializingBean接口

bijian1013

javaspring

spring的事务的TransactionTemplate,其源码如下:

public class TransactionTemplate extends DefaultTransactionDefinition implements TransactionOperations, InitializingBean{

...

}

TransactionTemplate继承了DefaultT

- Oracle中询表的权限被授予给了哪些用户

bijian1013

oracle数据库权限

Oracle查询表将权限赋给了哪些用户的SQL,以备查用。

select t.table_name as "表名",

t.grantee as "被授权的属组",

t.owner as "对象所在的属组"

- 【Struts2五】Struts2 参数传值

bit1129

struts2

Struts2中参数传值的3种情况

1.请求参数绑定到Action的实例字段上

2.Action将值传递到转发的视图上

3.Action将值传递到重定向的视图上

一、请求参数绑定到Action的实例字段上以及Action将值传递到转发的视图上

Struts可以自动将请求URL中的请求参数或者表单提交的参数绑定到Action定义的实例字段上,绑定的规则使用ognl表达式语言

- 【Kafka十四】关于auto.offset.reset[Q/A]

bit1129

kafka

I got serveral questions about auto.offset.reset. This configuration parameter governs how consumer read the message from Kafka when there is no initial offset in ZooKeeper or

- nginx gzip压缩配置

ronin47

nginx gzip 压缩范例

nginx gzip压缩配置 更多

0

nginx

gzip

配置

随着nginx的发展,越来越多的网站使用nginx,因此nginx的优化变得越来越重要,今天我们来看看nginx的gzip压缩到底是怎么压缩的呢?

gzip(GNU-ZIP)是一种压缩技术。经过gzip压缩后页面大小可以变为原来的30%甚至更小,这样,用

- java-13.输入一个单向链表,输出该链表中倒数第 k 个节点

bylijinnan

java

two cursors.

Make the first cursor go K steps first.

/*

* 第 13 题:题目:输入一个单向链表,输出该链表中倒数第 k 个节点

*/

public void displayKthItemsBackWard(ListNode head,int k){

ListNode p1=head,p2=head;

- Spring源码学习-JdbcTemplate queryForObject

bylijinnan

javaspring

JdbcTemplate中有两个可能会混淆的queryForObject方法:

1.

Object queryForObject(String sql, Object[] args, Class requiredType)

2.

Object queryForObject(String sql, Object[] args, RowMapper rowMapper)

第1个方法是只查

- [冰川时代]在冰川时代,我们需要什么样的技术?

comsci

技术

看美国那边的气候情况....我有个感觉...是不是要进入小冰期了?

那么在小冰期里面...我们的户外活动肯定会出现很多问题...在室内呆着的情况会非常多...怎么在室内呆着而不发闷...怎么用最低的电力保证室内的温度.....这都需要技术手段...

&nb

- js 获取浏览器型号

cuityang

js浏览器

根据浏览器获取iphone和apk的下载地址

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8" content="text/html"/>

<meta name=

- C# socks5详解 转

dalan_123

socketC#

http://www.cnblogs.com/zhujiechang/archive/2008/10/21/1316308.html 这里主要讲的是用.NET实现基于Socket5下面的代理协议进行客户端的通讯,Socket4的实现是类似的,注意的事,这里不是讲用C#实现一个代理服务器,因为实现一个代理服务器需要实现很多协议,头大,而且现在市面上有很多现成的代理服务器用,性能又好,

- 运维 Centos问题汇总

dcj3sjt126com

云主机

一、sh 脚本不执行的原因

sh脚本不执行的原因 只有2个

1.权限不够

2.sh脚本里路径没写完整。

二、解决You have new mail in /var/spool/mail/root

修改/usr/share/logwatch/default.conf/logwatch.conf配置文件

MailTo =

MailFrom

三、查询连接数

- Yii防注入攻击笔记

dcj3sjt126com

sqlWEB安全yii

网站表单有注入漏洞须对所有用户输入的内容进行个过滤和检查,可以使用正则表达式或者直接输入字符判断,大部分是只允许输入字母和数字的,其它字符度不允许;对于内容复杂表单的内容,应该对html和script的符号进行转义替换:尤其是<,>,',"",&这几个符号 这里有个转义对照表:

http://blog.csdn.net/xinzhu1990/articl

- MongoDB简介[一]

eksliang

mongodbMongoDB简介

MongoDB简介

转载请出自出处:http://eksliang.iteye.com/blog/2173288 1.1易于使用

MongoDB是一个面向文档的数据库,而不是关系型数据库。与关系型数据库相比,面向文档的数据库不再有行的概念,取而代之的是更为灵活的“文档”模型。

另外,不

- zookeeper windows 入门安装和测试

greemranqq

zookeeper安装分布式

一、序言

以下是我对zookeeper 的一些理解: zookeeper 作为一个服务注册信息存储的管理工具,好吧,这样说得很抽象,我们举个“栗子”。

栗子1号:

假设我是一家KTV的老板,我同时拥有5家KTV,我肯定得时刻监视

- Spring之使用事务缘由(2-注解实现)

ihuning

spring

Spring事务注解实现

1. 依赖包:

1.1 spring包:

spring-beans-4.0.0.RELEASE.jar

spring-context-4.0.0.

- iOS App Launch Option

啸笑天

option

iOS 程序启动时总会调用application:didFinishLaunchingWithOptions:,其中第二个参数launchOptions为NSDictionary类型的对象,里面存储有此程序启动的原因。

launchOptions中的可能键值见UIApplication Class Reference的Launch Options Keys节 。

1、若用户直接

- jdk与jre的区别(_)

macroli

javajvmjdk

简单的说JDK是面向开发人员使用的SDK,它提供了Java的开发环境和运行环境。SDK是Software Development Kit 一般指软件开发包,可以包括函数库、编译程序等。

JDK就是Java Development Kit JRE是Java Runtime Enviroment是指Java的运行环境,是面向Java程序的使用者,而不是开发者。 如果安装了JDK,会发同你

- Updates were rejected because the tip of your current branch is behind

qiaolevip

学习永无止境每天进步一点点众观千象git

$ git push joe prod-2295-1

To

[email protected]:joe.le/dr-frontend.git

! [rejected] prod-2295-1 -> prod-2295-1 (non-fast-forward)

error: failed to push some refs to '

[email protected]

- [一起学Hive]之十四-Hive的元数据表结构详解

superlxw1234

hivehive元数据结构

关键字:Hive元数据、Hive元数据表结构

之前在 “[一起学Hive]之一–Hive概述,Hive是什么”中介绍过,Hive自己维护了一套元数据,用户通过HQL查询时候,Hive首先需要结合元数据,将HQL翻译成MapReduce去执行。

本文介绍一下Hive元数据中重要的一些表结构及用途,以Hive0.13为例。

文章最后面,会以一个示例来全面了解一下,

- Spring 3.2.14,4.1.7,4.2.RC2发布

wiselyman

Spring 3

Spring 3.2.14、4.1.7及4.2.RC2于6月30日发布。

其中Spring 3.2.1是一个维护版本(维护周期到2016-12-31截止),后续会继续根据需求和bug发布维护版本。此时,Spring官方强烈建议升级Spring框架至4.1.7 或者将要发布的4.2 。

其中Spring 4.1.7主要包含这些更新内容。

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()