【web安全】渗透测试实战思路

步骤一:选目标

1. 不建议太小的公司(可能都是请别人来开发的,用现成成熟的框架)

2. 不建议一线大厂:腾讯,字节,阿里等,你懂的

3. 不建议政府部门,安全设备多,每年有护网,报警你就死

建议:找上市公司与子公司,有开发人员,就有漏洞

重点:先在天眼查那些找域名

所有上市公司链接:上市公司大全

子公司:在官网上找

步骤二:优先找登录入口

1. 用户名枚举

2. 寻找关键信息,看看官网有没有一些文章发布人的姓名,然后使用工具枚举账号,枚举成功后拼接密码尝试登录

3. 寻找针对性账号信息,比如:请用学生号登录,请用公司名称登录之类的

4. 手机号枚举,先选移动,电信,联通的号码段,然后看公司地区进行枚举(多人用的大公司后台才建议枚举,小公司的后台就不建议了)

5. 枚举建议用10个线程来跑,比较少概率封IP

6. 弱口令字典1000个左右就可以了(反而用户名要多一点)

7. 看一下有没有系统操作手册可以有测试账户信息,提供新的枚举思路

8. 验证码绕过:去掉验证码,留空验证码,重复利用验证码,万能验证码(0000,9999……)

9. 爆破验证码:4位验证码的话可以直接爆破

10. 爆破密码:有md5的话,可以在burp设置自动加上MD5

11. 爆破API:如果出现这种接口,就要思考为什么有V2,是不是V1版本接口有漏洞?

12. 爆破数据包参数:accountTypeEnum的值为PHONE,当前是手机号登录,能不能替换成别的呢?比如:NICKNAME,ANY,MAIL等等

13. 文件枚举 -> 递归枚举

14. 文件后缀名枚举:既然有 login.t ,会不会有其他 passwd.t 的文件呢?

15. js信息收集

16. js代码还原:source map

17. 利用grepWin工具可以搜索js代码还原后的一些关键词

18. 接口提取,JSFinder工具

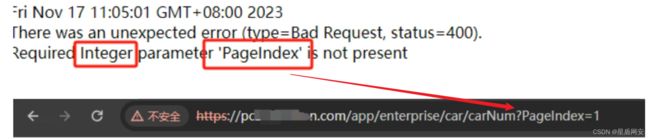

19. 观察接口报错,灵活处理,比如填写所需参数

20. 小程序,反编译处理,获取前端代码,可以用js-beautify工具美化

21. 垂直越权,只要通过了拦截器的校验,就可以用普通用户的身份随意调用root权限的接口

22. 垂直越权2,比较容易出高危,比如商城有这个用户,但是订单管理后台没有这个用户,拿着token都能登录成功

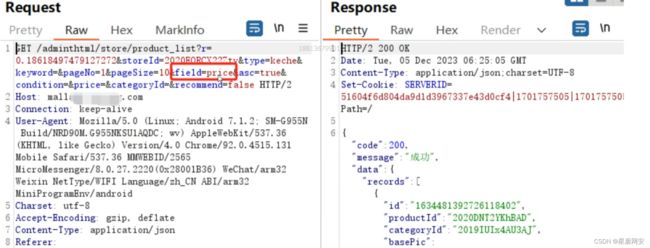

23. SQL注入:预编译防御对 order by 后的位置是不起作用的,原理文章:https://blog.csdn.net/hrayha/article/details/121941302

price, if((1=1),1,(select 1 union select 2))

price, if((1=2),1,(select 1 union select 2))1=1 的时候正常返回数据,1=2 的时候,服务器报错

然后sqlmap一把梭

24. 教育src,搜索学号

site:xxx.edu.cn 学号25. 修改返回数据包,得到不一样的角色,比如返回的是学生,改成老师,那么功能就多起来了,可以现在前端寻找js代码里面有的角色名

26. burp测试ssrf漏洞

27. 把渗透过程中的信息都记录下来