信息安全中常用术语介绍

信息安全中常用术语介绍

目录

- 信息安全中常用术语介绍

-

- 什么是 VUL

- 什么是 0day 漏洞 和 0day 攻击

- 什么是 CVE

- 什么是 CWE

- 什么是 PoC

- 什么是 Exp

- 什么是漏洞靶场

- 什么是 CVSS

- 什么是OVAL

- 什么是CCE

- 什么是CPE

- 什么是XCCDF

- 什么是 SCAP

- 参考文档

本文在原文基础上又进行了些许资料搜集整理,希望对大家有所帮助。

在一些重大的安全事件发生后,经常会在相关新闻或文档中看到一些相关的安全术语,比如:VUL、CVE、Exp、PoC 等。今天我们就来对这些常用术语的具体含义和用途做一个基本的了解,以便于以后不会在傻傻分不清这些术语的含义。

什么是 VUL

VUL,Vulnerability 的缩写,泛指漏洞。

什么是 0day 漏洞 和 0day 攻击

0day 漏洞,又称零日漏洞 「zero-day」。是已经被发现 (有可能未被公开),而官方还没有相关补丁的漏洞。通俗地讲就是除了漏洞发现者,没有其他的人知道这个漏洞的存在,并且可以有效地加以利用,发起的攻击往往具有很大的突发性与破坏性。

零日攻击或零时差攻击「zero-dayattack」则是指利用这种漏洞进行的攻击,提供该漏洞细节或者利用程序的人通常是该漏洞的发现者。零日漏洞的利用程序对网络安全具有巨大威胁,因此零日漏洞不但是黑客的最爱,掌握多少零日漏洞也成为评价黑客技术水平的一个重要参数。

什么是 CVE

CVE 的英文全称是 「Common Vulnerabilities & Exposures」 公共漏洞和暴露,例如 CVE-2015-0057、CVE-1999-0001 等等。CVE 就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。

如果在一个漏洞报告中指明的一个漏洞,有 CVE 名称的话你就可以快速地在任何其它 CVE 兼容的数据库中找到相应修补的信息,解决安全问题。

下面是一些漏洞信息发布平台,在这些平台上可以根据漏洞的 CVE 编号搜索该漏洞的介绍:

https://cve.mitre.org/

https://nvd.nist.gov/

http://www.cnnvd.org.cn/

http://cve.scap.org.cn/

什么是 CWE

CWE「Common Weakness Enumeration」常见缺陷列表是MITRE公司(一个非盈利机构)继CVE(Common Vulnerabilities and Exposures)之后的又一个安全漏洞词典。

通过这一词典,Mitre希望提供识别、减轻、阻止软件缺陷的通用标准。CWE也可以作为人们购买软件的安全衡量标准,尤其是在购买旨在阻止或发现具体安全问题的安全工具时。

什么是 PoC

PoC「Proof of Concept」, 中文译作概念验证。在安全界,你可以理解成为漏洞验证程序。和一些应用程序相比,PoC 是一段不完整的程序,仅仅是为了证明提出者的观点的一段代码。这个术语会在漏洞报告中使用,漏洞报告中的 PoC 则是一段说明或者一个攻击的样例,使得读者能够确认这个漏洞是真实存在的。

什么是 Exp

Exp 「Exploit」,中文译作漏洞利用程序。简单讲就是一段可以发挥漏洞价值的程序,比如:目标存在一个 SQL 注入漏洞,然后被你知道了,然后你编写了一个程序,通过这个 SQL 注入漏洞,拿到了目标的权限,那么这个程序就是所谓的 Exp 了。当然,如果你没有使用这个漏洞,它就这么放着,那么这个漏洞,对你来说可以认为是没有价值的。

关于 PoC / Exp 的几个误区

-

写 PoC 要会 Python

PoC 的存在,只有一个目的:证明漏洞存在。而关于 PoC 的形式,或者说代码实现方式,你想用什么方式,就用什么方式。推荐 Python, 只是说安全界用 Python 的人居多,你写的东西能被更多人看懂,还有 Python 这门语言的灵活,类库强大等特性,给编写的人提供了很大便利。

-

PoC 就是 Exp

严格来讲,PoC 和 Exp 是两个东西。PoC 就是用来证明漏洞存在的,而 Exp 是用来利用这个漏洞的。在很多情况下我们知道了漏洞存在,却不知道具体怎么利用,编写一个 PoC 非常简单,而编写一个 Exp 是相当有挑战性的。

PoC 和 Exp 的区别就有点像你发现了家门口的超市的锁有问题,你给人家证明锁有问题和通过锁有问题这个现象偷到超市的钱这是两码事。

什么是漏洞靶场

漏洞靶场 「Vulnerability Firing Range」 就是一个已经复现了漏洞让你测试漏洞用的环境,一般用虚拟机或者 Docker 来实现的。

如果你想快速构建一个测试用的漏洞靶场,可使用 Vulhub 项目快速部署漏洞测试靶场。Vulhub 是一个基于 docker 和 docker-compose 的漏洞环境集合,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

Vulhub 项目地址:https://vulhub.org/

什么是 CVSS

CVSS 全称是 「Common Vulnerability Scoring System」即通用漏洞评分系统。CVSS 是一个行业公开标准,其被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度。

CVSS 是安全内容自动化协议「SCAP」的一部分,通常 CVSS 同 CVE 一同由美国国家漏洞标准库「National Vulnerabiliy Database」发布,由美国国家基础建设咨询委员会「NIAC」委托制作,是一套公开的评测标准,经常被用来评测企业资讯科技系统的安全性,并受到 eBay、Symantec、Cisco、Oracle 等众多厂商支援。

CVSS 的目标是为所有软件安全漏洞提供一个严重程度的评级,这就意味着 CVSS 旨在为一个已知的安全漏洞的严重程度提供一个数值(分数)。而不管这个安全漏洞影响的软件类型是什么,不管它是操作系统、杀毒软件、数据库、邮件服务器、桌面还是商务应用程序。

由于这个评分范围非常广,这个评分系统把能够完全攻破操作系统层的已知安全漏洞评为基准分数 10.0 分。换句话说,CVSS 基准分数为 10.0 分的安全漏洞一般指能够完全攻破系统的安全漏洞。

典型的结果是攻击者完全控制一个系统,包括操作系统层的管理或者 Root 权限。例如:国家安全漏洞数据库中一个第三方产品中的这种安全漏洞被解释为:攻击者能够安装程序、观看、修改或者删除数据,或者创建拥有用户全部权利的新账户。

CVSS 的主要目的是帮助人们建立衡量漏洞严重程度的标准,使得人们可以比较漏洞的严重程度,从而确定处理它们的优先级。CVSS 得分基于一系列维度上的测量结果,这些测量维度被称为量度「Metrics」。漏洞的最终得分最大为 10,最小为 0。得分 7-10 的漏洞通常被认为比较严重,得分 在 4-6.9 之间的是中级漏洞,0-3.9 的则是低级漏洞。

什么是OVAL

OVAL 「Open Vulnerability and Assessment Language」开放漏洞与评估语言,描述漏洞检测方法的机器可识别语言。

以xml的格式进行发布。它是一个技术性的描述。它详细的描述了漏洞检测的技术细节,可导入自动化检测工具中实施漏洞检测工作。

什么是CCE

CCE「Common Configuration Enumeration」 通用配置枚举,描述软件配置缺陷的一种标准格式。

在信息安全风险评估中,配置缺陷的检测是一项重要内容,使用CCE可以让配置缺陷以标准的方式展现出来,便于配置缺陷评估的可量化操作。

什么是CPE

CPE「Common Platform Enumeration」 是通用平台枚举,经常描述一个漏洞的时候需要描述漏洞影响了什么组件的什么版本,那么就可以使用CPE。

什么是XCCDF

XCCDF「Extensible Configuration Checklist Description Format」可扩展的配置检查描述格式,看起来跟OVAL有点类似,但XCCDF被设计为支持信息交换、文档生成、组织化和情境化调整、自动一致性测试以及符合性评分,能够支持与多种基础配置检查技术交互。其中推荐的、默认的检查技术是MITRE公司的OVAL。在实际的SCAP应用中,XCCDF和OVAL往往是成对出现。可以理解OVAL可以作为一个XCCDF的子集。

在XCCDF文档中除了OVAL,你其实也能看到如CPE。它也是一种XML格式文件。

什么是 SCAP

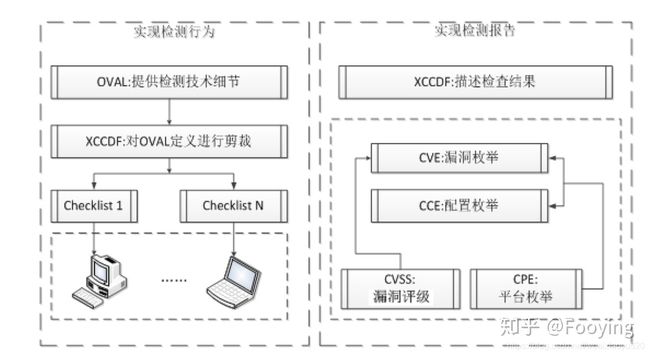

SCAP 「Security Content Automation Protocol」 是一个集合了多种安全标准的框架,它共有六个子元素:CVE,OVAL,CCE,CPE,CVSS,XCCDF。其目的是以标准的方法展示和操作安全数据,SCAP 由 NIST 负责维护。

六个元素,用图来表示之间的关系和作用大概是如下:

SCAP 是当前美国比较成熟的一套信息安全评估标准体系,其标准化,自动化的思想对信息安全行业产生了深远的影响。

SCAP 主要解决三个问题:

- 实现高层政策法规等到底层实施的落地。

- 将信息安全所涉及的各个要素标准化。

- 将复杂的系统配置核查工作自动化。

参考文档

https://poc.evalbug.com/chapter1/1.html

https://www.cnblogs.com/DeeLMind/p/7582045.html

https://zhuanlan.zhihu.com/p/86594624