- 日更006 终极训练营day3

懒cici

人生创业课(2)今天的主题:学习方法一:遇到有用的书,反复读,然后结合自身实际,列践行清单,不要再写读书笔记思考这本书与我有什么关系,我在哪些地方能用到,之后我该怎么用方法二:读完书没映像怎么办?训练你的大脑,方法:每读完一遍书,立马合上书,做一场分享,几分钟都行对自己的学习要求太低,要逼自己方法三:学习深度不够怎么办?找到细分领域的榜样,把他们的文章、书籍、产品都体验一遍,成为他们的超级用户,向

- 【花了N长时间读《过犹不及》,不断练习,可以越通透】

君君Love

我已经记不清花了多长时间去读《过犹不及》,读书笔记都写了42页,这算是读得特别精细的了。是一本难得的好书,虽然书中很多内容和圣经吻合,我不是基督徒,却觉得这样的文字值得细细品味,和我们的生活息息相关。我是个界线建立不牢固的人,常常愧疚,常常害怕他人的愤怒,常常不懂拒绝,还有很多时候表达不了自己真实的感受,心里在说不嘴里却在说好……这本书给我很多的启示,让我学会了怎样去建立属于自己的清晰的界限。建立

- 基于redis的Zset实现作者的轻量级排名

周童學

Javaredis数据库缓存

基于redis的Zset实现轻量级作者排名系统在今天的技术架构中,Redis是一种广泛使用的内存数据存储系统,尤其在需要高效检索和排序的场景中表现优异。在本篇博客中,我们将深入探讨如何使用Redis的有序集合(ZSet)构建一个高效的笔记排行榜系统,并提供相关代码示例和详细的解析。1.功能背景与需求假设我们有一个笔记分享平台,用户可以发布各种笔记,系统需要根据用户发布的笔记数量来生成一个实时更新的

- 常规笔记本和加固笔记本的区别

luchengtech

电脑三防笔记本加固计算机加固笔记本

在现代科技产品中,笔记本电脑因其便携性和功能性被广泛应用。根据使用场景和需求的不同,笔记本可分为常规笔记本和加固笔记本,二者在多个方面存在显著区别。适用场景是区分二者的重要标志。常规笔记本主要面向普通消费者和办公人群,适用于家庭娱乐、日常办公、学生学习等相对稳定的室内环境。比如,人们在家用它追剧、处理文档,学生在教室用它完成作业。而加固笔记本则专为特殊行业设计,像军事、野外勘探、工业制造、交通运输

- 第八课: 写作出版你最关心的出书流程和市场分析(无戒学堂复盘)

人在陌上

今天是周六,恰是圣诞节。推掉了两个需要凑腿的牌局,在一个手机,一个笔记本,一台电脑,一杯热茶的陪伴下,一个人静静地回听无戒学堂的最后一堂课。感谢这一个月,让自己的习惯开始改变,至少,可以静坐一个下午而不觉得乏味枯燥难受了,要为自己点个赞。我深知,这最后一堂课的内容,以我的资质和毅力,可能永远都用不上。但很明显,无戒学堂是用了心的,毕竟,有很多优秀学员,已经具备了写作能力,马上就要用到这堂课的内容。

- python笔记14介绍几个魔法方法

抢公主的大魔王

pythonpython

python笔记14介绍几个魔法方法先声明一下各位大佬,这是我的笔记。如有错误,恳请指正。另外,感谢您的观看,谢谢啦!(1).__doc__输出对应的函数,类的说明文档print(print.__doc__)print(value,...,sep='',end='\n',file=sys.stdout,flush=False)Printsthevaluestoastream,ortosys.std

- 《感官品牌》读书笔记 1

西红柿阿达

原文:最近我在东京街头闲逛时,与一位女士擦肩而过,我发现她的香水味似曾相识。“哗”的一下,记亿和情感立刻像潮水般涌了出来。这个香水味把我带回了15年前上高中的时候,我的一位亲密好友也是用这款香水。一瞬间,我呆站在那里,东京的街景逐渐淡出,取而代之的是我年少时的丹麦以及喜悦、悲伤、恐惧、困惑的记忆。我被这熟悉的香水味征服了。感想:感官是有记忆的,你所听到,看到,闻到过的有代表性的事件都会在大脑中深深

- 我不想再当知识的搬运工

楚煜楚尧

因为学校课题研究的需要,这个暑假我依然需要完成一本书的阅读笔记。我选的是管建刚老师的《习课堂十讲》。这本书,之前我读过,所以重读的时候,感到很亲切,摘抄起来更是非常得心应手。20页,40面,抄了十天,终于在今天大功告成了。这对之前什么事都要一拖再拖的我来说,是破天荒的改变。我发现至从认识小尘老师以后,我的确发生了很大的改变。遇到必须做却总是犹豫不去做的事,我学会了按照小尘老师说的那样,在心里默默数

- 20210517坚持分享53天读书摘抄笔记 非暴力沟通——爱自己

f79a6556cb19

让生命之花绽放在赫布·加德纳(HerbGardner)编写的《一千个小丑》一剧中,主人公拒绝将他12岁的外甥交给儿童福利院。他郑重地说道:“我希望他准确无误地知道他是多么特殊的生命,要不,他在成长的过程中将会忽视这一点。我希望他保持清醒,并看到各种奇妙的可能。我希望他知道,一旦有机会,排除万难给世界一点触动是值得的。我还希望他知道为什么他是一个人,而不是一张椅子。”然而,一旦负面的自我评价使我们看

- Unity学习笔记1

zy_777

通过一个星期的简单学习,初步了解了下unity,unity的使用,以及场景的布局,UI,以及用C#做一些简单的逻辑。好记性不如烂笔头,一些关键帧还是记起来比较好,哈哈,不然可能转瞬即逝了,(PS:纯小白观点,unity大神可以直接忽略了)一:MonoBehaviour类的初始化1,Instantiate()创建GameObject2,通过Awake()和Start()来做初始化3,Update、L

- 大数据技术笔记—spring入门

卿卿老祖

篇一spring介绍spring.io官网快速开始Aop面向切面编程,可以任何位置,并且可以细致到方法上连接框架与框架Spring就是IOCAOP思想有效的组织中间层对象一般都是切入service层spring组成前后端分离已学方式,前后台未分离:Spring的远程通信:明日更新创建第一个spring项目来源:科多大数据

- Django学习笔记(一)

学习视频为:pythondjangoweb框架开发入门全套视频教程一、安装pipinstalldjango==****检查是否安装成功django.get_version()二、django新建项目操作1、新建一个项目django-adminstartprojectproject_name2、新建APPcdproject_namedjango-adminstartappApp注:一个project

- python学习笔记(汇总)

朕的剑还未配妥

python学习笔记整理python学习开发语言

文章目录一.基础知识二.python中的数据类型三.运算符四.程序的控制结构五.列表六.字典七.元组八.集合九.字符串十.函数十一.解决bug一.基础知识print函数字符串要加引号,数字可不加引号,如print(123.4)print('小谢')print("洛天依")还可输入表达式,如print(1+3)如果使用三引号,print打印的内容可不在同一行print("line1line2line

- Redis 分布式锁深度解析:过期时间与自动续期机制

爱恨交织围巾

分布式事务redis分布式数据库微服务学习go

Redis分布式锁深度解析:过期时间与自动续期机制在分布式系统中,Redis分布式锁的可靠性很大程度上依赖于对锁生命周期的管理。上一篇文章我们探讨了分布式锁的基本原理,今天我们将聚焦于一个关键话题:如何通过合理设置过期时间和实现自动续期机制,来解决分布式锁中的死锁与锁提前释放问题。一、为什么过期时间是分布式锁的生命线?你的笔记中提到"服务挂掉时未删除锁可能导致死锁",这正是过期时间要解决的核心问题

- 08.学习闭环三部曲:预习、实时学习、复习

0058b195f4dc

人生就是一本效率手册,你怎样对待时间,时间就会给你同比例的回馈。单点突破法。预习,实时学习,复习。1、预习:凡事提前【计划】(1)前一晚设置三个当日目标。每周起始于每周日。(2)提前学习。预习法进行思考。预不预习效果相差20%,预习法学会提问。(3)《学会提问》。听电子书。2.实时学习(1)(10%)相应场景,思维导图,快速笔记。灵感笔记。(2)大纲,基本记录,总结篇。3.复习法则,(70%),最

- 《如何写作》文心读书笔记

逆熵反弹力

《文心》这本书的文体是以讲故事的形式来讲解如何写作的,读起来不会觉得刻板。读完全书惊叹大师的文笔如此之好,同时感叹与此书相见恨晚。工作了几年发现表达能力在生活中越来越重要,不管是口语还是文字上的表达。有时候甚至都不能把自己想说的东西表达清楚,平时也有找过一些书来看,想通过提升自己的阅读量来提高表达能力。但是看了这么久的书发现见效甚微,这使得我不得不去反思,该怎么提高表达能力。因此打算从写作入手。刚

- SQL笔记纯干货

AI入门修炼

oracle数据库sql

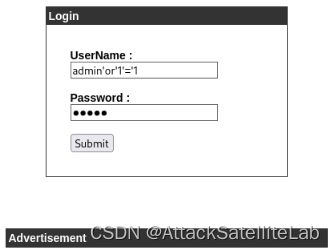

软件:DataGrip2023.2.3,phpstudy_pro,MySQL8.0.12目录1.DDL语句(数据定义语句)1.1数据库操作语言1.2数据表操作语言2.DML语句(数据操作语言)2.1增删改2.2题2.3备份表3.DQL语句(数据查询语言)3.1查询操作3.2题一3.3题二4.多表详解4.1一对多4.2多对多5.多表查询6.窗口函数7.拓展:upsert8.sql注入攻击演示9.拆表

- 《4D卓越团队》习书笔记 第十六章 创造力与投入

Smiledmx

《4D卓越团队-美国宇航局的管理法则》(查理·佩勒林)习书笔记第十六章创造力与投入本章要点:务实的乐观不是盲目乐观,而是带来希望的乐观。用真相激起希望吉姆·科林斯在《从优秀到卓越》中写道:“面对残酷的现实,平庸的公司选择解释和逃避,而不是正视。”创造你想要的项目1.你必须从基于真相的事实出发。正视真相很难,逃避是人类的本性。2.面对现实,你想创造什么?-我想利用现有资源创造一支精干、高效、积极的橙

- 2020-12-10

生活有鱼_727f

今日汇总:1.学习了一只舞蹈2.专业知识抄了一遍3.讲师训作业完成今日不足之处:1.时间没管理好,浪费了很多时间到现在才做完明日必做:1.讲师训作业完成2.群消息做好笔记3.宽带安装

- 【Druid】学习笔记

fixAllenSun

学习笔记oracle

【Druid】学习笔记【一】简介【1】简介【2】数据库连接池(1)能解决的问题(2)使用数据库连接池的好处【3】监控(1)监控信息采集的StatFilter(2)监控不影响性能(3)SQL参数化合并监控(4)执行次数、返回行数、更新行数和并发监控(5)慢查监控(6)Exception监控(7)区间分布(8)内置监控DEMO【4】Druid基本配置参数介绍【5】Druid相比于其他数据库连接池的优点

- 微信公众号写作:如何通过文字变现?

氧惠爱高省

微信公众号已成为许多人分享知识、表达观点的重要平台。随着自媒体的发展,越来越多的人开始关注微信公众号上写文章如何挣钱的问题。本文将详细探讨微信公众号写作的盈利模式,帮助广大写作者实现文字变现的梦想。公众号流量主就找善士导师(shanshi2024)公众号:「善士笔记」主理人,《我的亲身经历,四个月公众号流量主从0到日入过万!》公司旗下管理800+公众号矩阵账号。代表案例如:爸妈领域、职场道道、国学

- 流利说懂你英语笔记要点句型·核心课·Level 8·Unit 3·Part 2·Video 1·Healing Architecture 1

羲之大鹅video

HealingArchitecture1EveryweekendforaslongasIcanremember,myfatherwouldgetuponaSaturday,putonawornsweatshirtandhe'dscrapeawayatthesqueakyoldwheelofahousethatwelivedin.ps:从我记事起,每个周末,我父亲都会在周六起床,穿上一件破旧的运动衫

- java学习笔记8

幸福,你等等我

学习笔记java

一、异常处理Error:错误,程序员无法处理,如OOM内存溢出错误、内存泄漏...会导出程序崩溃1.异常:程序中一些程序自身处理不了的特殊情况2.异常类Exception3.异常的分类:(1).检查型异常(编译异常):在编译时就会抛出的异常(代码上会报错),需要在代码中编写处理方式(和程序之外的资源访问)直接继承Exception(2).运行时异常:在代码运行阶段可能会出现的异常,可以不用明文处理

- 2025.07 Java入门笔记01

殷浩焕

笔记

一、熟悉IDEA和Java语法(一)LiuCourseJavaOOP1.一直在用C++开发,python也用了些,Java是真的不熟,用什么IDE还是问的同事;2.一开始安装了jdk-23,拿VSCode当编辑器,在cmd窗口编译运行,也能玩;但是想正儿八经搞项目开发,还是需要IDE;3.安装了IDEA社区版:(1)IDE通常自带对应编程语言的安装包,例如IDEA自带jbr-21(和jdk是不同的

- Java注解笔记

m0_65470938

java开发语言

一、什么是注解Java注解又称Java标注,是在JDK5时引入的新特性,注解(也被称为元数据)Javaa注解它提供了一种安全的类似注释的机制,用来将任何的信息或元数据(metadata)与程元素类、方法、成员变量等)进行关联二、注解的应用1.生成文档这是最常见的,也是iava最早提供的注解2.在编译时进行格式检查,如@Overide放在方法前,如果你这个方法并不是看盖了超类Q方法,则编译时就能检查

- Java 笔记 transient 用法

transient关键字用于标记不希望被序列化(Serialization)的字段。序列化是指将对象的状态保存到字节流中,以便将其传输或存储。当使用如ObjectOutputStream进行序列化时,transient修饰的字段将不会被序列化。✅1.使用场景避免序列化敏感信息privatetransientStringpassword;某些字段不需要持久化(如缓存、临时数据)privatetran

- Java 笔记 lambda

五行缺弦

Java笔记java笔记

✅Lambda基本语法(parameters)->expression或(parameters)->{statements}//无参数Runnabler=()->System.out.println("Hello");//单个参数(小括号可省略)Consumerc=s->System.out.println(s);//多参数+多语句Comparatorcomp=(a,b)->{System.out

- 【208】《班级管理课》读书感悟(一百零五)2023-07-23

南风如我意

-----------《班级管理课》读书感悟四文/李现风2023年读书笔记读书笔记以以下三个出发点为目的:一、书中的思想,提升自己的教育理念;二、书中的值得借鉴的做法,提升自己的教育技巧;三、书中的美句,有鉴于哲理性的句子,提升自己文章的语言魅力和教育文化水准。读《班级管理课》作者陈宇读书感悟四:【书目】《班级管理课》【页数】第70页第87页【阅读内容(摘录)】第四课开学一个月:班级常规工作正常运

- 3步搞定群晖NAS Synology Drive远程同步Obsidian笔记

文章目录1.简介1.1软件特色演示:2.使用免费群晖虚拟机搭建群晖SynologyDrive服务,实现局域网同步2.1安装并设置SynologyDrive套件2.1局域网内同步文件测试3.内网穿透群晖SynologyDrive,实现异地多端同步3.1安装Cpolar步骤4.实现固定TCP地址同步1.简介之前我们介绍过如何免费多端同步Zotero科研文献管理软件,使用了群晖NAS虚拟机和WebDav

- R语言笔记Day1(排序、筛选以及分类汇总))

养猪场小老板

一、排序1、单变量序列排序2、数据表(矩阵)排序二、筛选三、分类汇总一、排序1、单变量序列排序rank、sort和order函数>aa[1]315#rank用来计算序列中每个元素的秩#这里的“秩”可以理解为该元素在序列中由小到大排列的次序#上面例子给出的序列[3,1,5]中,1最小,5最大,3居中#于是1的秩为1,3的秩为2,5的秩为3,(3,1,5)对应的秩的结果就是(2,1,3)>rank(a

- jdk tomcat 环境变量配置

Array_06

javajdktomcat

Win7 下如何配置java环境变量

1。准备jdk包,win7系统,tomcat安装包(均上网下载即可)

2。进行对jdk的安装,尽量为默认路径(但要记住啊!!以防以后配置用。。。)

3。分别配置高级环境变量。

电脑-->右击属性-->高级环境变量-->环境变量。

分别配置 :

path

&nbs

- Spring调SDK包报java.lang.NoSuchFieldError错误

bijian1013

javaspring

在工作中调另一个系统的SDK包,出现如下java.lang.NoSuchFieldError错误。

org.springframework.web.util.NestedServletException: Handler processing failed; nested exception is java.l

- LeetCode[位运算] - #136 数组中的单一数

Cwind

java题解位运算LeetCodeAlgorithm

原题链接:#136 Single Number

要求:

给定一个整型数组,其中除了一个元素之外,每个元素都出现两次。找出这个元素

注意:算法的时间复杂度应为O(n),最好不使用额外的内存空间

难度:中等

分析:

题目限定了线性的时间复杂度,同时不使用额外的空间,即要求只遍历数组一遍得出结果。由于异或运算 n XOR n = 0, n XOR 0 = n,故将数组中的每个元素进

- qq登陆界面开发

15700786134

qq

今天我们来开发一个qq登陆界面,首先写一个界面程序,一个界面首先是一个Frame对象,即是一个窗体。然后在这个窗体上放置其他组件。代码如下:

public class First { public void initul(){ jf=ne

- Linux的程序包管理器RPM

被触发

linux

在早期我们使用源代码的方式来安装软件时,都需要先把源程序代码编译成可执行的二进制安装程序,然后进行安装。这就意味着每次安装软件都需要经过预处理-->编译-->汇编-->链接-->生成安装文件--> 安装,这个复杂而艰辛的过程。为简化安装步骤,便于广大用户的安装部署程序,程序提供商就在特定的系统上面编译好相关程序的安装文件并进行打包,提供给大家下载,我们只需要根据自己的

- socket通信遇到EOFException

肆无忌惮_

EOFException

java.io.EOFException

at java.io.ObjectInputStream$PeekInputStream.readFully(ObjectInputStream.java:2281)

at java.io.ObjectInputStream$BlockDataInputStream.readShort(ObjectInputStream.java:

- 基于spring的web项目定时操作

知了ing

javaWeb

废话不多说,直接上代码,很简单 配置一下项目启动就行

1,web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="h

- 树形结构的数据库表Schema设计

矮蛋蛋

schema

原文地址:

http://blog.csdn.net/MONKEY_D_MENG/article/details/6647488

程序设计过程中,我们常常用树形结构来表征某些数据的关联关系,如企业上下级部门、栏目结构、商品分类等等,通常而言,这些树状结构需要借助于数据库完成持久化。然而目前的各种基于关系的数据库,都是以二维表的形式记录存储数据信息,

- maven将jar包和源码一起打包到本地仓库

alleni123

maven

http://stackoverflow.com/questions/4031987/how-to-upload-sources-to-local-maven-repository

<project>

...

<build>

<plugins>

<plugin>

<groupI

- java IO操作 与 File 获取文件或文件夹的大小,可读,等属性!!!

百合不是茶

类 File

File是指文件和目录路径名的抽象表示形式。

1,何为文件:

标准文件(txt doc mp3...)

目录文件(文件夹)

虚拟内存文件

2,File类中有可以创建文件的 createNewFile()方法,在创建新文件的时候需要try{} catch(){}因为可能会抛出异常;也有可以判断文件是否是一个标准文件的方法isFile();这些防抖都

- Spring注入有继承关系的类(2)

bijian1013

javaspring

被注入类的父类有相应的属性,Spring可以直接注入相应的属性,如下所例:1.AClass类

package com.bijian.spring.test4;

public class AClass {

private String a;

private String b;

public String getA() {

retu

- 30岁转型期你能否成为成功人士

bijian1013

成长励志

很多人由于年轻时走了弯路,到了30岁一事无成,这样的例子大有人在。但同样也有一些人,整个职业生涯都发展得很优秀,到了30岁已经成为职场的精英阶层。由于做猎头的原因,我们接触很多30岁左右的经理人,发现他们在职业发展道路上往往有很多致命的问题。在30岁之前,他们的职业生涯表现很优秀,但从30岁到40岁这一段,很多人

- 【Velocity四】Velocity与Java互操作

bit1129

velocity

Velocity出现的目的用于简化基于MVC的web应用开发,用于替代JSP标签技术,那么Velocity如何访问Java代码.本篇继续以Velocity三http://bit1129.iteye.com/blog/2106142中的例子为基础,

POJO

package com.tom.servlets;

public

- 【Hive十一】Hive数据倾斜优化

bit1129

hive

什么是Hive数据倾斜问题

操作:join,group by,count distinct

现象:任务进度长时间维持在99%(或100%),查看任务监控页面,发现只有少量(1个或几个)reduce子任务未完成;查看未完成的子任务,可以看到本地读写数据量积累非常大,通常超过10GB可以认定为发生数据倾斜。

原因:key分布不均匀

倾斜度衡量:平均记录数超过50w且

- 在nginx中集成lua脚本:添加自定义Http头,封IP等

ronin47

nginx lua csrf

Lua是一个可以嵌入到Nginx配置文件中的动态脚本语言,从而可以在Nginx请求处理的任何阶段执行各种Lua代码。刚开始我们只是用Lua 把请求路由到后端服务器,但是它对我们架构的作用超出了我们的预期。下面就讲讲我们所做的工作。 强制搜索引擎只索引mixlr.com

Google把子域名当作完全独立的网站,我们不希望爬虫抓取子域名的页面,降低我们的Page rank。

location /{

- java-3.求子数组的最大和

bylijinnan

java

package beautyOfCoding;

public class MaxSubArraySum {

/**

* 3.求子数组的最大和

题目描述:

输入一个整形数组,数组里有正数也有负数。

数组中连续的一个或多个整数组成一个子数组,每个子数组都有一个和。

求所有子数组的和的最大值。要求时间复杂度为O(n)。

例如输入的数组为1, -2, 3, 10, -4,

- Netty源码学习-FileRegion

bylijinnan

javanetty

今天看org.jboss.netty.example.http.file.HttpStaticFileServerHandler.java

可以直接往channel里面写入一个FileRegion对象,而不需要相应的encoder:

//pipeline(没有诸如“FileRegionEncoder”的handler):

public ChannelPipeline ge

- 使用ZeroClipboard解决跨浏览器复制到剪贴板的问题

cngolon

跨浏览器复制到粘贴板Zero Clipboard

Zero Clipboard的实现原理

Zero Clipboard 利用透明的Flash让其漂浮在复制按钮之上,这样其实点击的不是按钮而是 Flash ,这样将需要的内容传入Flash,再通过Flash的复制功能把传入的内容复制到剪贴板。

Zero Clipboard的安装方法

首先需要下载 Zero Clipboard的压缩包,解压后把文件夹中两个文件:ZeroClipboard.js

- 单例模式

cuishikuan

单例模式

第一种(懒汉,线程不安全):

public class Singleton { 2 private static Singleton instance; 3 pri

- spring+websocket的使用

dalan_123

一、spring配置文件

<?xml version="1.0" encoding="UTF-8"?><beans xmlns="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.or

- 细节问题:ZEROFILL的用法范围。

dcj3sjt126com

mysql

1、zerofill把月份中的一位数字比如1,2,3等加前导0

mysql> CREATE TABLE t1 (year YEAR(4), month INT(2) UNSIGNED ZEROFILL, -> day

- Android开发10——Activity的跳转与传值

dcj3sjt126com

Android开发

Activity跳转与传值,主要是通过Intent类,Intent的作用是激活组件和附带数据。

一、Activity跳转

方法一Intent intent = new Intent(A.this, B.class); startActivity(intent)

方法二Intent intent = new Intent();intent.setCla

- jdbc 得到表结构、主键

eksliang

jdbc 得到表结构、主键

转自博客:http://blog.csdn.net/ocean1010/article/details/7266042

假设有个con DatabaseMetaData dbmd = con.getMetaData(); rs = dbmd.getColumns(con.getCatalog(), schema, tableName, null); rs.getSt

- Android 应用程序开关GPS

gqdy365

android

要在应用程序中操作GPS开关需要权限:

<uses-permission android:name="android.permission.WRITE_SECURE_SETTINGS" />

但在配置文件中添加此权限之后会报错,无法再eclipse里面正常编译,怎么办?

1、方法一:将项目放到Android源码中编译;

2、方法二:网上有人说cl

- Windows上调试MapReduce

zhiquanliu

mapreduce

1.下载hadoop2x-eclipse-plugin https://github.com/winghc/hadoop2x-eclipse-plugin.git 把 hadoop2.6.0-eclipse-plugin.jar 放到eclipse plugin 目录中。 2.下载 hadoop2.6_x64_.zip http://dl.iteye.com/topics/download/d2b

- 如何看待一些知名博客推广软文的行为?

justjavac

博客

本文来自我在知乎上的一个回答:http://www.zhihu.com/question/23431810/answer/24588621

互联网上的两种典型心态:

当初求种像条狗,如今撸完嫌人丑

当初搜贴像条犬,如今读完嫌人软

你为啥感觉不舒服呢?

难道非得要作者把自己的劳动成果免费给你用,你才舒服?

就如同 Google 关闭了 Gooled Reader,那是

- sql优化总结

macroli

sql

为了是自己对sql优化有更好的原则性,在这里做一下总结,个人原则如有不对请多多指教。谢谢!

要知道一个简单的sql语句执行效率,就要有查看方式,一遍更好的进行优化。

一、简单的统计语句执行时间

declare @d datetime ---定义一个datetime的变量set @d=getdate() ---获取查询语句开始前的时间select user_id

- Linux Oracle中常遇到的一些问题及命令总结

超声波

oraclelinux

1.linux更改主机名

(1)#hostname oracledb 临时修改主机名

(2) vi /etc/sysconfig/network 修改hostname

(3) vi /etc/hosts 修改IP对应的主机名

2.linux重启oracle实例及监听的各种方法

(注意操作的顺序应该是先监听,后数据库实例)

&nbs

- hive函数大全及使用示例

superlxw1234

hadoophive函数

具体说明及示例参 见附件文档。

文档目录:

目录

一、关系运算: 4

1. 等值比较: = 4

2. 不等值比较: <> 4

3. 小于比较: < 4

4. 小于等于比较: <= 4

5. 大于比较: > 5

6. 大于等于比较: >= 5

7. 空值判断: IS NULL 5

- Spring 4.2新特性-使用@Order调整配置类加载顺序

wiselyman

spring 4

4.1 @Order

Spring 4.2 利用@Order控制配置类的加载顺序

4.2 演示

两个演示bean

package com.wisely.spring4_2.order;

public class Demo1Service {

}

package com.wisely.spring4_2.order;

public class