实验一:网络扫描与网络侦查

网络扫描与网络侦查

1、实验目的和实验要求:理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境:Kali Linux 2/ Windows

网络环境:交换网络结构

实验工具:Metasploitable2、 Nmap(Kali); WinHex 数据恢复软件等

2、实验步骤:

1)用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面。

2)照片中的女生在哪里旅行?截图搜索到的地址信息。

从图中搜索关键字 letrentehuit

获得的地址为:

France, Paris, 15e Arrondissement, Avenue de Suffren, 38

3)手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号* #* #4636#* # *进入手机信息工程模式后查看

iPhone 获取方法:iPhone:拨号*3001#12345#*进入 FieldTest

Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity

搜索了好多次,我的CID都是unknown。。。。

4)编码解码:将Z29vZCBnb29kIHN0dWR5IQ==解码

该文档提示可知道这个Base加密,所以在网上找个在线工具解密就行。

5)地址信息

A、内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

通过在MAC地址在线查询:98-CA-33-02-27-B5即可

再通过在线IP地址查询:202.193.64.34即可

B、访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

MyIp和本机的IP地址是不同的,查找百度,得到原因大致如下:

1、本地IP一般是指电脑在局域网中设置或DHCP分配的IP,一般为10.0.00-10.255.。255.255、 172.16.0.0—172.31.255.255、 192.168.0.0—192.168.255.255

2、上网IP是指本地网络(局域网)接入互联网有ISP服务商分配的固定IP或动态IP。

3、了解上网IP的地理位置,目前国际上的IP管理中心会对全球的IP按区域分配,所以就会有所谓的上网位置。

4、了解”显”IP的工作原理,目前的很多“显 IP”的功能都是通过事先根据收集到的国际 IP 区域分配信息录入一个数据库,然后再根据你所想知道的 IP 区域“通报”给你。所以,就会有很多时候因 IP 数据库信息不准确而让你看到了“上网地址不一样”的问题了。

6)NMAP使用

A、利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

首先我们需要通过指令查询靶机的ip地址,使用的指令arp-scan -l

我们使用Nmap对我们的靶机进行扫描,扫描端口的指令有很多,我们这里使用指令**nmap -sV -p- 192.168.78.129 **扫描目标端口状况

可见,靶机开放着许多端口,这就意味着这是十分不安全的。

然后查阅资料,前四个服务的功能为:

21端口:21端口用于文件传输协议FTP。由于FTP传输效率非常高,在网络上传输大的文件时,一般采用该协议。

22端口:22端口SSH 为建立在应用层和传输层基础上的安全协议。

23端口:23端口Telnet(远程登录)服务,是Internet上普遍采取的登录和仿真程序。

25端口:SMTP即简单邮件传输协议。主要用于传输系统之间的邮件信息并提供与来信有关的通知。

B、利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

这里我们使用nmap -O 192.198.78.129对目标机进行扫描

可以知道目标是Linux系统

C、利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

先扫描靶机的IP,如下图

然后再扫描靶机所开放的http端口

通过扫描我们可以知道Metasploitable2开放了80的端口。

接下来用nmap扫描目标的IP地址,指定80端口,利用脚本http-auth-finder得到dvwa的等路授权页面

具体指令如下:

nmap p-80 -script http-auth-finder 192.168.238.130

得到结果如下,然后我们去浏览器输入dvwa的网址:

然后输入以下指令,脚本破解密码。过程可能有点久,需要耐心等待。

nmap -p 80 -script=http-form-brute -script-args=http-form-brute.path=/dvwa/login.php 192.168.238.130

最后破解出了账号和密码,账号:admin,密码:password

最后我们在kail网页中用刚刚所得账户密码登录进去。(破解成功)

D、查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

WannaCry(又叫Wanna Decryptor),一种"蠕虫式"的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞"EternalBlue"(永恒之蓝)进行传播 。勒索病毒肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。最新统计数据显示,100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。 勒索病毒是自熊猫烧香以来影响力最大的病毒之一。WannaCry勒索病毒全球大爆发,至少150个国家、30万名用户中招,造成损失达80亿美元,已经影响到金融,能源,医疗等众多行业,造成严重的危机管理问题。中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

攻击特点

WannaCry利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。

攻击类型

常用的Office文件(扩展名为.ppt、.doc、.docx、.xlsx、.sxi)

并不常用,但是某些特定国家使用的office文件格式(.sxw、.odt、.hwp)

压缩文档和媒体文件(.zip、.rar、.tar、.mp4、.mkv)

电子邮件和邮件数据库(.eml、.msg、.ost、.pst、.deb)

数据库文件(.sql、.accdb、.mdb、.dbf、.odb、.myd)

开发者使用的源代码和项目文件(.php、.java、.cpp、.asp、.asm)

密匙和证书(.key、.pfx、.pem、.p12、.csr、.gpg、.aes)

美术设计人员、艺术家和摄影师使用的文件(.vsd、.odg、.raw、.nef、.svg、.psd)

虚拟机文件(.vmx、.vmdk、.vdi)

阻止方法

安全业界暂未能有效破除该勒索软件的恶意加密行为。网络安全专家建议,用户要断网开机,即先拔掉网线再开机,这样基本可以避免被勒索软件感染。开机后应尽快想办法打上安全补丁,或安装各家网络安全公司针对此事推出的防御工具,才可以联网。建议尽快备份电脑中的重要文件资料到移动硬盘、U 盘,备份完后脱机保存该磁盘,同时对于不明链接、文件和邮件要提高警惕,加强防范。

详细信息请点击(WannaCry_360百科

7)利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

该设备开启了FTP端口可能会面临被不法分子获取FTP远程连接密码导致重要文件泄漏的问题,也开放了80和443端口说明可能有Web端,Web端的漏洞也可能导致系统遭到攻击。

8)Winhex简单数据恢复与取证

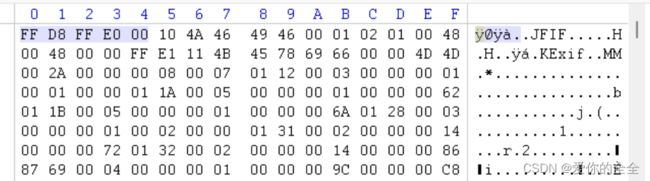

A、elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

使用WinHex打开该文件

因为它是JPG类型的文件,JPG文件的文件头为:FF D8 FF D0

修改之后

得到的图片如下(象鼻山)

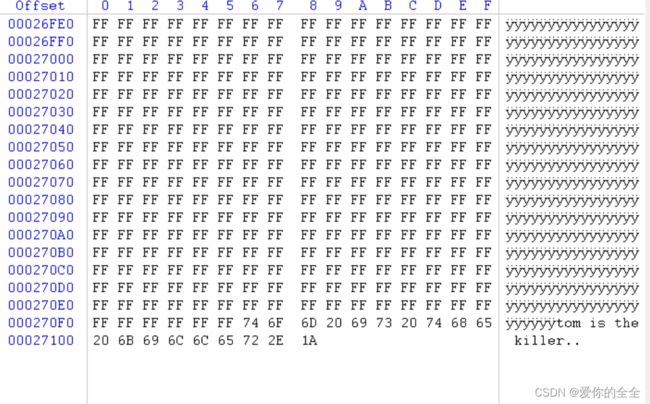

B、笑脸背后的阴霾:图片smile有什么隐藏信息。

C、尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

下载数据恢复软件对U盘中曾经删除的文件即可

9)讨论学校热点GUET-WiFi的安全问题,以截图说明。

10)实验小结

通过网络侦查与网络扫描,让我学会了对虚拟机的基本操作、Nmap的基本指令、还有WinHex对文件的简单操作了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

描述Ethical Hacking的理解。

道德黑客也被称为白帽黑客或渗透测试。道德黑客攻击涉及授权尝试未经授权访问计算机系统或数据。道德黑客通过修复测试时发现的漏洞来提高系统和网络的安全性。

10)实验小结

通过网络侦查与网络扫描,让我学会了对虚拟机的基本操作、Nmap的基本指令、还有WinHex对文件的简单操作了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

描述Ethical Hacking的理解。

道德黑客也被称为白帽黑客或渗透测试。道德黑客攻击涉及授权尝试未经授权访问计算机系统或数据。道德黑客通过修复测试时发现的漏洞来提高系统和网络的安全性。

道德黑客改善了组织的安全态势。道德黑客使用恶意黑客使用的相同工具,技巧和技术,但必须得到授权人员的许可。道德黑客攻击的目的是提高安全性并保护系统免受恶意用户的攻击。