2023年第六届安洵杯网络安全挑战赛|MISC

1.疯狂的麦克斯

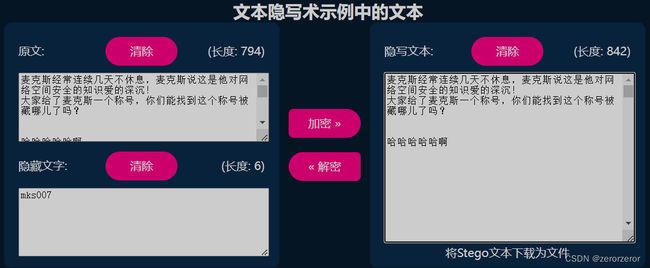

解压缩有3个文件,文件名“麦克斯的称号”,是文本文件,添加txt后缀,发现0宽字符。

在线解0宽,获取隐藏文字。

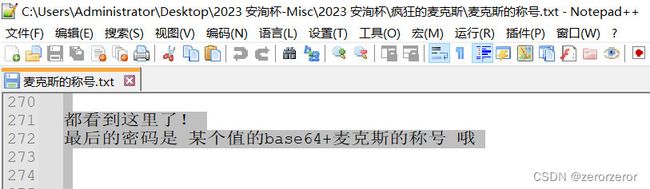

文本文件往下拉,发现提示信息。

解压缩“嗨.zip",出现docx文件,改后缀名为zip,解压缩,发现文件,文件最后有一个特殊字符串,扔进工具分析。

解压缩“嗨.zip",出现docx文件,改后缀名为zip,解压缩,发现文件,文件最后有一个特殊字符串,扔进工具分析。

rot循环减4,发现提示,根据前面提示,写脚本生成密码字典。

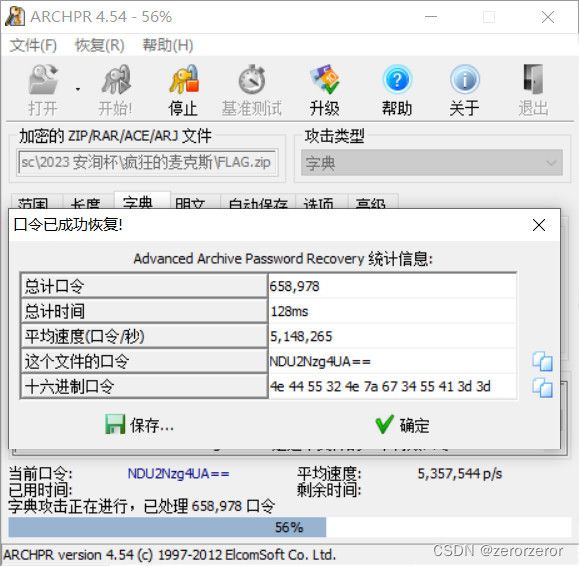

生成100多万组密码。

爆破解压缩密码,解压缩得到flag。

2.Nahida

解压缩后2个文件,其实有一个文件不知道什么类型,扔进脚本分析

JPG文件被反转,脚本继续处理

文件处理完,正常打开,图片中央有大大的眼睛,想到silenteye

使用默认密码、Nahida!、Nahida,以及各种组合,发现当密码为Nahida时可以获取flag。

3.dacongのsecret

开局一张png图片和一个压缩包,压缩包有密码,png图片扔进脚本分析。

隐水印出现密码d@C0ng 1s cUt3!!!

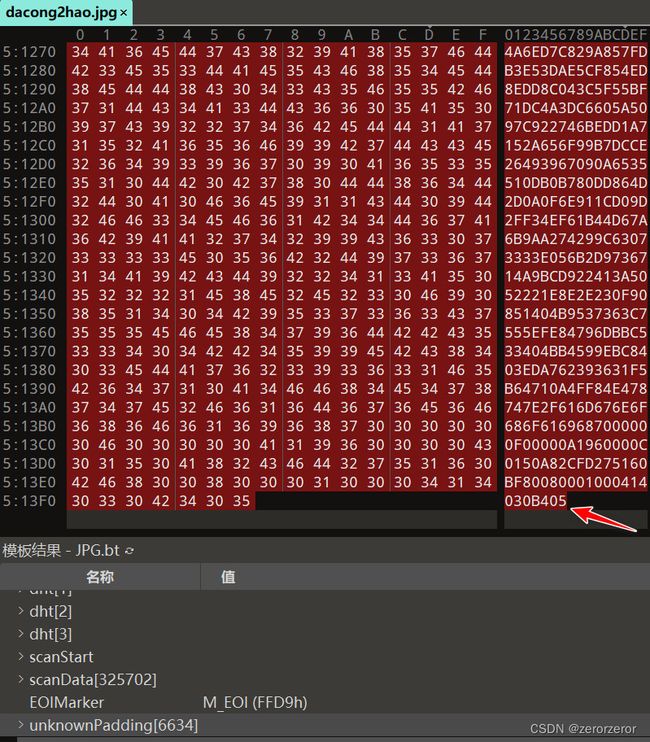

用密码解压缩,得到JPG,发现图片尾部有多余数据,类似zip文件。

导出数据,并用脚本处理之,发现压缩包需要密码,继续研究JPG,无果。

返回研究png,发现png最后Chunk19未填满,就出现了Chunk20,估计这两个Chunk其中有一个应该不是这个png里的。

把前面的Chunk去掉,仅保留19、20、21和png头部的3个Chunk,修复宽高,发现一片黑,无果。

再去掉一个Chunk。

扔进脚本修复宽高。

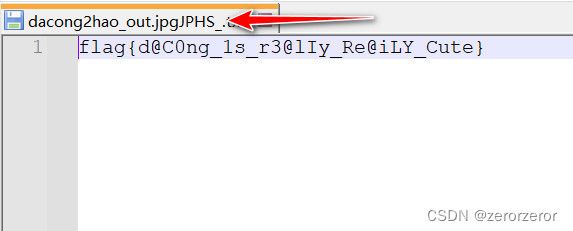

解压缩后发现base64隐写,又发现密码,此时已没有多余的文件,考虑到png已经被拆过,盲猜是JPG的隐写密码。

还是扔进脚本,鼠标复制粘贴密码,回车。

发现多了一个文本,打开,发现flag。

4.dacongのWindows

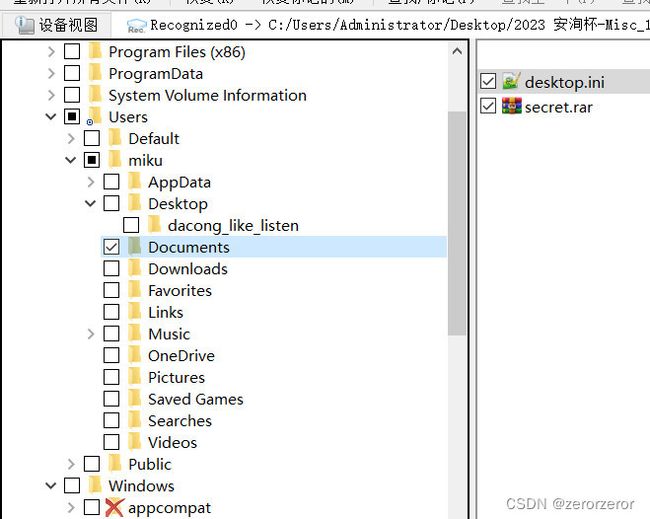

解压缩就是一个镜像文件,Volatility2直接梭

Volatility2跑的过程中,R-Studio加载镜像,浏览文件目录结构,发现在miku的用户下,desktop、documents和music三个文件夹有类似关键文件,直接导出,发现仅有do_you_want_listen.txt、flag3.txt和secret.rar三个文件正常,其他都无法正常打开。其中secret.rar用bandzip能解压缩。

此时Volatility2差不多跑完了,发现是win10x64,内容获取的不全,没办法接着用Volatility3跑,很快就跑完,出现一堆文件,先放一放。

解压secret.rar得到flag2.txt,打开文件,内容提示SNOW隐写,猜测密码是onions,解密后才发现根本不需要密码,得到flag的第2部分。

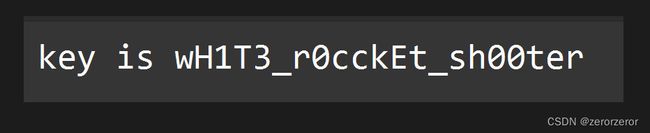

打开flag3.txt,根据密文形式猜测是PBE密文,到Volatility跑出的文件去找,找到密钥。

脚本解密,尝试到第3个AES256,得到flag第三部分。

根据do_you_want_listen.txt提示,接着要处理音频文件,用了几个工具都不行,还发现用Volatility2能完整导出文件列表,但是无法导出文件,Volatility3导出文件列表中途报错,但是可以导出文件。只能用Volatility3,结合Volatility2导出的文件列表,一个一个导出,一个一个听。

找到第39个音频文件,SSTV得到flag第一部分。