- 目标:对 FAST fw150R 固件 仿真以及 逆向

- 本篇采用的系统:Ubuntu18 虚拟机

01 本次预装工具列表

Binwalk 是一种快速、易于使用的工具,用于分析、逆向工程和提取固件映像。

https://github.com/ReFirmLabs/binwalk/tree/c0365350af70ac537286fabcb08a793078e60241

firmware-mod-kit工具的功能和binwalk工具的类似,其实firmware-mod-kit工具在功能上有调用binwalk工具提供的功能以及其他的固件解包工具的整合。

https://github.com/mirror/firmware-mod-kit

- Firmware Analysis Toolkit(FAT)

FAT 是一个工具包,旨在帮助安全研究人员分析和识别物联网和嵌入式设备固件中的漏洞。

到目前为止,它只是一个自动化Firmadyne的脚本,它是一种用于固件仿真的工具。

固件分析工具包(以后称为 FAT)基于 Firmadyne 并进行了一些更改。Firmadyne 使用 PostgreSQL 数据库来存储有关模拟镜像的信息。

https://github.com/attify/firmware-analysis-toolkit

02 直接使用AttifyOS系统 【推荐】

- AttifyOS 是一个旨在帮助您对物联网 (IoT) 设备进行安全评估和渗透测试的发行版。通过提供预配置的环境并加载所有必要的工具,它可以为您节省大量时间。新版本基于 Ubuntu 18.04 64 位 - 这也意味着您将在 2023 年 4 月之前收到此版本的更新。

- https://github.com/adi0x90/attifyos

下载链接

- 谷歌云端硬盘 - https://drive.google.com/drive/folders/1C5BKrpoCtxqZODbF0A-tt0UNjx-UmKt3

- 百度网盘 - 链接:https://pan.baidu.com/s/1508eGS13zymA35R-c0WqdQ?pwd=1120 提取码:1120

包括的工具

Arduino

Baudrate

BDAddr

BetterCap

Binwalk

Create_AP

Cutter

DspectrumGUI

Dump1090

Firmadyne

Firmware Analysis Toolkit

Firmware Analysis Toolkit (FAT)

Firmware-Mod-Kit (FMK)

GHIDRA

GNURadio

GQRX

GR-GSM

GR-Paint

HackRF Tools

HackRF tools

Inspectrum

JADx

Kalibrate-RTL

KillerBee

LibMPSSE

Liquid-DSP

LTE-Cell-Scanner

NMAP

OOK-Decoder

Qiling

radare2

RFCat

RouterSploit

RTL-433

RTL-SDR tools

Scapy

Spectrum Painter

Ubertooth tools-

URH (Universal Radio Hacker)

用户名&密码

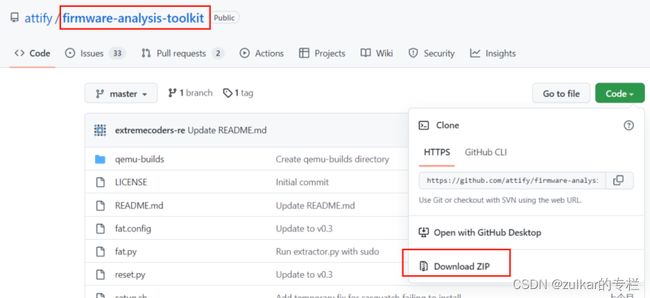

03 Firmware Analysis Toolkit 搭建

- https://github.com/attify/firmware-analysis-toolkit

设置说明

- FAT 是在 Python 3 中开发的。但是,您需要同时安装 Python 3 和 Python 2,因为 Firmadyne 的一部分及其依赖项使用 Python 2。强烈建议在虚拟机中安装 FAT。

step 1 下载FAT

git clone https://github.com/attify/firmware-analysis-toolkit

cd firmware-analysis-toolkit

./setup.sh

以上是官网给的安装步骤

----------------------------------------------------------------------------

!!!!!!!!!!!!!!!!!!!

注意:

但是如果你是国内用户,GitHub是真的拉,总是git不下来

所以,还是事先下载好,再复制到虚拟机

不要运行 ./setup.sh 反正大概率也是因为git的原因失败,接着往下看

step 2 起步的环境依赖

- 看看 setup.sh 脚本下载了什么

sudo apt update

sudo apt install -y python3-pip python3-pexpect unzip busybox-static fakeroot kpartx snmp uml-utilities util-linux vlan qemu-system-arm qemu-system-mips qemu-system-x86 qemu-utils lsb-core wget tar

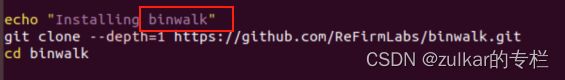

step 3 安装binwalk

- 看看 setup.sh 脚本下载了什么

因为git大概率会失败,所以还是事先下载好,移到虚拟机

https://github.com/ReFirmLabs/binwalk

- 新版本的binwalk 支持 Python 3.6+

(1)安装

$ sudo python3 setup.py install

(2)依赖项

$ sudo pip install nose coverage

$ sudo pip install pycryptodome

$ sudo apt-get install libqt4-opengl python3-opengl python3-pyqt4 python3-pyqt4.qtopengl python3-numpy python3-scipy python3-pip

$ sudo pip3 install pyqtgraph

$ sudo pip install capstone

$ sudo apt-get install mtd-utils gzip bzip2 tar arj lhasa p7zip p7zip-full cabextract cramfsswap squashfs-tools sleuthkit default-jdk lzop srecord

sudo apt-get install libmagic1

sudo -H pip install git+https://github.com/ahupp/python-magic

- cramfsprogs包

- 在Ubuntu18.04 搭建固件分析环境的时候,发现安装Binwalk 需要的包cramfsprogs,会找下载不到这个包,但是后续使用binwalk时却会报错。

$ sudo dpkg -i cramfsprogs_1.1-6ubuntu1_amd64.deb

$ sudo apt-get install mtd-utils gzip bzip2 tar arj lhasa p7zip p7zip-full cabextract cramfsprogs cramfsswap squashfs-tools sleuthkit default-jdk lzop srecord

(3)sasquatch 文件系统

$ sudo apt-get install zlib1g-dev liblzma-dev liblzo2-dev

$ git clone https://github.com/devttys0/sasquatch

$ (cd sasquatch && ./build.sh)

(4)JFFS2 文件系统

$ sudo pip install cstruct

$ git clone https://github.com/sviehb/jefferson

$ (cd jefferson && sudo python setup.py install)

(5)UBIFS 文件系统

$ sudo apt-get install liblzo2-dev python-lzo

$ git clone https://github.com/jrspruitt/ubi_reader

$ (cd ubi_reader && sudo python setup.py install)

(6)YAFFS 文件系统

$ git clone https://github.com/devttys0/yaffshiv

$ (cd yaffshiv && sudo python setup.py install)

(7)archive 文件系统

$ wget -O - http://downloads.tuxfamily.org/sdtraces/stuffit520.611linux-i386.tar.gz | tar -zxv

$ sudo cp bin/unstuff /usr/local/bin/

- 到这binwalk安装成功

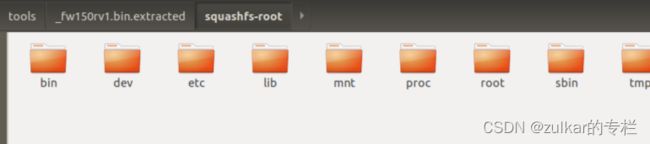

- 测试,随便拿一个路由器固件测试一下

$ binwalk -eM fw150rv1.bin

Scan Time: 2022-09-02 14:39:34

Target File: /home/zulkar/tools/fw150rv1.bin

MD5 Checksum: 31b43f1ca3e559b8ea34111fed1351fc

Signatures: 411

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 TP-Link firmware header, firmware version: 0.0.3, image version: "", product ID: 0x0, product version: 121700353, kernel load address: 0x0, kernel entry point: 0x80002000, kernel offset: 3932160, kernel length: 512, rootfs offset: 818286, rootfs length: 1048576, bootloader offset: 2883584, bootloader length: 0

512 0x200 gzip compressed data, has original file name: "vmlinux.bin", from Unix, last modified: 2011-04-02 02:10:51

1048576 0x100000 Squashfs filesystem, big endian, lzma signature, version 3.1, size: 2061422 bytes, 460 inodes, blocksize: 65536 bytes, created: 2011-04-02 02:38:55

Scan Time: 2022-09-02 14:39:34

Target File: /home/zulkar/tools/_fw150rv1.bin.extracted/vmlinux.bin

MD5 Checksum: 3d68b9a3ef93d190a180895e4a408b8c

Signatures: 411

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

756492 0xB8B0C Certificate in DER format (x509 v3), header length: 4, sequence length: 64

1184448 0x1212C0 Certificate in DER format (x509 v3), header length: 4, sequence length: 130

1413744 0x159270 Linux kernel version 2.6.15

1421135 0x15AF4F Copyright string: "Copyright 1995-1998 Mark Adler "

1447760 0x161750 Unix path: /usr/gnemul/irix/

1449140 0x161CB4 Unix path: /usr/lib/libc.so.1

1488227 0x16B563 Neighborly text, "neighbor %.2x%.2x.%.2x:%.2x:%.2x:%.2x:%.2x:%.2x lost on port %d(%s)(%s)"

1839104 0x1C1000 gzip compressed data, maximum compression, from Unix, last modified: 2011-04-02 02:08:31

Scan Time: 2022-09-02 14:39:35

Target File: /home/zulkar/tools/_fw150rv1.bin.extracted/_vmlinux.bin.extracted/1C1000

MD5 Checksum: 25fed2a0f2a44827948becfd668da182

Signatures: 411

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 ASCII cpio archive (SVR4 with no CRC), file name: "/dev", file name length: "0x00000005", file size: "0x00000000"

116 0x74 ASCII cpio archive (SVR4 with no CRC), file name: "/dev/console", file name length: "0x0000000D", file size: "0x00000000"

240 0xF0 ASCII cpio archive (SVR4 with no CRC), file name: "/root", file name length: "0x00000006", file size: "0x00000000"

356 0x164 ASCII cpio archive (SVR4 with no CRC), file name: "TRAILER!!!", file name length: "0x0000000B", file size: "0x00000000"

后续待补!!!!!