网络安全D模块(笔记详解)

nmap –script=vuln //扫描靶机漏洞,当nmap扫描不能扫描时,改变思维,进行猜测漏洞

Winodws 加固

漏洞1 弱口令漏洞

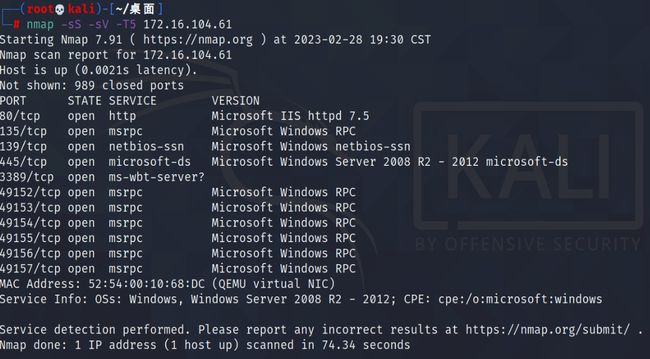

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机开放了3389远程桌面端口,使用Hydra尝试对堡垒机administrator用户进行hydra暴力破解,成功爆破出密码123456,密码为弱口令,证实了堡垒机administrator用户存在弱口令。 猜测漏洞:发现密码已知, 密码属于弱口令系列, 弱密码容易被破解, 需要将密码修改成复杂密码。

(2)漏洞加固过程 将堡垒机administrator用户的密码修改为强密码p@ssw0rd,防止攻击者利用弱口令远程登录堡垒机。

(3)漏洞加固验证过程 再次对堡垒机administrator用户的密码进行hydra暴力破解,已无法爆破出密码,加固成功

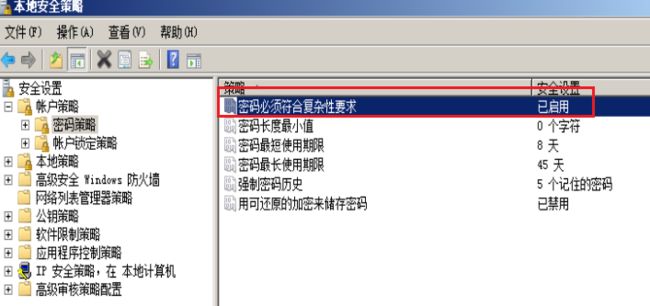

漏洞2 密码策略漏洞

(1)漏洞发现过程或思路

(2)漏洞加固过程

(3)漏洞加固验证过程

漏洞3 网站服务漏洞

(1)漏洞发现过程或思路 发现漏洞

(2)漏洞加固过程 进行加固

(3)漏洞加固验证过程 加固完成

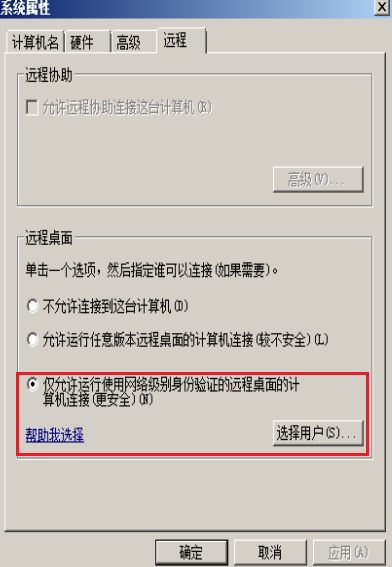

漏洞4 远程桌面漏洞

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机开放了3389远程桌面端口,且操作系统为Windows Server 2008 R2,为MS12-020漏洞影响范围,初步判断存在此漏洞。使用msf载入MS12-020的auxiliary/scanner/rdp/ms12_020_check检测模块对堡垒机进行检测,证实堡垒机存在此漏洞。

猜测漏洞: 发现漏洞

(2)漏洞加固过程 计算机右键属性->远程设置->远程选项,禁用远程桌面,防止攻击者利用此漏洞攻击堡垒机导致堡垒机蓝屏宕机。

(3)漏洞加固验证过程 再次使用msf渗透测试平台对堡垒机进行检测,漏洞已无法被利用,加固成功。

漏洞5 后门漏洞

(1)漏洞发现过程或思路 发现漏洞

(2)漏洞加固过程 进行加固

(3)漏洞加固验证过程 加固完成

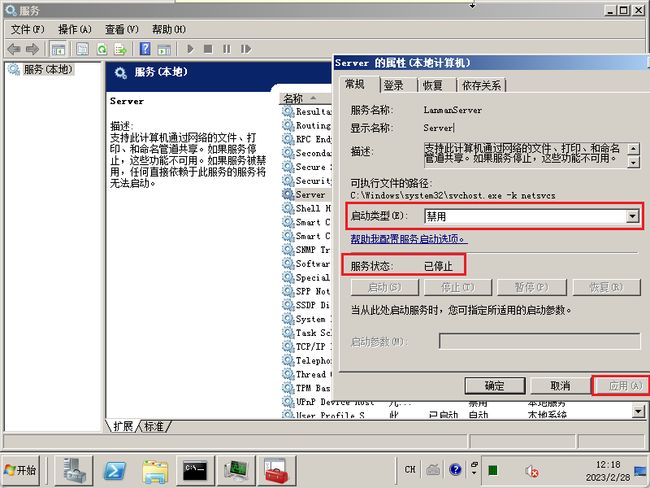

漏洞6 服务溢出漏洞

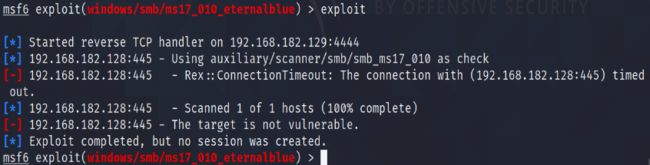

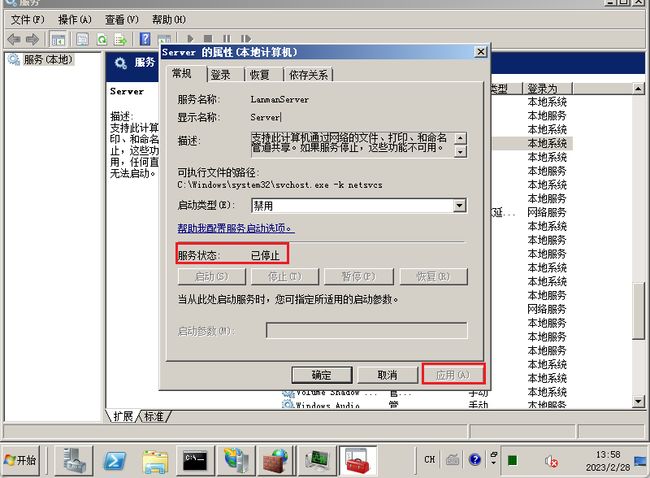

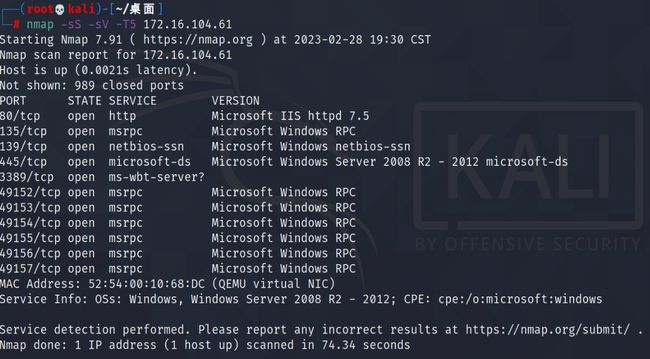

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机445端口开放了smb服务,且堡垒机操作系统为Windows Server 2008 R2,为MS17-010漏洞影响范围,初步判断堡垒机存在此漏洞。使用msf载入MS17-010的exploit/windows/smb/ms17_010_eternalblue攻击模块对堡垒机进行检测,证实了堡垒机存在此漏洞。

(2)漏洞加固过程 打开服务->找到Server->关闭Server服务,以防止攻击者利用此漏洞以夺取服务器权限。

或者

(3)漏洞加固验证过程 再次使用msf渗透载入MS17-010的exploit/windows/smb/ms17_010_eternalblue攻击模块对堡垒机进行检测,漏洞已无法被利用,加固成功。

漏洞7 后门用户漏洞

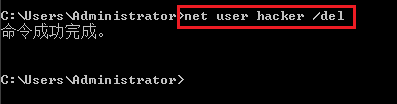

(1)漏洞发现过程或思路 通过cmd 命令net user查看所有用户,发现后门用户hacker,证实了服务器存在后门用户,存在安全风险。

(2)漏洞加固过程 在cmd使用net user hacker /del将后门用户删除,防止攻击者通过后门用户登录堡垒机。

(3)漏洞加固验证过程 hacker后门用户已删除,加固成功

漏洞8 IPC$漏洞

(1)漏洞发现过程或思路 通过nmap扫描堡垒机,发现445端口,139端口为开启状态怀疑有ipc$漏洞。通过windows对堡垒机进行连接,连接成功。证明服务器存在ipc$漏洞。

(2)漏洞加固过程 加固,打开服务->找到server服务->关闭server服务

(3)漏洞加固验证过程 再通过windows继续连接,无法连接,加固成功。

漏洞9 ms15-034漏洞

(1)漏洞发现过程或思路 通过扫描发现堡垒机80端口开放了HTTP服务,版本为IIS HTTPD 7.5,且服务器版本为Windows Server 2008 R2,为MS15-034漏洞影响范围内,初步判断存在该漏洞。使用msf载入MS15-034的auxiliary/dos/http/ms15_034_ulonglongadd攻击模块对堡垒机进行检测,证实了堡垒机存在此漏洞。

(2)漏洞加固过程 在堡垒机IIS管理器中取消启用内核缓存选项的勾选,以禁用IIS内核缓存,防止攻击者利用此漏洞对堡垒机进行攻击导致堡垒机蓝屏宕机。

(3)漏洞加固验证过程 再次使用msf载入MS15-034的auxiliary/dos/http/ms15_034_ulonglongadd攻击模块对堡垒机进行漏洞利用,堡垒机未蓝屏,漏洞已无法被利用,加固成功。

漏洞10 CVE-2019-0708 漏洞

(1)漏洞发现过程或思路

(2)漏洞加固过程

(3)漏洞加固验证过程

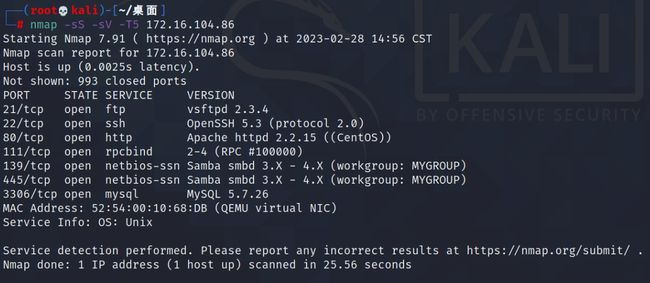

Linux加固

netstat -nlpt #列出所有 TCP 监听服务器端口

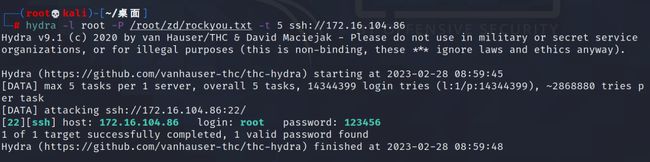

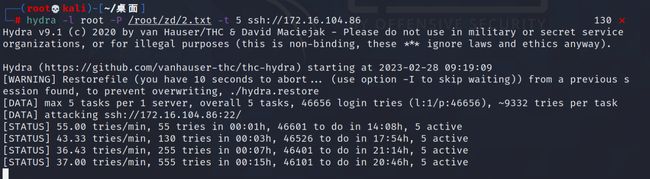

漏洞1 弱口令

(1)漏洞发现过程或思路 通过nmap扫描发现服务器开放了ssh 22端口。使用 Hydra尝试对服务器root 用户的密码进行暴力破解,成功爆破出密码123456,密码为弱口令,证实服务器root用户的密码存在弱口令。 猜测漏洞:发现密码已知, 密码属于弱口令系列, 弱密码容易被破解, 需要将密码修改成复杂密码。

(2)漏洞加固过程 将堡垒机root用户的密码修改为强密码p@ssw0rd。

(3)漏洞加固验证过程 再次对堡垒机root用户的密码进行暴力破解,已经无法爆破出密码,加固成功。

猜测漏洞得分: 加固完成

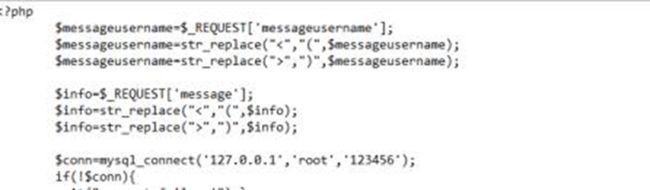

漏洞2跨站脚本攻击

(1)漏洞发现过程或思路 发现问题在网页界面中,发现页面可以编写 JS 脚本,属于 XSS 网页代码漏洞,XSS脚本可以执行,需要将代码修复。

(2)漏洞加固过程 将特殊符号替换,让脚本无法正常执行即可

(3)漏洞加固验证过程 XSS脚本无法执行,且message信息正确回显

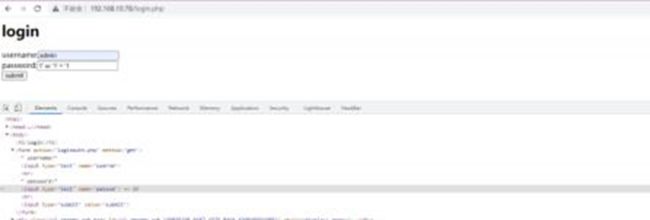

漏洞3 数据库注入(登录)

(1)漏洞发现过程或思路 在使用万能密码时,发现可以登录,说明登录界面存在数据库注入漏洞

(2)漏洞加固过程 修改判断条件设置更加复杂的对应条件, 让数据提取的信息和数据库中内容匹配即可

(3)漏洞加固验证过程 万能密码不能进行登录,输入正确密码,正确密码可以正常登陆,加固完成

漏洞4 数据库注入(查询)

(1)漏洞发现过程或思路 在搜索界面中, 使用特殊符号搜索, 发现可以看到所有用户名称, 故此判断此处有数据库注入漏洞

(2)漏洞加固过程 将查询中的特殊符号, %和_替换成其他字符即可

(3)漏洞加固验证过程 使用特殊符号查询后显示空白。正常搜索内容,只回显与查询内容匹配的用户。

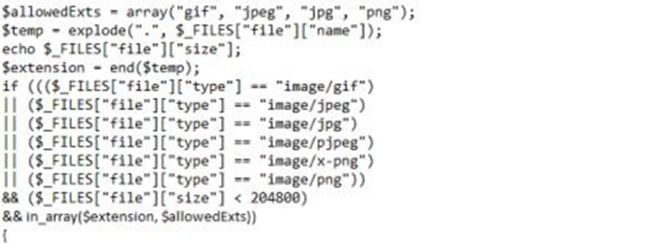

漏洞5 文件上传

(1)漏洞发现过程或思路 任意格式文件可以上传到服务器中,上传文件中还可能包含木马信息。

(2)漏洞加固过程 设置筛选条件, 限制文件的类型,大小的传输,限制只允许图片格式上传,根据上传路径 img判断,此处存放图片。

(3)漏洞加固验证过程 非图片格式,上传失败,需要指定的文件格式可以上传,加固成功

漏洞6 文件包含

(1)漏洞发现过程或思路 在网页中, 发现 url中有文件名称, 尝试对文件路径跳转, 查看其他内容信息,发现可以查看到内容,说明此网页中存在文件包含漏洞

(2)漏洞加固过程 限制能发现的文件名称及类型,仅能包含这几种名称及类型的文件。

(3)漏洞加固验证过程 无法进行路径跳转,查看其他内容信息,正常文件访问

漏洞7 后门漏洞

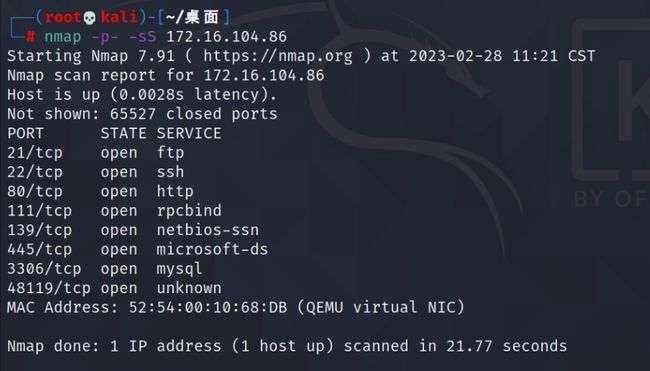

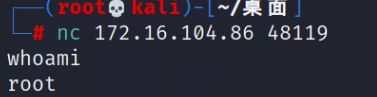

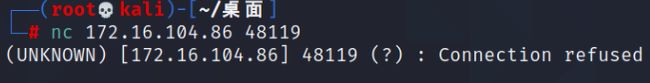

(1)漏洞发现过程或思路 通过nmap扫描发现了非正常服务的高位端口48119,疑似后门端口,初步判断堡垒机存在后门程序尝试连接后门端口执行命令,发现可以成功连接并执行命令,证实堡垒机存在后门程序。 猜测漏洞:在本地查询端口信息,发现有未知端口在开放,尝试链接发现是后门端口 (说明: nmap扫描后自动关闭,重启后依然会正常运行)

(2)漏洞加固过程 结束后门进程,删除后门程序

(3)漏洞加固验证过程 再次尝试连接后门端口, 发现已经无法连接, 加固成功。

漏洞8 root用户任意地点登录

(1)漏洞发现过程或思路 通过ssh客户端尝试远程登录堡垒机,发现可以登录成功,证实了堡垒机root用户存在任意地点登录。

(2)漏洞加固过程 修改/etc/ssh/sshd_config配置文件,禁止root用户通过远程登录。

(3)漏洞加固验证过程 再次尝试远程登陆,发现已经不能登录成功,加固成功。

漏洞9 mysql弱口令

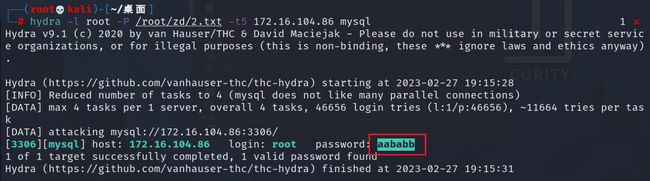

(1)漏洞发现过程或思路 使用nmap扫描,发现3306端口为开放状态,猜测mysql管理员账号可能存在弱密码,尝试使用hydra破解堡垒机mysql管理员密码aababb,爆破成功。数据库存在root用户弱口令漏洞

(2)漏洞加固过程 进行加固,进入数据库把root用户改强密码p@ssw0rd

(3)漏洞加固验证过程 再次对MySQL数据库root用户的密码尝试暴力破解,已经无法爆破出密码,加固成功。

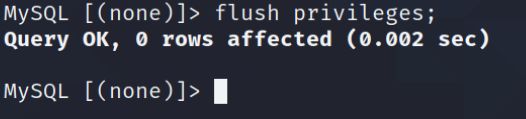

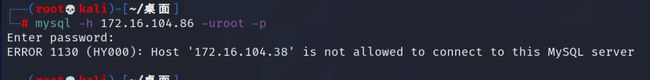

漏洞10 mysql root用户任意地点登录

(1)漏洞发现过程或思路 通过MySQL客户端尝试进行远程登录,发现可以成功远程登录,证实了堡垒机MySQL数据库root用户存在任意地点登录。

(2)漏洞加固过程 删除root用户任意地点登录,仅允许本地登录。

(3)漏洞加固验证过程 再次尝试远程登录,发现已经不允许登录,加固成功

漏洞11 后门用户

(1)漏洞发现过程或思路 通过查看用户配置文件(/etc/passwd),发现存在两个后门用户,证实堡垒机存在后门用户

(2)漏洞加固过程 将后门用户删除,防止攻击者通过后门用户登录堡垒机。

(3)漏洞加固验证过程 再次查看用户配置文件,后门用户已不存在,加固成功。

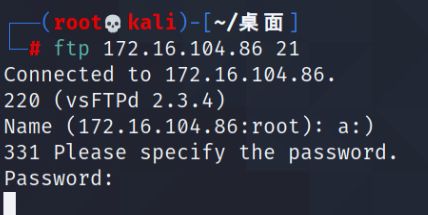

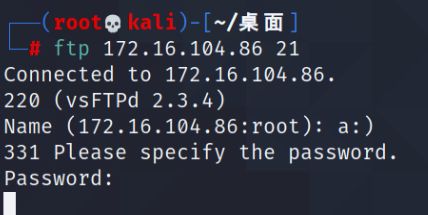

漏洞12 ftp笑脸漏洞

(1)漏洞发现过程或思路 通过nmap扫描发现了堡垒机开放了ftp端口,且版本为VSFTPd 2.3.4受笑脸漏洞(VSFTPd 2.3.4 Backdoor)的影响,初步判断堡垒机存在此漏洞。手动对漏洞进行验证,尝试激活后门端口,尝试对后门端口进行连接,可以成功的执行命令,证实了堡垒机存在此漏洞

(2)漏洞加固过程 通过iptables防火墙禁止外部连接至后门端口(6200)

(3)漏洞加固验证过程 再次尝试激活后门端口,尝试连接到后门,此时后门已无法连接,漏洞无法利用,加固成功。

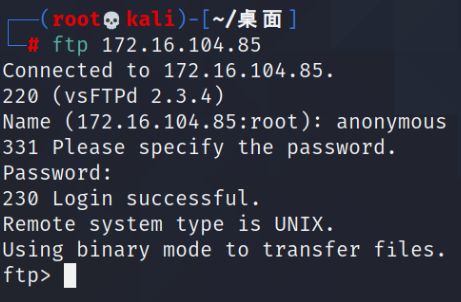

漏洞13 ftp匿名用户漏洞

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机ftp服务允许匿名登录,使用ftp客户端连接至堡垒机可以成功匿名登录ftp服务,证实了堡垒机存在ftp匿名登录,存在漏洞

(2)漏洞加固过程 修改etc/vsftpd/vsftpd.conf配置文件,禁止ftp匿名登录

(3)漏洞加固验证过程 再次使用ftp客户端连接至服务器进行匿名登录,发现已经无法匿名登录到堡垒机

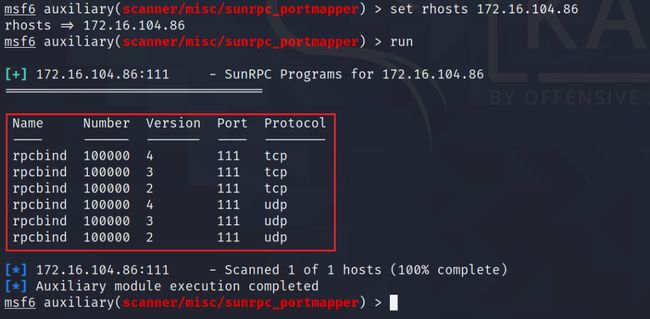

漏洞14 rpcbind漏洞

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机111端口为开放状态开启了rpcbind服务,可能存在漏洞,通过msf载入auxiliary/dos/rpc/rpcbomb辅助模块探测目标靶机,目标靶机存在漏洞

(2)漏洞加固过程 加固通过iptables建立规则使外部无法连接后门端口(111)

(3)漏洞加固验证过程 通过msf载入auxiliary/dos/rpc/rpcbomb辅助模块探测目标靶机,无法探测,加固成功

漏洞15 cve-2017-7494漏洞

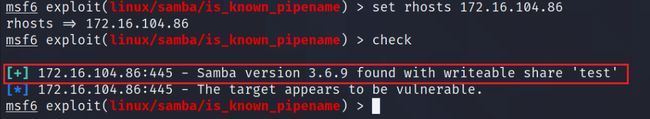

(1)漏洞发现过程或思路 通过nmap扫描发现堡垒机开放445端口,服务版本为Samba 3.x-4.x,受漏洞CVE-2017-7494的影响,初步判断存在此漏洞。使用msf载入CVE-2017-7494的exploit/linux/samba/is_known_pipename攻击模块进行检测,证实堡垒机存在此漏洞。

(2)漏洞加固过程 修改/etc/samba/smb.conf配置文件,在global节点内新增配置项nt pipe support=no,以缓解漏洞带来的影响。

(3)漏洞加固验证过程 再次使用msf载入CVE-2017-7494的exploit/linux/samba/is_known_pipename攻击模块进行检测,漏洞已无法被利用,加固成功。