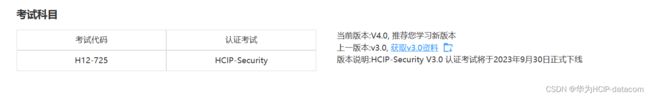

HCIP-security-725题库真题和机构资料

华为认证HCIP-Security V4.0(中文版)预计将于2022年9月30日正式对外发布

机构的考试大纲、录播课程、考试题库,有需要的同学自行领取哈:

HCIA、HCIP-security安全资料---提取码:1234![]() https://pan.baidu.com/s/1D9coNmVUlfBzt-F7PRhzkA?pwd=1234%C2%A0

https://pan.baidu.com/s/1D9coNmVUlfBzt-F7PRhzkA?pwd=1234%C2%A0

通过认证验证的能力

掌握华为网络安全技术(包括网络架构安全、边界安全、应用安全、终端安全等),具备大中型企业网络安全的架构设计、部署和运维能力,能够识别风险并及时响应,保障企业信息资产安全

HCIP-security-725题库真题:

1.若想实现对用户的论坛发帖、用户登录等行为进行控制,应配置以下哪一项HTTP行为控制?

A.重定向

B.POST操作

C.文件下载

D.文件上传

正确答案:B

2.防火墙设备中存在一条日志信息,如下所示:

Jun 1202214:27:01 FW3%%01UPDATE/3/LOAD_FATL(1)[182]:Failed to loadthe signature database.(Syslogld=4). Module=IP-REPUTATION,Slot=11,CPU=0,LoadVersion=,Duration(s)=0,Reason="No SDB version isavailable for loading")。

则该日志中的“UPDATE”字段代表以下哪一项?

A.日志等级

B.日志描述信息

C.产生该日志的功能模块

D.日志信息摘要

正确答案:B

3.以下哪一项不属于远程用户通过SSL VPN访问内网资源的流程?

A.访问计费

B.资源访问

C.用户登录

D.用户认证

正确答案:A

4.以下关于智能DNS的描述,错误的是哪一项?

A.智能DNS无需配合其它技术,可以单独使用

B.智能DNS支持加权轮询方式实现链路负载均衡

C.通过配置智能DNS功能,防火墙可以将DNS回应报文中的解析地址进行智能的修改,使用户能够获得最合适的解析地址,即与用户属于同—ISP网络的地址

D.智能能DNS分为单服务器智能DNS和多服务器智能DNS两种场景

正确答案:A

5.以下关于清洗中心的描述,错误的是哪项?

A.清洗设备支持丰富灵活的攻击防范技术,但对于CC攻击、ICMP Flood攻击无法进行防御

B.回注方式包括:策略路由回注、静态路由回注、VPN回注和二层回注

C.清洗中心完成对异常流量的引流、清洗以及清洗后流量的回注等功能

D.引流方式有两种:静态引流和动态引流

正确答案:A

6.以下关于渗透测试中黑盒测试的描述,错误的是哪一项?

A.更贴近用户的实际使用场景

B.测试覆盖率较低。一般只能覆盖到代码的30%

C.可以提高代码的质量,发现代码中隐藏的问题

D.测试过程较为简单,不需要了解程序内部的代码结构及特性

正确答案:C

7.使用iMaster NCE Campus作为Portal服务器。在华为无线控制器上部署Portal认证。则以下哪项配置不是必须的?

A.MAC认证模板

B.认证模板

C.Portal认证模板

D.URL模板

正确答案:A

8.以下关于URL黑白名单的描述,错误的是哪一项?

A.黑白名单的匹配优先级最高,高于自定义URL分类和预定义URL分类

B.一般大的网页都会内嵌其他的网页链接,如果只将主网页加入白名单,则该主网页下的内嵌网页部分将无法正常访问

C.黑名单的优先级高于白名单的优先级

D.黑白名单可以与URL分类结合使用

正确答案:C

9.对于正常的TCP报文,标志位可能出现以下哪一种情况?

A.SYN和RST同时为1

B.SYN和ACK同时为1

C.RST和FIN同时为1

D.FIN和URG同时为1

正确答案:B

10.某URL参数是:http://www.example.com:8088/news/edu.aspx?name-tomsage-20,该URL不包括以下哪一项 字段?

A. host

B.:port

C.query

D.Protocol

正确答案:D

11.通过华为iMaster NCE—Campus控制器实现准入控制功能,以下哪项不属于认证授权所需要配置的内容?

A.认证结果

B.授权结果

C.授权规则

D.认证规则

正确答案:D

12.以下关于IPS预定义签名的描述,错误的是哪项?

A.当预定义签名的动作为阻断时,阻断命中签名的报文,并记录日志

B.预定义签名的内容不是固定的,可以创建、修改或删除

C.当预定义签名的动作为放行时,对命中签名的报文放行,不记录日志

D.当预定义签名的动作为告警时,对命中签名的报文放行,但记录日志

正确答案:B

13.以下关于邮件内容过滤机制的描述,错误的是哪一项?

A.防火墙首先需要根据匹配条件识别出要进行邮件过滤的流量

B.防火墙筛选出邮件流量后,再检查邮箱地址和附件大小,识别出非法邮件

C.邮件内容过滤仅在出方向检测

D.检测到POP3或IMAP消息时,如果判定为非法邮件,防火墙的响应动作可以是发送告警信息或阻断邮件

正确答案:C

14.以下关于IPS签名类型的描述中,哪一项签名类型的动作优先级最高?

A.预定义签名

B.签名过滤器

C.自定义签名

D.例外签名

正确答案:D

15."WannaCry"勒索病毒是利用哪一TCP端口存在的漏洞对Windows系统发起网路攻击的?

A.3389

B.443

C.139

D.445

正确答案:D

16.以下关于GRE over IPSec的描述,错误的是哪一项?

A.IPSec封装过程中增加的IP头即源地址为IPSec网关应用IPSec安全策略的接口地址,目的地址即IPSec对等体中应用IPSec安全策略的接口地址

B.IPSec需要保护的数据流为从GRE起点到GRE终点的数据流

C.GRE封装过程中增加的IP头即源地址为IPSec隧道的源端地址,目的地址为IPSec隧道的目的端地址

D.当网关之间采用GRE over IPSec连接时,先进行GRE封装,在进行IPSec封装

正确答案:C

17.移动办公用户通过Web代理访问企业内部Web服务器,以下哪一项的描述是正确的?

A.移动办公用户与虚拟网关建立HTP会话,虚拟网关与内部Web服务器建立HTTPS会话

B.移动办公用户与虚拟网关建立HTTPS会话,虚拟网关与内部Web服务器建立HTTP会话

C.移动办公用户与虚拟网关建立HTTPS会话,虚拟网关与内部Web服务器也建立HTTPS会话

D.移动办公用户与虚拟网关建立HTTP会话,虚拟网关与内部Web服务器也建立HTTP会话

正确答案:B

18.当使用LDAP服务器作为认证服务器时,设备与服务器间的交互采用以下哪一种协议?

A.LDAP协议

B.EAP协议

C.HTTP协议

D.RADIUS协议

正确答案:A

19.若管理员需要将某些签名动作设置为与签名过滤器不同的动作时,可以配置例外签名。以下哪一项不是例外签名的动作?

A.阻断且隔离目的IP

B.告警且超出质值后阻断

C.阻断且隔离源IP

D.放行

正确答案:B

20.某企业具有多个分支,总部的出口IP地址固定,而分支的出口IP地址是随机的,需要在总部与分支之间建立IPSecVPN,为了减少管理和维护成本,以下哪项是合适的IPSec VPN配置方式?

A.总部和分支采用点到点方式

B.总部和分支都采用策略模板方式

C.总部采用策略模板方式。分支采用点对点方式

D.总部与分支采用IKEv2方式

正确答案:C

21.以下哪一项是URL匹配方式的正确排序?

A.精确匹配>后缀匹配>前缀匹配>关键字匹配

B.关键字匹配>前缀匹配>后缀匹配>精确匹配

C.关键字匹配>后缀匹配>前缀匹配>精确匹配

D.前缀匹配>后缀匹配>关键字匹配>精确匹配

正确答案:A

22.华为iMaster NCE-Campus可作为认证服务器,对认证用户进行授权,以下哪一项不属于iMasterNCE-Campus可授 权的参数?

A. ACL

B.IP地址

C.VLAN

D.DSCP

正确答案:B

23.以下关于华为IPS设备升级的描述,正确的是哪一项?

A.升级华为IPS的特征库,不需要License授权

B.升级华为IPS的特征库,不需要重启设备就能生效

C.升级华为IPS的特征库,需要重启设备才能生效

D.升级华为IPS的系统版本,不需要重启设备就能生效

正确答案:B

24.在NAT穿越场景中,如果检测到NAT设备后,ISAKMP消息的目的端口号将变为以下哪一项?

A.51

B. 500

C.4500

D. 50

正确答案:C

25.恶意URL是指包含恶意信息的URL,以下哪一项不是恶意URL的来源?

A.沙箱反馈的恶意URL

B.入侵防御功能反馈的恶意URL

C.本地信誉中包含的URL

D.反病毒功能反馈的恶意URL

正确答案:B

26.以下关于Eth—Trunk特点的描述,错误的是哪项?

A.Eth—Trunk活动链路最少为1个

B.Eth—Trunk成员链路最少为2个

C.Eth-Trunk是一个逻辑接口

D.Eth—Trunk可以是二层接口,也可以是三层接口

正确答案:B

27.对于新建网络、用户集中、信息安全要求严格的场合,一般采用哪一种认证方式?

A.MAC优先的Portal认证

B.MAC认证

C.802.1X认证

D.Portal认证

正确答案:C

28.以下关于华为入侵防御特性配置流程的排序,正确的是哪一项?

A.配置入侵防卸文件—>升级特征库—>配置签名—>验证与检查

B.升级特征库—>配置入侵防御文件—>配置签名—>验证与检查

C.配置签名—>升级特征库—>配置入侵防御文件—>验证与检查

D.升级特征库—>配置签名—>配置入侵防御文件—>验证与检查

正确答案:D

29.RADIUS协议支持认证、授权和计费功能,RADIUS服务器是通过以下哪一报文下发授权的?

A.Accounting-Request

B.Accounting-Response

C. Access-Accept

D.Access-Request

正确答案:C

30.以下哪一项不属于IKE安全提议需要配置的参数?

A.加密算法

B.封装模式

C.协商模式

D.认证算法

正确答案:B

31.使用iMaster NCE-Campus作为Portal服务器时,为了能够让iMaster NCE-Campus根据用户的IP地址匹配对应的 Portal页面。在接入设备配置URL模板时,需要配置以下哪种URL paramneter?

A. ssid

B.device-mac

C.user-mac

D.user-ipaddress

正确答案:D

32.当使用LDAP服务器作为认证服务器时,若要进行用户认证,则需要对LDAP服务器的数据进行以下哪一种操作?

A.更新类

B. 写入类

C. 删除类

D.查询类

正确答案:D

33.以下关于配额控制策略的描述,错误的是哪一顶?

A.配额控制策略可以实时检测上网流量

B.配额控制策略只能限制用户上网流量的额度

C.配额控制策略由检测和控制两部分组成

D.配额控制策略可以限制最大带宽

正确答案:B

34.为判断Linux主机是否被添加了非系统默认或正常业务程序注册的路径,可查看Linux系统的哪一个环境变

A.$PATH

B.$HOSTNAME

C.$SHELL

D.$HOME

正确答案:A

35.以下关于策略路由匹配规则的描述,错误的是哪一项?

A.系统默认存在一条缺省策略路由default,缺省策略路由位于策略列表的最底部,优先级最低,所有匹配条件均为any,动作为不做策略路由

B.每条策略路由中只包含一个匹配条件

C.一个匹配条件中如果可以配置多个值,多个值之间是“或”的关系,报文的属性只要匹配任意一个值,就认为报文的属性匹配了这个条件

D.当配置多条策略路由规则时,策略路由列表默认是按照配置顺序排列

正确答案:B

36.以下关于HTTP Flood防御的描述。错误的是哪项?

A.源认证防御方式是防御HTTP Flood最常用的手段,这种防御方式适用于客户端为浏览器的HTTP服务器场景

B.基于增强模式的防御可以通过让用户输入验证码,由此判断HTTP访问是否由真实的用户发起

C.基于基本模式的防御无法有效阻止来自非浏览器客户端的访问

D.如果攻击过程中使用的免费代理支持重定向功能,会导致基本模式的防御失效

正确答案:C

37.以下哪一项不属于ESP的功能特点?

A.数据加密

B.数据源验证

C.数据可用

D.数据完整

正确答案:C

38.在Linux主机上可通过以下哪一个命令查看当前进程的CPU、内存利用率?

A.top

B. free-h

C.df-h

D. lostat

正确答案:A

39.以下哪一项参数不是链路质量检查的条件?

A.丢包率

B. 抖动

C.带宽

D. 时延

正确答案:C

40.IPS(入侵防御系统)是一种应用层安全设备,可基于以下哪一项对网络攻击进行识别?

A.目的IP地址

B.源IP地址

C.特征库

D. 端口号

正确答案:C

41.IPSec使用证书认证时,需要验证对端证书的合法性,以下哪项不是验证证书合法性需要考虑的因素?

A.证书是否位于有效期

B.证书是否由同—CA颁发

C.证书是否由同一方式申请

D.证书是否位于CRL存储库中

正确答案:B

42.以下哪一项不是URL的匹配方式?

A.精确匹配

B.模糊匹配

C.后缀匹配

D.前缀匹配

正确答案:B

43.以下哪一项不属于AH的功能特点?

A.完整性校验

B.数据加密

C. 抗重放

D.数据源验证

正确答案:B

44.以下关于Eth—Trunk的描述,错误的是哪一项?

A.Eth—Trunk接口的总带宽是各成员带宽之和,通过这种方式,可以增加接口的带宽

B.组成Eth—Trunk接口的各个物理接口称为成员接口

C.手工模式不仅可以检测链路断连,还可以检测链路故障和错连等故障

D.在Eth—Trunk接口中,如果某个成员端口状态为Down,流量还能依靠其他的端口进行传输

正确答案:C

45.以下关于源探测技术的描述,错误的是哪一项?

A.针对SYN Flood攻击源探测技术可以验证客户端的真实源

B.对于HTTP Flood政击,防火墙收到具有相同目的地址的HTTP请求报文数如果超过阈值,则启动HTTP报文源认证

C.该技术可以对源IP地址进行探测,将来自虚假源IP地址的报文进行丢弃

D.源探测技术可以防御UDP Flood攻击

正确答案:D

46.防火墙进行邮件过滤时,支持的邮件传输协议不包括以下哪项?

A.SMTPS

B. SMTP

C.POP3

D.IMAP

正确答案:A

47.某企业的业务形态复杂,模块之间使用多种协议进行通信,为确保通信数据安全,防止第三方窃取关健数据信息,应该尽量避免使用以下哪一通信协议?

A. SFTP

B. SSH

C. HTTPS

D. HTTP

正确答案:D

48.“震网”病毒是一种针对工业控制系统进行攻击的蠕虫病毒。以下关于“震网”病毒攻击过程的排序,正确的是哪一项?

A.侦察组织架构和人员信息—>社会工程学渗透—>寻找感染目标—>使用U盘横向扩散—>发起攻击

B.寻找感染目标—>侦察组织架构和人员信息—>社会工程学渗透—>使用U盘横向扩散—>发起攻击

C.侦察组织架构和人员信息—>社会工程学渗透—>使用U盘横向扩散—>寻找感染目标—>发起攻击

D.社会工程学渗透—>侦察组织架构和人员信息—>使用U盘横向扩散—>寻找感染目标—>发起攻击

正确答案:C

49.以下关于802.1X认证的描述,错误的是哪一项?

A.802.1X认证方式中,要求客户端必须支持802.1x协议

B.802.1X认证方式分为EAP中继方式和EAP终结方式,相较之下,EAP中继方式支持的认证方式更多

C.EAP终结方式中,EAP报文被直接封装到RADIUS报文中

D.802.1X认证系统使用EAP协议来实现客户端、设备端和认证服务器之间的信息交互

正确答案:C

50.每一个引用带宽通道的带宽策略都独自受到该带宽通道的约束,即符合该带宽策略匹配条件的流量,独享最大带宽资源。以下哪一选项属于这种带宽通道的引用方式?

A. 动态均分

B.带宽复用

C. 宽带共享

D.宽带独占

正确答案:D

51.以下关于ATIC系统架构的描述,错误的是哪一项?

A.ATIC软件包含三部分:管理服务器、采集器和控制器

B.一个管理中心可以集中管理多地域分散部署的多台检测和清洗设备

C.SecoManager作为管理中心采用B/S架构

D.ATIC管理服务器主要是管理检测和清洗中心设备

正确答案:A

52.ESP(封装安全载荷)是IPSec的一种协议,用于为IP提供保密性和抗重播服务,包括数据包内容的保密性和有限的流量保密性,以下哪一项为ESP的协议号?

A. 500

B. 51

C. 4500

D. 50

正确答案:D

53.对于MAC认证用户密码的处理,有PAP和CHAP两种方式,当采用PAP方式时,设备将MAC地址、共享秘钥、随机值依次排列顺序,经过MD5算法进行HASH处理后,将密码封装在以下哪一属性名中?

A.PAP-Password

B.PAP-Challenge

C.CHAP-Password

D.User-Password

正确答案:D

54.以下哪项不是SSL VPN可以对移动办公用户提供的内网资源?

A.Web资源

B.IP资源

C.文件资源

D.UDP资源

正确答案:D

69.如图所示为HTTP Flood的防御原理,请问图中显示的是哪一种源探测技术?

A.302重定向模式

B.基本模式

C.URI监测

D.增强模式

正确答案:D

70.某企业组网如图所示,以下哪一项是合适的回注方式?

A.二层回注

B.静态路由回注

C.GRE VPN回注

D.策略路由回注

正确答案:B

71.IPSec整个协议框架包含多种协议,以下哪一项协议不属于IPSec协议框架?

A.IKE

B. ESP

C.TLS

D. AH

正确答案:C

72.以下关于健康检查的描述,错误的是哪一项?

A.除了检测链路连通性外,健康检查还可以实时检测链路的时延、抖动和丢包率

B.防火墙通过健康检查结果可以实时感知网络连通性

C.健康检查功能不支持与策略路由结合使用

D.健康检查支持DNS探测协议

正确答案:C

77.某企业的业务网络中采用了高端框式交换机作为核心交换机,近日该框式交换机的某个交换板卡故障,导致部分业务流量中断,则该故障属于哪一类安全事件?

A.灾害性事件

B.信息破坏事件

C.网络攻击事件

D. 设备设施故障事件

正确答案:D

78.以下哪一项为Tracert报文攻击的防范方法?

A.对于检测到的超时ICMP报文或UDP报文,或者目的端口不可达的报文,给予丢弃处理

B.对ICMP不可达报文进行丢弃,并记录攻击日志

C.用户可以根据实际网络需要配置允许通过的ICMP报文的最大长度,当实际ICMP报文的长度超过该值时,将丢弃该报文

D.丢弃带有时间的IP报文

正确答案:A

79.若在网络中部署Anti—DDoS防御方案,则以下哪一项不是管理中心的必要配置?

A.添加Anti-DDoS设备

B.配置防御策略

C.配置流量引导

D.配置防护对象

正确答案:C

80.以下关于Web代理中Web改写的描述,错误的是哪一项?

A.可能造成字体不全

B.可以隐藏内网服务器地址,安全性较高

C.依赖IE控件

D.可能造成图片错位

正确答案:C

81.以下哪一项攻击不会暴露网络拓扑信息?

A.Teardrop玫击

B.扫描攻击

C.带路由记录项的IP报文攻击端

D.Tracert报文攻击

正确答案:A

82.IPS设备基于特定的入侵防御机制进行工作,以下关于入侵防御机制的排序,正确的是哪项?

A.协议识别和协议解析—>重组应用数据—>特征匹配—>响应处理

B.重组应用数据—>特征匹配—>协议识别和协议解析—>响应处理

C.重组应用数据—>协议识别和协议解析—>特征匹配—>响应处理

D.特征匹配—>重组应用数据—>协议识别和协议解析—>响应处理

正确答案:C

83.以下关于防火墙会话保持的描述,错误的是哪一项?

A.当开启该功能后,无论新用户还是原用户的流量始终都从过载链路转发,但是保持了会话不会中断B

B.如果没有开启该功能,可能导致链路过载时引起会话重新建立的情况

C.该功能支持与全局选路策略联合使用

D.可以使用display session persistence table命令查看会话保持表项

正确答案:A

84.用户使用SSL访问内网的网络资源,管理员为用户开启了文件共享和web代理的业务,并且在防火墙上放行了业务的流量,但是用户在PC上输入虚拟网关的地址后,在网页中看不到文件共享和Web代理的列表,以下哪一选项可能导致该故障产生?

A.管理员没有为用户配置文件共享和Web代理的授权

B.用户PC的虚拟网卡上有没有获取到虚拟IP地址

C.防火墙与客户端之间路由不可达

D.虚拟网关对外HAT的端口错误

正确答案:A

85.WAF设备的工作模式不包括以下哪一项?

A.桥模式

B.正向代理

C.透明代理

D.反向代理

正确答案:B

86.以下哪一项不属于畸形报文攻击?

A.Ping of Death攻击

B.WinNuke攻击

C.IP欺骗攻击

D.超大ICMP报文攻击

正确答案:C

87.以下关于虚拟系统使用限制的描述,错误的是哪项?

A.管理口不能分配给虚拟系统

B.虚拟系统管理员能通过Console口登录设备

C.如果接口已经配置了IP地址,在分配给虚拟时会被清除

D.只能在根系统中进行系统软件的升级

正确答案:B

88.IPS设备签名过滤器的过滤条件不包括以下哪一项?

A.协议

B.威胁类别

C.对象

D. 攻击源

正确答案:D

89.IPS的签名过滤器是满足指定过滤条件的签名集合。签名过滤器的过滤条件不包括以下哪一项?

A.操作系统

B.威胁类别

C.协议

D.签名ID

正确答案:D

90.在双机热备系统版本升级过程中,备机的升级步骤遵循以下哪一种顺序?

1-Shutdown备机的心跳接口:

2-Undo shutdown备机的心跳接口;

3—升级备机的系统软件版本;

4-Undo shutdown备机的业务接口;

5—验证备机的升级结果;

6-保存配置;

7—等待主备防火墙同步会话表等表项;

8-Shutdown备机的业务接口;

A.1-8-3-4-2-7-5-6

B.8-1-3-2-7-4-5-6

C.1-8-3-2-7-4-5-6

D.8-1-3-2-4-7-5-6

正确答案:B

91.以下哪一项不属于单包攻击类型?

A.特殊报文攻击

B.畸形报文攻击

C.DoS攻击

D.扫描窥探攻击

正确答案:C

92.以下关于虚拟系统分流的描述,错误的是哪一项?

A.接口工作在二层时,采用基于VLAN的分流方式

B.采用基于接口的分流方式时,管理口可以分配给指定的虚拟系统

C.接口工作在三层时,采用基于接口的分流方式

D.通过分流能将进入设备的报文送入正确的虚拟系统处理

正确答案:B

93.以下哪一项是防火墙虚拟系统正确的用户名格式?

A.虚拟系统名@@管理员名

B.管理员名@@虚拟系统名

C.管理员名@虚拟系统名

D.虚拟系统名@管理员名

正确答案:B

94.以下关于带宽资源分配的描述,错误的是哪一项?

A.公网接口指的是连接Internet的接口

B.在跨虚拟系统转发的场景中,Virtual—if接口默认为公网接口

C.一条数据流是受哪类带宽资源限制与流量的出接口或入接口有关D

D.资源类中的带宽资源分为入方向带宽、出方向带宽和整体带宽三类

正确答案:A

95.在URL过滤处理流程中,第一步执行以下哪一项动作?

A.匹配URL分类

B.远程查询

C.匹配黑白名单

D.检测HTTP报文异常情况

正确答案:D

96.防火墙上内容过滤的配置文件中针对HTTP应用的上传方向调用了关键字组"Keyword”,动作为阻断,并调用在安全策略中。在该关键字组“Keyword”中配置了以下正则表达式。"b.*d".则内部员工此时能在论坛上发布哪一项文字?

A.boring

B.Bad

C.Beside

D. abroad

正确答案:A

97.以下哪一项不是文件类型识别结果的异常情况?

A.文件被压缩

B.文件扩展名不匹配

C. 文件损坏

D.文件类型无法识别

正确答案:A

98.以下关于SSL VPN的特点的描述,错误的是哪一项?

A.由于SSL VPN登录方式借助了浏览器,所以实现了客户端的自动安装和配置,这样用户可以随时随地用设备快捷登录,同时也缓解了网络管理员维护客户端等方面的压力

B.SSL VPN针对内网资源可以解析到应用层,并精细化地发布应用

C.SSL VPN能支持各种IP应用

D.SSL VPN支持的认证种类少,与原有身份认证系统较难集成

正确答案:D

99.以下哪一项是入侵防御特征库中包含的签名?

A.预定义签名

B.自定义签名

C.签名过滤器

D.例外签名

正确答案:A

100.若攻击者伪造大量用户对业务服务器发起DDoS攻击,则以下哪一项为虚假源攻击的有效措施?

A.智能DNS调度

B.CDN缓存

C.源认证技术

D.负载均衡技术

正确答案:C

101.访客通过Portal认证方式接入企业网络时,为保障访客良好体验,要求在访客短时间离开无线网络的范围,再次进入时,无需再次输入用户名密码,可以直接接入网络。以下哪一种接入方式可以满足上述需求?

A.MAC旁路认证

B.802.1X认证

C.MAC认证

D.MAC优先的Portal认证

正确答案:D

102.华为准入控制方案中,接入设备接收到RADTUS服务器的CoA—Roquest报文或者DM—Requst报文后,根据报文中的哪一个RADIUS属性来识别用户?

A.calling-Station-ld

B.NAS-IP-Address

C.Filter-ld

D.called-Station-ld

正确答案:B