- SQL笔记纯干货

AI入门修炼

oracle数据库sql

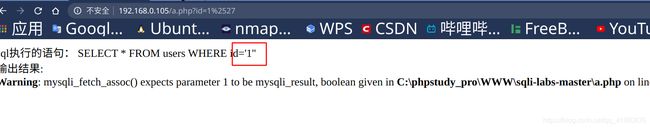

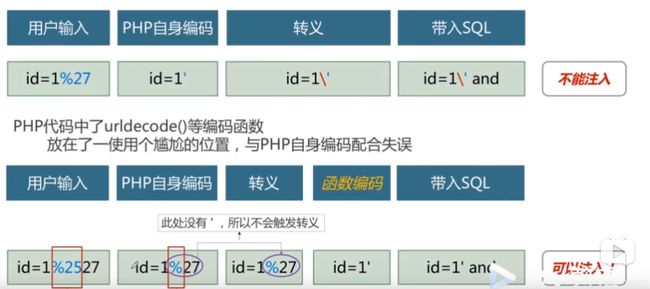

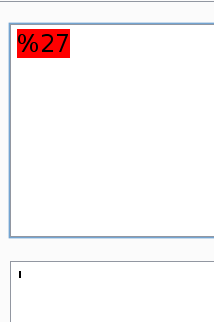

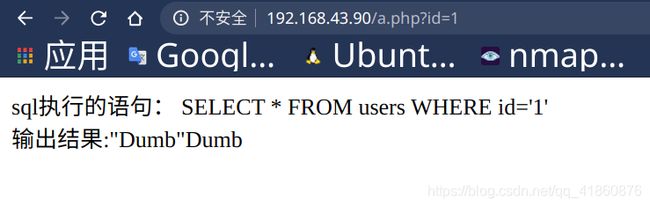

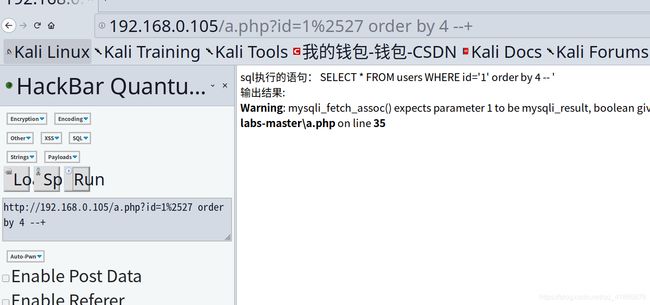

软件:DataGrip2023.2.3,phpstudy_pro,MySQL8.0.12目录1.DDL语句(数据定义语句)1.1数据库操作语言1.2数据表操作语言2.DML语句(数据操作语言)2.1增删改2.2题2.3备份表3.DQL语句(数据查询语言)3.1查询操作3.2题一3.3题二4.多表详解4.1一对多4.2多对多5.多表查询6.窗口函数7.拓展:upsert8.sql注入攻击演示9.拆表

- ZAP漏洞扫描系列04:手动导入请求添加站点

宁儿数据安全

#安全测试安全

ZAP漏洞扫描系列04:手动导入请求添加站点通过请求器“曲线救国”添加站点,可按以下步骤操作(本质是手动发请求让ZAP识别站点):GET请求步骤1:在请求器构造目标站点请求在请求器的“请求”编辑框,替换默认内容为:点击“发送(Send)”按钮,ZAP会向http://10.1.1.xx:8081/发请求。GEThttp://10.1.1.xx:8081/HTTP/1.1host:10.1.1.xx

- C++98和C++11的构造和初始化、initializer_list以及decltype关键字(一般)

无聊看看天T^T

C++从入门到入土c++开发语言

目录前言C++98的构造与初始化C++11的构造与初始化初始化列表的initializer_listdecltype关键字前言2003年C++标准委员会曾经提交了一份技术勘误表(简称TC1),使得C++03这个名字取代了C++98成为了C++11前最新的C++标准名称。不过由于C++03主要是对C++98标准中的漏洞进行修复,语言的核心部分则没有改动,因此人们习惯性的把两个标准合并成为C++98/

- SQL注入:原理、类型与防范策略

数据冰山

本文还有配套的精品资源,点击获取简介:SQL注入是一种网络攻击手段,通过不当构建的SQL查询允许攻击者插入恶意代码,从而控制数据库。这种攻击可能导致数据泄露、篡改或系统控制。介绍了SQL注入的类型,包括错误信息注入、时间基注入、盲注和堆叠查询。提供了防范SQL注入的方法,包括使用参数化查询、输入验证、转义特殊字符等策略,并建议限制数据库权限和错误处理。教程资源可能包含在"SQL注入整理"压缩包中,

- 掌握SQL注入:漏洞演示与防护策略实战源代码

May Wei

本文还有配套的精品资源,点击获取简介:SQL注入是一个影响Web应用和数据库安全的漏洞。通过本项目源代码演示,开发者能深入理解SQL注入的工作机制及其攻击方法。文档和源代码示例将指导如何通过构造恶意SQL语句执行非授权数据库操作,以及如何通过实践学习防止此类攻击,包括安全编码、输入验证、错误处理、数据库权限设置和日志监控等。1.SQL注入概念和攻击方法1.1SQL注入漏洞的基本原理1.1.1SQL

- 网络安全第14集

不灭锦鲤

web安全安全

前言:小迪安全14集,这集重点内容:0、什么是js渗透测试?在javascript中也存在变量和函数,存在可控变量和函数就有可能存在在漏洞,js开发的web应用和php、java开发的区别是,js能看得到的源代码,php看不到,但是风险就是未授权访问、配置信息泄露(加密算法、key秘钥等),源代码看得到,存在更多的url泄露,从而可能会出现未授权访问,从url,前提:web应用可以采用前端语言或后

- SQL 注入攻击全面解析:分类、典型案例与防御实践

阿贾克斯的黎明

网络安全数据库oracle

目录SQL注入攻击全面解析:分类、典型案例与防御实践一、SQL注入基础概念1.1什么是SQL注入(SQLInjection)二、SQL注入攻击分类与典型案例2.1基于注入位置的分类2.1.1数字型注入2.1.2字符串型注入2.2基于回显结果的分类2.2.1显式回显注入(Union-BasedInjection)2.2.2盲注(BlindSQLInjection)2.3基于攻击手法的分类2.3.1堆

- 拼多多的陷阱

努力做自己

昨天临下班时看到朋友圈有发关于拼多多怎样拿到500元,说是每月一次漏洞,有详细的步骤。可能是太无聊了,竟然相信了,按照步骤操作,一直持续到晚上8点,还差0.01个金币,好几个朋友说很难拿,放弃吧,嗯,确实。今天一大早,鑫姐发来消息问,拿到了么,不行她再找几个朋友,一不小心,又激起我的小心思了,万一拿到了呢。明明只差0.01个金币,可能就差1个人了,结果又扫出了钻石,这又是什么鬼。然后集齐10个钻石

- CTF-Web学习笔记:SQL注入篇

编程到天明

CTFsql网络安全

目录引言一、SQL注入的基础概念1.什么是SQL注入?2.SQL注入的成因二、CTF中常见的SQL注入类型1.按参数类型分类2.按注入方式分类3.其他进阶类型三、CTF实战技巧:从找注入点到拿Flag1.如何判断是否存在注入?2.快速确定数据库类型3.常用工具辅助4.绕过WAF(Web应用防火墙)四、CTF题目示例:一道报错注入实战题目背景解题步骤五、总结与提升引言在CTF(CaptureTheF

- 薅羊毛群里的东西靠谱吗?最新薅羊毛赚钱项目

高省爱氧惠

吃过薅羊毛项目红利的人应该都明白,羊毛群里面的东西真假皆有,而且薅羊毛这个东西大部分都是占灰色多一些,当然网创说的并不是绝对,也有不少薅羊毛的项目的确相当赚钱。也当然我说的赚钱就不代表它安全。好比如,当初拼多多红包漏洞一个道理,一晚上令拼多多平台损失上千万,而这笔大金额损失背后的身影就是薅羊毛的群体杰作。看到这里可能你们认为薅羊毛很赚钱,这一千万损失均分下来,每个人都应该赚了十几万吧!氧惠APP佣

- 书香||有缺陷的圆满

北冰洋冷

(本文参与书香专题活动,文责自负)圆满的意思是没有欠缺,漏洞,使人满意,完美无缺,完善。其反义词就是缺陷。但是,万事万物怎么可能十全十美,没有缺陷?所以,人不能圆满,事不能圆满,人生不能圆满,唯有心可以圆满,只有接受缺陷,人生才可以圆满。一、人不可能圆满。金无足赤,人无完人。人不能十全十美,每个人都会有自己的缺点和不足。上天总是公平的,给了你一些,必然会拿走一些,让每个人都会有,或多或少的遗憾和缺

- 常见的未授权访问如:Redis,MongoDb,Memcached,Jenkins,Jupyter NoteBook,Elasticsearch,Kibana等二十四个靶场复现

终焉暴龙王

安全网络web安全

前言这这篇文章中我会记录24种常见的未授权访问漏洞的靶场复现,如果有错误,欢迎大家指正。在本文中,漏洞复现的靶场完全是靠自己搭建的vulhub-master以及一系列的靶场以及fofa搜索,如果之前没有用过vulhub-master靶场,请先搭建好vulhub-master靶场并且安装docker和docker-compose。另外,其中一些涉及到敏感信息的漏洞复现我就不截图了,大家切记要树立好法

- 零信任架构落地:Java + SPIFFE 微服务身份联邦体系

司铭鸿

架构java微服务机器学习线性代数开发语言算法

“信任是最昂贵的漏洞。”——2017年Equifax数据泄露后安全专家总结开篇:当城堡护城河干涸时2019年,某跨国金融集团遭遇“服务间信任链断裂”攻击。攻击者利用Kubernetes服务账户令牌泄露,伪装成合法服务横向渗透,窃取核心交易数据。其传统边界防火墙与VPN如同中世纪的护城河,对内部流量毫无防御能力。这场灾难性事件点燃了他们落地零信任架构(ZeroTrustArchitecture,ZT

- 从系统架构视角解析唯识学:感官模块的二层设计 & 认知系统的漏洞修复

109702008

杂谈系统架构人工智能

作者:DeepSeek-R1标签:哲学与编程、认知科学、系统架构、佛教唯识引言:当哲学遇上系统设计在构建高可用系统时,我们常采用分层架构(如OSI七层模型)。有趣的是,1300年前的佛教唯识学派早已用类似思路解构人类认知系统。本文将用技术语言解析感官的二层模型(浮尘根/胜义根)与认知系统的两类漏洞(见惑/思惑),你会发现:佛学修行的本质竟是一场持续千年的“认知系统重构工程”。模块一:感官系统的硬件

- 高级07-Java安全编程:保护你的应用免受攻击

Jinkxs

Java高级篇安全java

引言在当今的数字时代,应用程序的安全性已成为软件开发过程中不可忽视的重要环节。Java作为一门广泛应用于企业级应用开发的编程语言,其安全性问题尤其受到关注。无论是在Web应用、移动应用还是后端服务中,Java开发者都需要面对各种潜在的安全威胁,如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)、身份验证漏洞等。因此,掌握Java安全编程的最佳实践,不仅能够提升应用程序的健壮性,还能有效

- SRC实战 | 爆破新思路分享(非常详细)零基础入门到精通,收藏这一篇就够了

七七Seven~

网络安全机器学习web安全服务器

前一段时间挖到某高校一个高危漏洞,已经修复了,这里有一点搞爆破的新思路,在这里分享一下。其实,我刚开始的目标是某实验教学平台,看起来比较高大上,测试了一通没什么反应那当然不服气啊,然后我仔细一想,这种平台那肯定会给数据库接口出去,和各大高校对接用户信息,我挖不了你我就去其他地方挖,fofa指引我去了下面这个网页注意标红,这是我找到的所有对接的大学实验平台中最有可能有漏洞的,试了一下,直接弱口令11

- 宝塔开放php openssl,[教程]Centos宝塔面板升级openssl增强nginxSSL安全性,openssl开启Http/2,Centos升级openssl...

weixin_39956353

宝塔开放phpopenssl

由于本站是采用的Centos7+宝塔面板搭建的LNMP环境,但是Centos7默认的openssl版本又太低,根据“漏洞参考这里:https://www.trustasia.com/OpenSSL-CVE-2016-2107-Padding-Oracle”查看这篇文章发现openssl低版本已经有一堆漏洞了,所以就萌生了升级openssl版本的想法。配置完后如图:openssl版本低会导致无论你怎

- 宝塔linux升级,宝塔linux面板之升级OpenSSL教程

weixin_39598584

宝塔linux升级

宝塔linux面板之升级OpenSSL教程,版本,教程,源代码,漏洞,服务器宝塔linux面板之升级OpenSSL教程易采站长站,站长之家为您整理了宝塔linux面板之升级OpenSSL教程的相关内容。下面由宝塔面板教程栏目给大家介绍升级OpenSSL教程,希望对需要的朋友有所帮助!升级OpenSSL教程(亲测可用)目前一些服务器的OpenSSL还是1.0.1e版本,今天进行服务器漏洞检测出现Op

- 宝塔linux面板如何开启openssl,宝塔linux面板之升级OpenSSL教程

EdisonGzq

下面由宝塔面板教程栏目给大家介绍升级OpenSSL教程,希望对需要的朋友有所帮助!升级OpenSSL教程(亲测可用)目前一些服务器的OpenSSL还是1.0.1e版本,今天进行服务器漏洞检测出现OpenSSL存在漏洞,那只能升级OpenSSL了。1、登录SSH,查看OpenSSL版本opensslversion2、下载源代码wgethttps://github.com/openssl/openss

- NBA季后赛将迎来回到“魔鬼主场” 爵士期待赢回主动权,拭目以待

老夫讲球

周四303NBA篮球灰熊VS森林狼比赛时间:2022-4-2207:30赛事分析:灰熊坐拥莫兰特这位准一流球星,在本轮系列赛是更被看好的一方。首场比赛,灰熊防守端漏洞百出,失去了主场优势。系列赛第二场,灰熊开局就奠定了优势,全场对唐斯的限制极为有效,最终以28分优势大胜对手,将大比分扳平,此役全队七人得分上双,莫兰特拿到了最高的23分9篮板10助攻,但其大腿受到了一定的伤病侵袭,贝恩和杰克逊均拿到

- CVE-2025-6018 和 CVE-2025-6019漏洞引发的思考

深海科技服务

行业发展网络安全web安全程序人生java个人开发操作系统

一、CVE-2025-6018和CVE-2025-6019漏洞对麒麟和统信UOS系统有影响吗?这两个漏洞确实对麒麟和统信UOS系统有影响。根据最新的信息,可以明确如下:1、CVE-2025-6018:LinuxPAM权限提升漏洞这个漏洞存在于LinuxPAM(可插拔认证模块)的配置中,可能允许远程登录系统的低权限用户获得polkit策略的“allow_active”认证,从而拥有与机器本地用户相同

- Apache HTTP Server 2.4.50 中的路径遍历和文件泄露漏洞 (CVE-2021-42013)实验报告

shidfe

笔记apachehttp安全

视频演示ApacheHTTPServer2.4.50中的路径遍历和文件泄露漏洞(CVE-2021-42013)实验演示_哔哩哔哩_bilibiliBGM:《芳华慢》+《霜雪千年》(by等什么君)https://www.bilibili.com/video/BV1Va411C7gW?spm_id_from=333.999.0.0参考文章Vulhub-Docker-Composefileforvuln

- Apache HTTP Server 2.4.49 的目录遍历漏洞CVE-2021-41773

一、ApacheHTTPServer2.4.49的目录遍历漏洞介绍CVE-2021-41773是一个影响ApacheHTTPServer2.4.49的目录遍历漏洞,允许远程攻击者绕过访问控制限制读取系统上任意文件。在某些配置下,它还可以进一步导致远程代码执行(RCE)。这个漏洞被加密货币矿工(如Linuxsys)所利用,构建了完整的攻击链用于传播恶意挖矿程序。下面是对此漏洞和“Linuxsys”矿

- SQL盲注(异或注入)

做题时偶然遇到一道sql注入很多关键字都过滤了看wp说是异或注入遂研究了一下目录什么是异或,异或是干什么的?基于这个基础做一下sqllabs11关什么是异或,异或是干什么的?异或(XOR),在数学和逻辑运算中,是一种二元运算,表示为“⊕”或“^”。它的特点是:如果两个比较的位不同,则结果为1(真)。如果两个比较的位相同,则结果为0(假)。在逻辑运算中,异或可以这样理解:真XOR真=假真XOR假=真

- sql注入之布尔盲注

南棋子网络安全盟

网络安全sql数据库网络安全

布尔盲注在页面中不会显示数据库信息,一般情况下只会显示对与错的内容。判断条件判断函数条件判断函数if是SQL时间盲注中的必用函数,可以利用if函数来根据条件来反馈不同的结果。if函数格式如下所示:if([条件],[值1],[值2])当条件成立时,if函数返回值1,当条件不成立时,if函数返回值2.布尔型盲注入用到的SQL语句selectif(1=1,1,0)。if()函数在mysql是判断,第一个

- 读《高效人士的七个习惯》 | 笔记 | 以终为使2

学习的路上

在P380页中作者关于家庭宣言的建议:包括互助合作、维持整洁、用言语表达感情、培养专长与欣赏家人的才华等等。每年6月与9月,即学年结束与开始之际,我们都会加以修订,使之更符合实际情况。读完这段话我觉得我目前家庭很难做到,因为我对目前的家人心中有芥蒂,老公对我的家人有芥蒂。老公与我对育儿观念不一样,如果想这样具体实施真的挺难的。并且发现原来我的家庭有这么大的问题以及漏洞。我该如何做呢?要去尊重他的家

- 京东隐藏优惠券如何领取?京东隐藏优惠券app

直返APP京东优惠券

京东隐藏优惠券是一种商家为了吸引消费者下单而设置的优惠券,通常在京东APP或者官网直接购买商品时看不到这种优惠券。京东隐藏优惠券有很多叫法,比如京东内部优惠券、大额券,京东漏洞券等。那么,京东隐藏优惠券怎么领?京东隐藏优惠券app又是什么?本文将为您详细解答。一、直返直返的口号是“返利就用直返”,它强调没有上级赚差价,直接为用户提供商家和消费者之间的综合优惠券返利平台。用户可以在直返上获取自己感兴

- 第五十一章(对战妖兽王,受伤!)

D王

这个替补上场的妖兽王刚来就给了沈锦晨一个下马威,一个前扑加尾巴剪的连环招让沈锦晨狼狈不堪疲于应对。可交手几个回合后沈锦晨就发现了它的漏洞——妖兽王毕竟是妖兽,没有人类的思维和智慧,它的进攻太单调了,打来打去也就这么几个动作。所以沈锦晨就变换着招式跟它耗着,每当沈锦晨打出一个新的招式妖兽王总是会费一些劲去破解,一来二去精力和元气都损耗很大。按理说沈锦晨就应该这么跟它耗着慢慢取胜,但是他还要替师父争光

- 技战法-多角度取证提升反制效果

YCL大摆子

网络安全

一、技战法概述溯源反制核心目标通过对攻击源的追踪分析,精准定位攻击者身份信息(姓名、电话、邮箱、公司、网络ID、物理位置),构建完整攻击者画像。基于画像数据解析攻击手法特征(如漏洞利用路径、工具链偏好),预判后续攻击趋势并制定针对性防御策略。在攻防演习中强化蓝队取证能力,并为真实攻击事件提供司法取证支持(如协助公安机关固定电子证据链)。溯源反制双重价值防御能力提升:通过溯源案例复盘,暴露内部人员信

- 常见漏洞描述及修复建议

_JINJI_

常用知识web安全

1.SQL注入漏洞漏洞描述Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了SQL语句原有逻辑,攻击者可以利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。修复建议代码层最佳防御sql漏洞方案:使用预编译sql语句查询和绑定变量。使用预编译语句,使用PDO需要注意不要将变量直接拼接到PDO语句中。所有

- linux系统服务器下jsp传参数乱码

3213213333332132

javajsplinuxwindowsxml

在一次解决乱码问题中, 发现jsp在windows下用js原生的方法进行编码没有问题,但是到了linux下就有问题, escape,encodeURI,encodeURIComponent等都解决不了问题

但是我想了下既然原生的方法不行,我用el标签的方式对中文参数进行加密解密总该可以吧。于是用了java的java.net.URLDecoder,结果还是乱码,最后在绝望之际,用了下面的方法解决了

- Spring 注解区别以及应用

BlueSkator

spring

1. @Autowired

@Autowired是根据类型进行自动装配的。如果当Spring上下文中存在不止一个UserDao类型的bean,或者不存在UserDao类型的bean,会抛出 BeanCreationException异常,这时可以通过在该属性上再加一个@Qualifier注解来声明唯一的id解决问题。

2. @Qualifier

当spring中存在至少一个匹

- printf和sprintf的应用

dcj3sjt126com

PHPsprintfprintf

<?php

printf('b: %b <br>c: %c <br>d: %d <bf>f: %f', 80,80, 80, 80);

echo '<br />';

printf('%0.2f <br>%+d <br>%0.2f <br>', 8, 8, 1235.456);

printf('th

- config.getInitParameter

171815164

parameter

web.xml

<servlet>

<servlet-name>servlet1</servlet-name>

<jsp-file>/index.jsp</jsp-file>

<init-param>

<param-name>str</param-name>

- Ant标签详解--基础操作

g21121

ant

Ant的一些核心概念:

build.xml:构建文件是以XML 文件来描述的,默认构建文件名为build.xml。 project:每个构建文

- [简单]代码片段_数据合并

53873039oycg

代码

合并规则:删除家长phone为空的记录,若一个家长对应多个孩子,保留一条家长记录,家长id修改为phone,对应关系也要修改。

代码如下:

- java 通信技术

云端月影

Java 远程通信技术

在分布式服务框架中,一个最基础的问题就是远程服务是怎么通讯的,在Java领域中有很多可实现远程通讯的技术,例如:RMI、MINA、ESB、Burlap、Hessian、SOAP、EJB和JMS等,这些名词之间到底是些什么关系呢,它们背后到底是基于什么原理实现的呢,了解这些是实现分布式服务框架的基础知识,而如果在性能上有高的要求的话,那深入了解这些技术背后的机制就是必须的了,在这篇blog中我们将来

- string与StringBuilder 性能差距到底有多大

aijuans

之前也看过一些对string与StringBuilder的性能分析,总感觉这个应该对整体性能不会产生多大的影响,所以就一直没有关注这块!

由于学程序初期最先接触的string拼接,所以就一直没改变过自己的习惯!

- 今天碰到 java.util.ConcurrentModificationException 异常

antonyup_2006

java多线程工作IBM

今天改bug,其中有个实现是要对map进行循环,然后有删除操作,代码如下:

Iterator<ListItem> iter = ItemMap.keySet.iterator();

while(iter.hasNext()){

ListItem it = iter.next();

//...一些逻辑操作

ItemMap.remove(it);

}

结果运行报Con

- PL/SQL的类型和JDBC操作数据库

百合不是茶

PL/SQL表标量类型游标PL/SQL记录

PL/SQL的标量类型:

字符,数字,时间,布尔,%type五中类型的

--标量:数据库中预定义类型的变量

--定义一个变长字符串

v_ename varchar2(10);

--定义一个小数,范围 -9999.99~9999.99

v_sal number(6,2);

--定义一个小数并给一个初始值为5.4 :=是pl/sql的赋值号

- Mockito:一个强大的用于 Java 开发的模拟测试框架实例

bijian1013

mockito单元测试

Mockito框架:

Mockito是一个基于MIT协议的开源java测试框架。 Mockito区别于其他模拟框架的地方主要是允许开发者在没有建立“预期”时验证被测系统的行为。对于mock对象的一个评价是测试系统的测

- 精通Oracle10编程SQL(10)处理例外

bijian1013

oracle数据库plsql

/*

*处理例外

*/

--例外简介

--处理例外-传递例外

declare

v_ename emp.ename%TYPE;

begin

SELECT ename INTO v_ename FROM emp

where empno=&no;

dbms_output.put_line('雇员名:'||v_ename);

exceptio

- 【Java】Java执行远程机器上Linux命令

bit1129

linux命令

Java使用ethz通过ssh2执行远程机器Linux上命令,

封装定义Linux机器的环境信息

package com.tom;

import java.io.File;

public class Env {

private String hostaddr; //Linux机器的IP地址

private Integer po

- java通信之Socket通信基础

白糖_

javasocket网络协议

正处于网络环境下的两个程序,它们之间通过一个交互的连接来实现数据通信。每一个连接的通信端叫做一个Socket。一个完整的Socket通信程序应该包含以下几个步骤:

①创建Socket;

②打开连接到Socket的输入输出流;

④按照一定的协议对Socket进行读写操作;

④关闭Socket。

Socket通信分两部分:服务器端和客户端。服务器端必须优先启动,然后等待soc

- angular.bind

boyitech

AngularJSangular.bindAngularJS APIbind

angular.bind 描述: 上下文,函数以及参数动态绑定,返回值为绑定之后的函数. 其中args是可选的动态参数,self在fn中使用this调用。 使用方法: angular.bind(se

- java-13个坏人和13个好人站成一圈,数到7就从圈里面踢出一个来,要求把所有坏人都给踢出来,所有好人都留在圈里。请找出初始时坏人站的位置。

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class KickOutBadGuys {

/**

* 题目:13个坏人和13个好人站成一圈,数到7就从圈里面踢出一个来,要求把所有坏人都给踢出来,所有好人都留在圈里。请找出初始时坏人站的位置。

* Maybe you can find out

- Redis.conf配置文件及相关项说明(自查备用)

Kai_Ge

redis

Redis.conf配置文件及相关项说明

# Redis configuration file example

# Note on units: when memory size is needed, it is possible to specifiy

# it in the usual form of 1k 5GB 4M and so forth:

#

- [强人工智能]实现大规模拓扑分析是实现强人工智能的前奏

comsci

人工智能

真不好意思,各位朋友...博客再次更新...

节点数量太少,网络的分析和处理能力肯定不足,在面对机器人控制的需求方面,显得力不从心....

但是,节点数太多,对拓扑数据处理的要求又很高,设计目标也很高,实现起来难度颇大...

- 记录一些常用的函数

dai_lm

java

public static String convertInputStreamToString(InputStream is) {

StringBuilder result = new StringBuilder();

if (is != null)

try {

InputStreamReader inputReader = new InputStreamRead

- Hadoop中小规模集群的并行计算缺陷

datamachine

mapreducehadoop并行计算

注:写这篇文章的初衷是因为Hadoop炒得有点太热,很多用户现有数据规模并不适用于Hadoop,但迫于扩容压力和去IOE(Hadoop的廉价扩展的确非常有吸引力)而尝试。尝试永远是件正确的事儿,但有时候不用太突进,可以调优或调需求,发挥现有系统的最大效用为上策。

-----------------------------------------------------------------

- 小学4年级英语单词背诵第二课

dcj3sjt126com

englishword

egg 蛋

twenty 二十

any 任何

well 健康的,好

twelve 十二

farm 农场

every 每一个

back 向后,回

fast 快速的

whose 谁的

much 许多

flower 花

watch 手表

very 非常,很

sport 运动

Chinese 中国的

- 自己实践了github的webhooks, linux上面的权限需要注意

dcj3sjt126com

githubwebhook

环境, 阿里云服务器

1. 本地创建项目, push到github服务器上面

2. 生成www用户的密钥

sudo -u www ssh-keygen -t rsa -C "

[email protected]"

3. 将密钥添加到github帐号的SSH_KEYS里面

3. 用www用户执行克隆, 源使

- Java冒泡排序

蕃薯耀

冒泡排序Java冒泡排序Java排序

冒泡排序

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月23日 10:40:14 星期二

http://fanshuyao.iteye.com/

- Excle读取数据转换为实体List【基于apache-poi】

hanqunfeng

apache

1.依赖apache-poi

2.支持xls和xlsx

3.支持按属性名称绑定数据值

4.支持从指定行、列开始读取

5.支持同时读取多个sheet

6.具体使用方式参见org.cpframework.utils.excelreader.CP_ExcelReaderUtilTest.java

比如:

Str

- 3个处于草稿阶段的Javascript API介绍

jackyrong

JavaScript

原文:

http://www.sitepoint.com/3-new-javascript-apis-may-want-follow/?utm_source=html5weekly&utm_medium=email

本文中,介绍3个仍然处于草稿阶段,但应该值得关注的Javascript API.

1) Web Alarm API

&

- 6个创建Web应用程序的高效PHP框架

lampcy

Web框架PHP

以下是创建Web应用程序的PHP框架,有coder bay网站整理推荐:

1. CakePHP

CakePHP是一个PHP快速开发框架,它提供了一个用于开发、维护和部署应用程序的可扩展体系。CakePHP使用了众所周知的设计模式,如MVC和ORM,降低了开发成本,并减少了开发人员写代码的工作量。

2. CodeIgniter

CodeIgniter是一个非常小且功能强大的PHP框架,适合需

- 评"救市后中国股市新乱象泛起"谣言

nannan408

首先来看百度百家一位易姓作者的新闻:

三个多星期来股市持续暴跌,跌得投资者及上市公司都处于极度的恐慌和焦虑中,都要寻找自保及规避风险的方式。面对股市之危机,政府突然进入市场救市,希望以此来重建市场信心,以此来扭转股市持续暴跌的预期。而政府进入市场后,由于市场运作方式发生了巨大变化,投资者及上市公司为了自保及为了应对这种变化,中国股市新的乱象也自然产生。

首先,中国股市这两天

- 页面全屏遮罩的实现 方式

Rainbow702

htmlcss遮罩mask

之前做了一个页面,在点击了某个按钮之后,要求页面出现一个全屏遮罩,一开始使用了position:absolute来实现的。当时因为画面大小是固定的,不可以resize的,所以,没有发现问题。

最近用了同样的做法做了一个遮罩,但是画面是可以进行resize的,所以就发现了一个问题,当画面被reisze到浏览器出现了滚动条的时候,就发现,用absolute 的做法是有问题的。后来改成fixed定位就

- 关于angularjs的点滴

tntxia

AngularJS

angular是一个新兴的JS框架,和以往的框架不同的事,Angularjs更注重于js的建模,管理,同时也提供大量的组件帮助用户组建商业化程序,是一种值得研究的JS框架。

Angularjs使我们可以使用MVC的模式来写JS。Angularjs现在由谷歌来维护。

这里我们来简单的探讨一下它的应用。

首先使用Angularjs我

- Nutz--->>反复新建ioc容器的后果

xiaoxiao1992428

DAOmvcIOCnutz

问题:

public class DaoZ {

public static Dao dao() { // 每当需要使用dao的时候就取一次

Ioc ioc = new NutIoc(new JsonLoader("dao.js"));

return ioc.get(