渗透测试-02漏洞扫描

漏洞扫描

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统 的安全脆弱性进行检测,发现可利用漏洞的一种安全检测(渗透攻击)行为。

针对某类漏洞的:sql注入(sqlmap)weblogic(weblogicscan)

针对某类CMS的:wordpress(wpscan)、dedecms(dedecmsscan)

针对系统应用层:nessus

针对某类框架的: Struts2(Struts2漏洞检查工具)、springboot(SBActuator)

针对web服务的:burpsuite、xray、awvs

AWVS

AWVS简介

Acunetix Web Vulnerability Scanner (简称AWVS)是一款知名的网络漏洞扫描 工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。 从 11.0 版本开始, AWVS 就变成了使用浏览器端打开的形式,使用安装时自定义的端口来访问。

AWVS安装

Docker安装

1.搜索镜像

docker search awvs

2.拉取镜像(推荐第三个)

docker pull secfa/awvs

3.启动容器。

docker run -dit -p 13443:3443 secfa/awvs

URL地址:https://ip:13443

用户名:[email protected]

密码:Admin123

AWVS使用

添加目标

设置参数

XRAY

xray简介

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

检测速度快:发包速度快; 漏洞检测算法高效。

支持范围广:大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

代码质量高:编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

高级可定制:通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

安全无威胁:xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

xray安装

下载地址:

https://github.com/chaitin/xray

xray破解

使用二进制编辑器(推荐使用winhex)打开xray程序,修改如下值即可。

43 4F 4D 4D 55 4E 49 54 59

COMMUNITY

41 4F 4D 4D 55 4E 49 54 59

AOMMUNITY

41 44 56 41 4E 43 45 44 44

ADVANCEDD

1.打开winhex,拖入xray.exe。

2.点击最上边的搜索,搜索十六进制数值。输入434F4D 4D554E495459。将43改为41。保存退出即可。

2.点击最上边的搜索,搜索十六进制数值。输入434F4D 4D554E495459。将43改为41。保存退出即可。

xray使用

爬虫模式

xray.exe webscan --basic-crawler http://xxx.com/ --html-output xray-xxx.html

xray.exe ws --basic http://xxx.com/ --ho xray-xxx.html

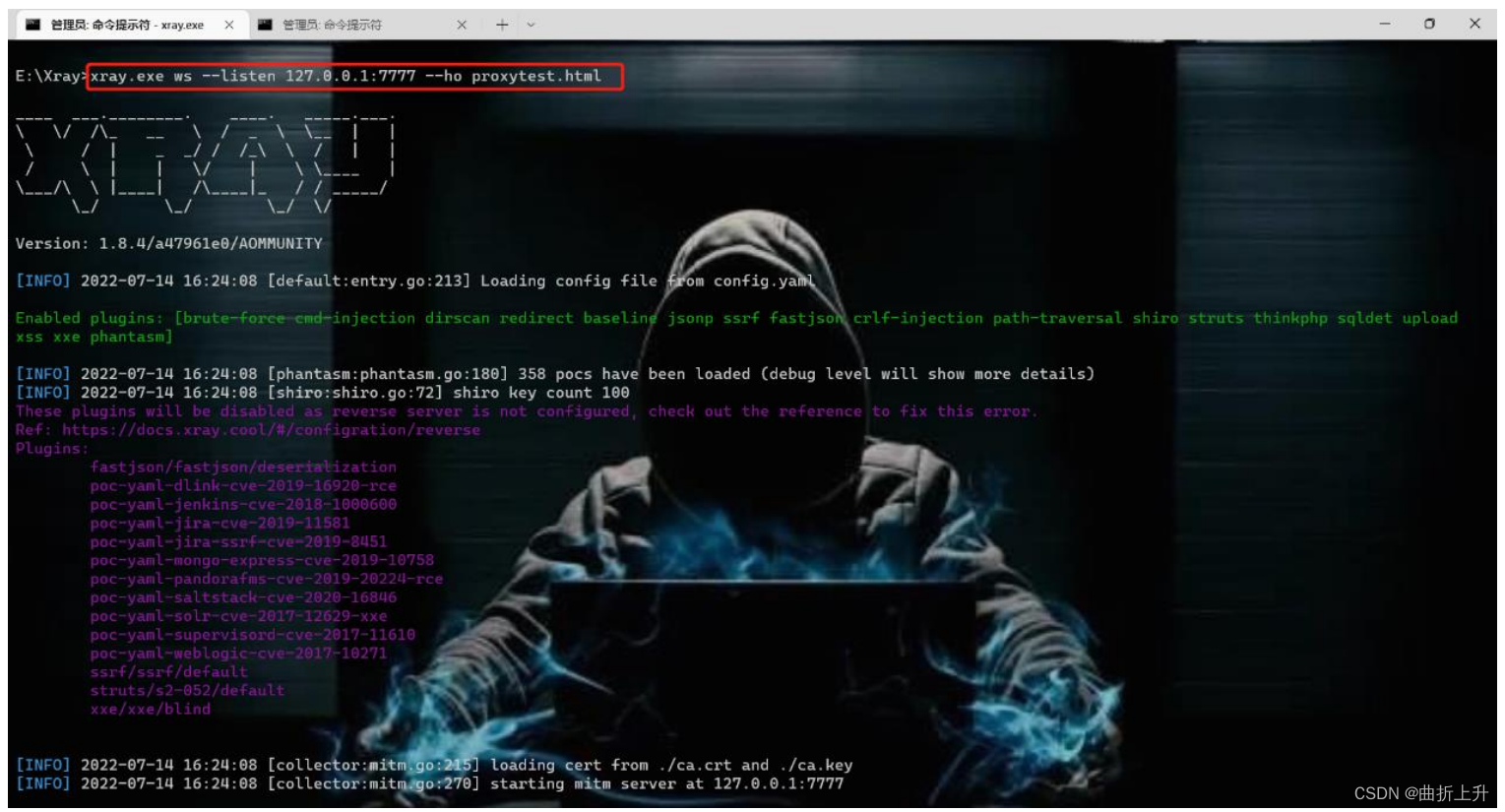

被动扫描

1.生成ca证书。(这里我已经生成好了)

xray.exe genca

完整:xray.exe webscan --listen 127.0.0.1:7777 --html-output testphp.html

简化:xray.exe ws --listen 127.0.0.1:7777 --ho testphp.html

3.浏览器代理设置。

这里推荐使用SwitchyOmega插件。方便快捷。

这里推荐使用SwitchyOmega插件。方便快捷。

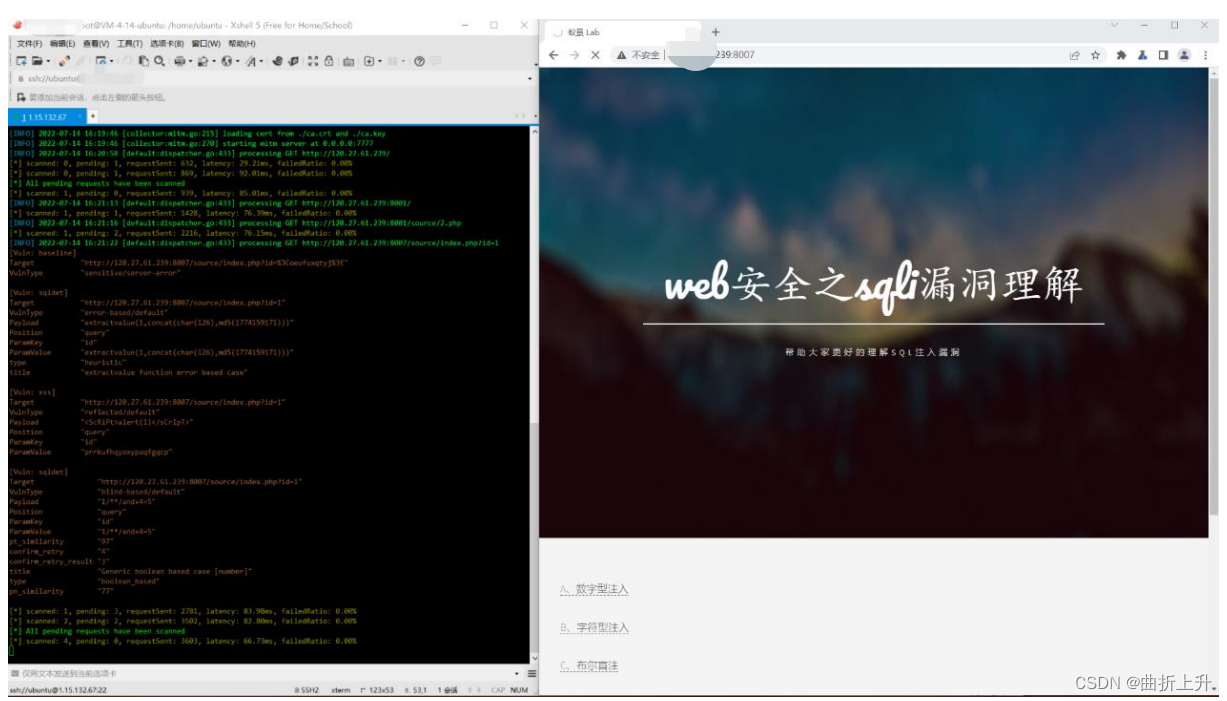

4 浏览器访问待测试站点,开启扫描

AWVS联动XRAY

1.vps启动Xray

2.AWVS添加扫描目标

2.AWVS添加扫描目标

在添加扫描目标是配置代理服务器为VPS上Xray的监听端口

BurpSuite联动XRAY

1.User options -> Upstream Proxy Servers -> Add

2.启动xray监听。

2.启动xray监听。

xray.exe ws --listen burpsuite设置的IP地址:7777 --ho test.html)

# Rad联动XRAY

1. 下载Rad。

```markup

https://github.com/chaitin/rad/releases

2.Rad基本使用

·基本使用:

rad -t https://www.baidu.com/

·手动登录:

rad -t https://www.baidu.com/ -wait-login

执行以上命令会自动禁用无头浏览模式,开启一个浏览器供手动登录。

在登录完毕后在命令行界面点击回车键继续爬取。

·将爬取基本结果导出为文件

rad -t https://www.baidu.com/ -text-output result.txt

3.Rad与Xray联动

xray.exe ws --listen 127.0.0.1:7777 --ho proxy.html

rad -t http://IP地址 -http-proxy 127.0.0.1:7777

4.高级版Xray融合了Rad爬虫

xray ws --browser-crawler http://IP地址 --ho vuln.html

XRAY脚本编写

Xray POC编写辅助工具

https://phith0n.github.io/xray-poc-generation/

漏洞检测

xray ws -p mypocs/poc-nacos-unauth.yml -uf url.txt --ho nacos.html