等保测评linux常用命令(积累)

等保测评linux常用命令(积累)

-

- 关于加密

- 查看ip

- 关于版本

- 查看用户

- 关于口令及口令策略

- 关于连接超时

- 关于终端接入地址限制

- 关于端口和进程

- 关于安全标记

- 关于权限

- 关于root是否允许远程登录

- 关于审计

- 关于补丁

- 关于系统当前服务及进程

- 关于杀毒软件ClamAV

- 关于磁盘空间和内存、cpu

-

- 关于Nginx

- 其他相关积累内容

-

- Linux中各个目录的一般作用(注: “/” 根目录,万物起源,可以cd /,然后就可以看到以下文件夹)

- 关于网络连接模式(网络适配器->NAT)

- 关于网卡配置

关于加密

1.加密口令中:$0表示DES,$1表示MD5 ;$2表示bcrypt; $6 表示SHA-512 ; $5表示 SHA-256,$2a(2y)表示 Blowfish;

2. $2表示bcrypt( $是分割符,无意义;2a是bcrypt加密版本号;10是cost的值;而后的前22位是salt值;再然后的字符串就是密码的密文了);

查看ip

查看ip ifconfig

查看Ubuntu操作系统ip ip addr show

查看Unix/Sun Solaris的ip ifconfig -a

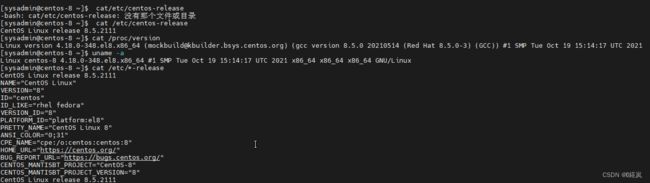

关于版本

查看内核版本 uname -a

查看内核版本 cat /proc/version

查看centos版本 cat /etc/centos-release

查看发行版本 cat /etc/*-release

查看发行版本 cat /etc/issue (可以直接看到具体的版本号,适用于redhat、centos系统)

查看发行版本 lsb_release -a (命令适用于所有的linux,包括Redhat、SuSE、Debian等)

查看发行版本 cat /etc/redhat-release 红帽

查看用户

cat /etc/passwd

cat /etc/shadow 用户名和密码(内容包括用户及被加密的密码以及其它/etc/passwd 不能包括的信息,比如用户的有效期限等)

关于口令及口令策略

cat /etc/login.defs 口令使用时间、长度、有效期警告等

chage -l sysadmin 查看用户sysadmin(换其他用户)的口令设置信息。(配置命令:chage -M 90 -m 3 -W 15 sysadmin)

cat /etc/pam.d/system-auth 查看口令复杂度

cat /etc/pam.d/common-password 查看口令复杂度(关于Debian、Ubuntu)

cat /etc/pam.d/common-auth 查看口令复杂度(关于Debian、Ubuntu)

cat /etc/security/pwquality.conf 密码设置规则

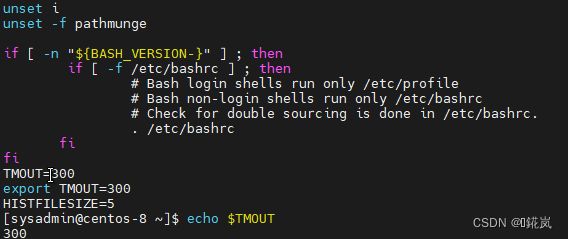

关于连接超时

cat /etc/profile 登录超时(TMOUT)

echo $TMOUT 登录超时(TMOUT)

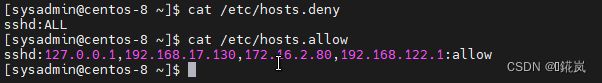

关于终端接入地址限制

cat /etc/hosts.allow 允许地址

cat /etc/hosts.deny 拒绝地址

关于端口和进程

ps -ef | grep sshd ssh状态

netstat -an | grep 22 查看是否有22端口

netstat -ntpl | grep 22 查看是否有22端口

netstat -an | grep 23 查看是否有23端口

netstat -ntlp 或netstat -ntpl 查看是否存在(21、25、111、199、135、445等) 端口

firewall-cmd --list-ports (查看开放的端口)

ps -aux | grep pid (Ubuntu进程详情)

netstat -ap (Ubuntu查看所有的服务端口(LISTEN,ESTABLISHED)

ss -ap (Ubuntu查看所有的服务端口(LISTEN,ESTABLISHED)

service iptables status / systemctl status firewalld(查看防火墙状态)

systemctl /service sshd status ssh 查看ssh服务状态

service telnet status /systemctl status telnet.socket 查看telnet服务状态

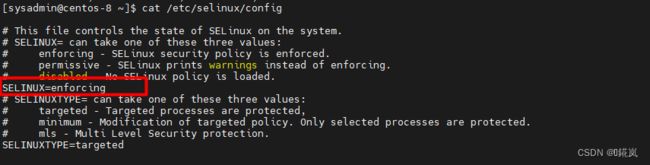

关于安全标记

sestatus -v 安全标记状态

cat /etc/selinux/config 关于安全标记(如果从强制模式(enforcing)、宽容模式(permissive)切换到关闭模式(disabled),或者从关闭模式切换到其他两种模式,则必须重启 Linux 系统才能生效,但是强制模式和宽容模式这两种模式互相切换不用重启 Linux 系统就可以生效。)

关于权限

1.022表示默认创建新文件权限为755 也就是 rxwr-xr-x(所有者全部权限,属组读写,其它人读写)

2.027表示默认创建新文件权限为750 也就是rxwr-x—(所有者全部权限,属组读写,其它人无)

下表列出了一些umask值及它们所对应的目录和文件权限

常用的umask值及对应的文件和目录权限

umask值 目录 文件

022 755 644

027 750 640

002 775 664

006 771 660

007 770 660

权限查看命令示例:

ls -l /etc/passwd

ls -l /etc/shadow

ls -l /etc/profile

ls -l /var/log/messages

ls -l /var/log/audit/audit.log

cat /etc/sudo.conf

…

cat /etc/sudoers 或 cat /etc/sudo.conf 关于root权限分配

关于权限不够问题,如检查MySQL服务器是否正在运行用sudo

sudo systemctl status mysqld

关于root是否允许远程登录

cat /etc/ssh/sshd_config (允许root登录,但是禁止root用密码登录:PermitRootLogin prohibit-password)

关于审计

service rsyslog status /systemctl status rsyslog.service 查看rsyslog状态

service auditd status /systemctl status auditd.service 查看auditd状态

journalctl 显示所有日志(注:在其他日志查询不到的时候使用)

ausearch -ts today 当天发生的所有日志

tail -n 20 /var/log/audit/audit.log 最后面20条审计日志

tail -n 20 /var/log/messages 最后面20条信息

tail -n 20 /var/log/lastlog 记录最后一次用户成功登陆的时间、登陆IP等信息(最后面20条)

ail -n 20 /var/log/secure Linux系统安全日志,记录用户和工作组变坏情况、用户登陆认证情况(最后面20条)

tail -n 20 /var/log/wtmp 是一个二进制文件,记录每个用户的登录次数和持续时间等信息,永久记录每个用户登录、注销及 系统的启动、停机的事件。(最后面20条)

head -3 /var/log/audit/audit.log 最早的前三条审计日志

tail -3 /var/log/audit/audit.log 最后面的三条审计日志

1)/var/log/messages:在开机运行中几乎所有的系统发生的错误都在此记录。

2)/var/log/secure:记录用户登陆系统的信息,比如SSH,telnet,ftp等记录

3)/var/log/utmp:记录现在登陆的用户

4)/var/log/daemon.log:系统监控程序产生的日志。

1、/var/log/boot.log(自检过程)

2、/var/log/cron (crontab守护进程crond所派生的子进程的动作)

3、/var/log/maillog (发送到系统或从系统发出的电子邮件的活动)

4、/var/log/syslog (它只记录警告信息,常常是系统出问题的信息,所以更应该关注该文件)

5、/usr/local/apache/logs/error_log(它是记录apache的日志目录)

6、/var/run/utmp 该日志文件需要使用lastlog命令查看

7、/var/log/wtmp (该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件)last命令就通过访问这个文件获得这些信息

8、/var/run/utmp (该日志文件记录有关当前登录的每个用户的信息)

9、/var/log/xferlog (该日志文件记录FTP会话,可以显示出用户向FTP服务器或从服务器拷贝了什么文件)

关于补丁

rpm -qa 补丁信息

rpm -qa grep patch 当前补丁

dpkg -l (debian)补丁

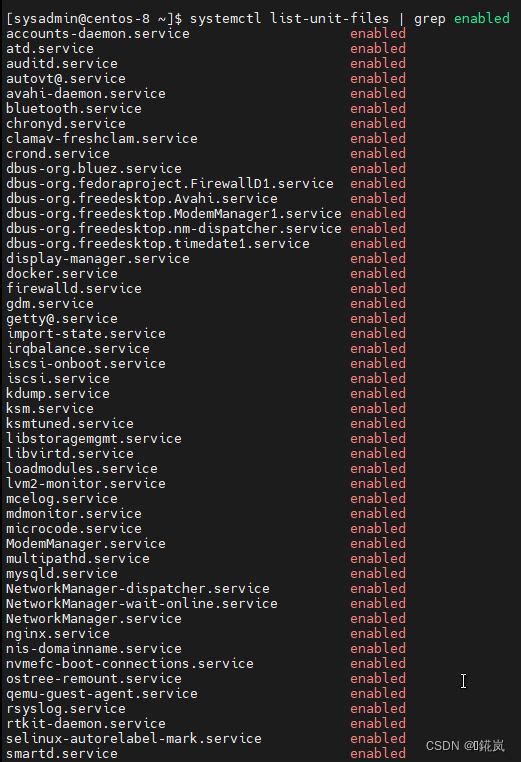

关于系统当前服务及进程

systemctl list-unit-files | grep running 正在运行的服务

systemctl list-unit-files | grep enabled 已启用的服务

service --status-all | grep running 所有正在运行服务状态

关于杀毒软件ClamAV

查看服务状态:

systemctl status@scan

systemctl statsus clamav-freshclam

systemctl status clamav-freshclam.service

clamdscan -V 查看版本(注:直接安装版本,未通过压缩包安装)

clamscan -r 查杀病毒可看到病毒库版本

其中:

----------- SCAN SUMMARY -----------

Known viruses: 6293114 #病毒库中包含的病毒种类数

Engine version: 0.99.2 #引擎版本

Scanned directories: 1 #扫描目录数

Scanned files: 24 #扫描文件数

Infected files: 0 #被感染文件数

Data scanned: 0.40 MB #总的扫描字节数

Data read: 0.21 MB (ratio 1.87:1) #数据读取

Time: 7.917 sec (0 m 7 s) #花费的总时间

关于磁盘空间和内存、cpu

df -h centos命令行系列之centos查看磁盘空间大小

top / free 查看内存大小

cat /proc/cpuinfo 查看CPU信息

关于Nginx

查找nginx安装路径: whereis nginx

查看是否启用nginx ps -ef | grep nginx

cd /usr/local/nginx/sbin

./nginx -v 查看 nginx 版本号 (如果是采用源码直接在操作系统中安装 nginx -V即可查看)

其他相关积累内容

Linux中各个目录的一般作用(注: “/” 根目录,万物起源,可以cd /,然后就可以看到以下文件夹)

bin:存放二进制可执行文件

boot:存放系统启动文件

dev:访问硬件所需文件

etc:系统配置文件

home:用户主目录

root:超级用户目录

run:执行文件

sbin:系统管理命令

tmp:临时文件存放

usr:安装的软件,共享库,文件和静态只读程序数据

var:动态变化文件

关于网络连接模式(网络适配器->NAT)

1.桥连接, Linux可以和其它的系统通信。但是可能造成ip冲突

2.NAT: 网络地址转换方式: linux可以访问外网,不会造成ip冲突。(推荐)

3.主机模式:你的linux是- -个独立的主机,不能访问外网

CD/DVD(IDE)–使用ISO映像文件––自己下载位置

关于网卡配置

小便捷方式------------VMware中【F11可全屏】和Xshell中【Alt+Enter可全屏】

/etc/sysconfig/network-scripts/ifcfg-ens33

TYPE=“Ethernet” #网卡类型(通常是Ethemet以太网)

PROXY_METHOD=“none” #代理方式:为关闭状态

BROWSER_ONLY=“no” #只是浏览器:否

BOOTPROTO=“static” #网卡的引导协议【static:静态IP dhcp:动态IP none:不指定,不指定容易出现各种各样的网络受限】

DEFROUTE=“yes” #默认路由

IPV4_FAILURE_FATAL=“no” #是否开启IPV4致命错误检测

IPV6INIT=“yes” #IPV6是否自动初始化:是(现在还未用到IPV6,不会有任何影响)

IPV6_AUTOCONF=“yes” #IPV6是否自动配置:是(现在还未用到IPV6,不会有任何影响)

IPV6_DEFROUTE=“yes” #IPV6是否可以为默认路由:是(现在还未用到IPV6,不会有任何影响)

IPV6_FAILURE_FATAL=“no” #是否开启IPV6致命错误检测

IPV6_ADDR_GEN_MODE=“stable-privacy” #IPV6地址生成模型

NAME=“ens33” #网卡物理设备名称

UUID=“ab60d501-535b-49f5-a76b-3336a4120f64”#通用唯一识别码,每一个网卡都会有,不能重复,否则两台linux机器只有一台可上网

DEVICE=“ens33” #网卡设备名称,必须和‘NAME’值一样

ONBOOT=“yes” #是否开机启动,要想网卡开机就启动或通过 systemctl restart network控制网卡,必须设置为 yes

IPADDR=192.168.100.130 # 本机IP

NETMASK=255.255.255.0 #子网掩码

GATEWAY=192.168.100.2 #默认网关

DNS1=114.114.114.114 #网卡dns地址解析

service network stop #关闭网络服务/网卡

service network start #启动网络服务/网卡

service network restart #重启网卡