CTF工具

文章目录

- 图片工具

-

- 前言

- stegpy

- outguess

- steghide

- Steghide-Brute-Force-Tool(steghide密码爆破)

- stegosaurus

- zsteg

- exiftool

- F5-steganography

- GIF时间隐写

- 盲水印

- lsb脚本

- blind-watermark

- 流量工具

-

- crunch

- Aircrack-ng

- tshark

- UsbKeyboardDataHacker

- tcpick(TCP流嗅探)

- tcpxtract

- monut

- extundelete

- WEB

-

- GitHack

- dirsearch

- 渗透工具

-

- jadx-gui

- mimikatz

- 音频隐写

-

- sonicvisualiser

- QSSTV

- MP3stego

- 电话音破解

- Audacity

- 视频隐写

-

- ffmpeg

- MKVToolnixPortable

- 其他工具

-

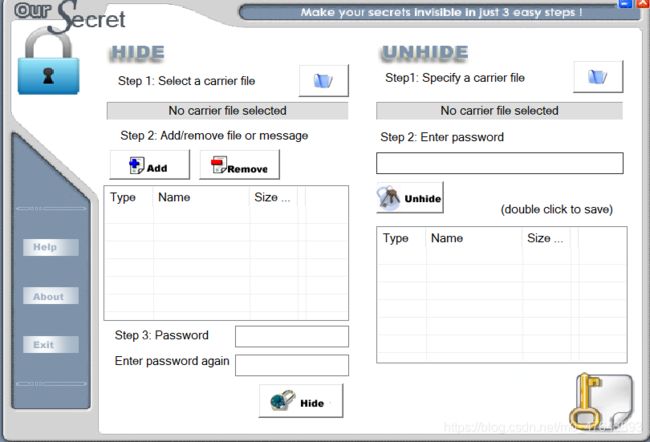

- OurSecret(文件加密)

- VeraCrypt

- ImageMagick

- gaps

- Depix-main

- gnuplot

- pngcheck

- binwalk

- foremost

图片工具

前言

都是自己用过的一些小工具,其他没用过。有待探索!

这篇工具会持续更新…………

stegpy

隐写,有图片,有文件

安装,首先要安装python3

sudo apt-get install python3

sudo apt-get install python3-pip3

sudo pip install stegpy

使用

stegpy 文件

可以查看jpg隐写

outguess

图片音频隐写工具

安装

sudo apt-get install outguess

使用

outguess -k [密码] 解密文件 -r 解出的文件路径 名字(要有路径和名字,不然解不出来)

steghide

jpg隐写工具

安装

sudo apt-get install steghide

使用

steghide extract -sf 文件名 -p密码(没有密码就直接回车即可)

Steghide-Brute-Force-Tool(steghide密码爆破)

steghide本身不支持爆破密码,需要借助这个工具

安装库

pip3 install progressbar2

安装Steghide-Brute-Force-Tool

git clone https://github.com/Keytie21/Steghide-Brute-Force-Tool.git

使用

python steg_brute.py -b -d [字典] -f [jpg_file]

stegosaurus

剑龙,需要使用python3.6及以上版本,但是我linux上3.8.6用不了不知道为什么

安装

https://github.com/Keytie21/stegosaurus.git

只能解:py、pyc或pyo文件

-h --帮助

-r --报告

-v --版本

-x --解密(提取)

zsteg

LSB隐写

首先下载zsteg

git clone https://gitee.com/keytime21/zsteg.git

然后安装安装工具gem

sudo apt-get install gem

用用gem安装zsteg

gem install zsteg

zsteg的使用

zsteg xxx.png

zsteg xxx.bmp

zsteg -a xxx.png 都是查看图片全部的色道,他都会列举出来 LSB

zsteg zlib.bmp -b 1 -o xy -v -b的位数是从1开始的,检测zlib

zsteg -e b8,a,lsb,xy xxx.png -> out.png -e提取颜色图片,跟随的就是上面检测的通道

exiftool

图像信息查看工具

安装

sudo apt-get install exiftool

使用

exiftool *|grep flag 搜索所有文件,寻找带有flag的字符

F5-steganography

F5加密

安装

git clone https://gitee.com/keytime21/F5-steganography.git

使用

Java Extar [图片路径] -p [密码] -e [输出文件,默认输出output.txt]

GIF时间隐写

ubuntu工具identify

使用

identify -format "%T" flag.gif

盲水印

盲水印:

BlindWaterMark

解码:

python bwm.py decode hui.png hui_with_wm.png wm_from_hui.png

编码:

python bwm.py encode hui.png wm.png hui_with_wm.png

原图hui.png、水印图hui_with_wm.png、还原图wm_from_hui.png

lsb脚本

https://github.com/keytime211/cloacked-pixel.git

使用

python2 lsb.py extract <图片> out <密码>

blind-watermark

解码:

python decode.py --original ori.png --image res.png --result extract.png

编码:

python encode.py --image ori.png --watermark watermark.png --result res.png

流量工具

crunch

字典生成

crunch [] [options]

min-len crunch要开始的最小长度字符串。即使不使用参数的值,也需要此选项

max-len crunch要开始的最大长度字符串。即使不使用参数的值,也需要此选项

**-**c 数字 指定写入输出文件的行数,也即包含密码的个数

-d 数字符号,限制出现相同元素的个数(至少出现元素个数),“-d 2@”限制小写字母输出像aab和aac,aaa不会产生,因为这是连续3个字母,格式是数字+符号,数字是连续字母出现的次数,符号是限制字符串的字符,例如@,%(“@”代表小写字母,“,”代表大写字符,“%”代表数字,“”代表特殊字符)(限制每个密码至少出现几种字符)

-e 字符串,定义停止生成密码 ,比如-e 222222:到222222停止生成密码

-f /path/to/charset.lst charset-name,从charset.lst指定字符集,也即调用密码库文件,比如kali中的charset.lst 在/usr/share/crunch/charset.lst,则参数为“-f /usr/share/crunch/charset.lst”

-i 改变出格式。例如将格式aaa,aab,aac,aad,更换为格式aaa,baa,caa,daa,aba,bba等

-o wordlist.txt,指定输出文件的名称,例如wordlist.txt

-p 字符串 或者-p 单词1 单词2 …以排列组合的方式来生成字典。

-q filename.txt,读取filename.txt

Aircrack-ng

wifi监听和破解

aircrack-ng 文件名 -w 生成的字典

选择破解的流量包,等待枚举字典即可

tshark

Wireshark命令行工具tshark

安装

sudo apt-get install tshark

使用

tshark -r key.pcap -T fields -e usb.capdata > usbdata.txt

-r 导出文件 -T,-e: 指的是打印这两个字段

这个查看usb还需要一个导出脚本,原本脚本有些问题已经修复:

#python

#!/usr/bin/env python

# -*- coding:utf-8 -*-

#python 2.7

mappings = { 0x04:"A", 0x05:"B", 0x06:"C", 0x07:"D", 0x08:"E", 0x09:"F", 0x0A:"G", 0x0B:"H", 0x0C:"I", 0x0D:"J", 0x0E:"K", 0x0F:"L", 0x10:"M", 0x11:"N",0x12:"O", 0x13:"P", 0x14:"Q", 0x15:"R", 0x16:"S", 0x17:"T", 0x18:"U",0x19:"V", 0x1A:"W", 0x1B:"X", 0x1C:"Y", 0x1D:"Z", 0x1E:"1", 0x1F:"2", 0x20:"3", 0x21:"4", 0x22:"5", 0x23:"6", 0x24:"7", 0x25:"8", 0x26:"9", 0x27:"0", 0x28:"\n", 0x2a:"[DEL]", 0X2B:" ", 0x2C:" ", 0x2D:"-", 0x2E:"=", 0x2F:"[", 0x30:"]", 0x31:"\\", 0x32:"~", 0x33:";", 0x34:"'", 0x36:",", 0x37:"." }

nums = []

keys = open('usbdata.txt')

for line in keys:

if line[0]!='0' or line[1]!='0' or line[3]!='0' or line[4]!='0' or line[9]!='0' or line[10]!='0' or line[12]!='0' or line[13]!='0' or line[15]!='0' or line[16]!='0' or line[18]!='0' or line[19]!='0' or line[21]!='0' or line[22]!='0':

continue

nums.append(int(line[6: 8], 16))

keys.close()

output = ""

for n in nums:

if n == 0:

continue

if n in mappings:

output += mappings[n]

else :

output += '[unknown]'

print('output :\n' + output)

UsbKeyboardDataHacker

USB流量包分析

要用python2,不然会报错

安装

https://gitee.com/keytime21/UsbKeyboardDataHacker.git

使用

python2 UsbKeyboardDataHacker.py 文件

tcpick(TCP流嗅探)

TCP流嗅探和连接跟踪工具

tcpick -C -yP -r attachment.pcapng

-C 表示“启用”

-yP 表示“可打印的有效载荷”

-h 表示“标头”

-a 表示“名称解析”

tcpxtract

file -f指定输入捕获文件而不是设备

device -d指定输入设备(即eth0)

config -c使用FILE作为配置文件

输出 -o将文件转储到目录而不是当前目录

version -v显示此程序的版本号

帮助 -h显示这个可爱的屏幕

monut

linux挂载工具

mount 文件名 /mnt

extundelete

ext4文件系统尝试使用extundelete恢复被删除的目录或文件

extundelete 文件 --restore-all

WEB

GitHack

.git泄漏

安装,这个只能用python2

git clone https://gitee.com/keytime21/GitHack.git

使用

python2 GitHack.py url/.git

linux下,扫描出来就会创建文件,然后打开即可

dirsearch

目录扫描

安装,python3

git clone https://gitee.com/keytime21/dirsearch.git

使用

python3 dirseacrch.py -u url -e -u设置url -e设置类型

渗透工具

jadx-gui

java反编译

以windows为例

安装

git clone https://github.com/Keytie21/jadx.git

克隆下来使用

cd jadx

gradlew.bat dist

等待下载包完成

在文件夹里会出现一个build文件夹

里面就有一个exe可执行文件

或者在D:\jadx\build\jadx\bin\jadx-gui.bat

mimikatz

内网渗透工具

可在lsass.exe进程中获取windows的账号明文密码,会报度,记得信任,不然会被误删

下载安装

git clone https://github.com/Keytie21/mimikatz.git

使用

要以管理员模式运行

privilege::debug 获取权限

sekurlsa::minidump 文件 访问文件

sekurlsa::logonpasswords 查看密码

音频隐写

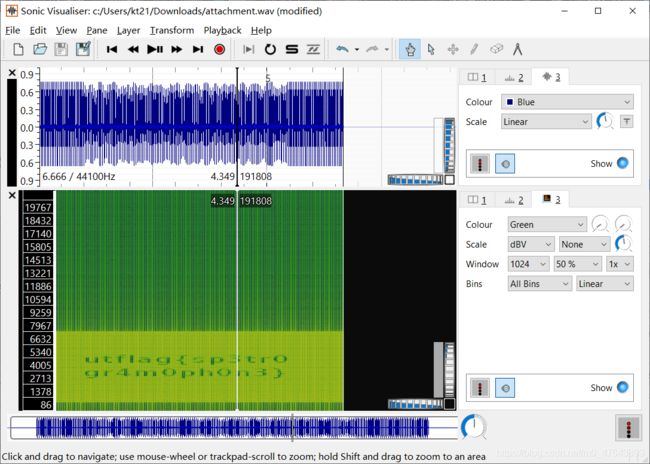

sonicvisualiser

下载

https://www.sonicvisualiser.org/download.html

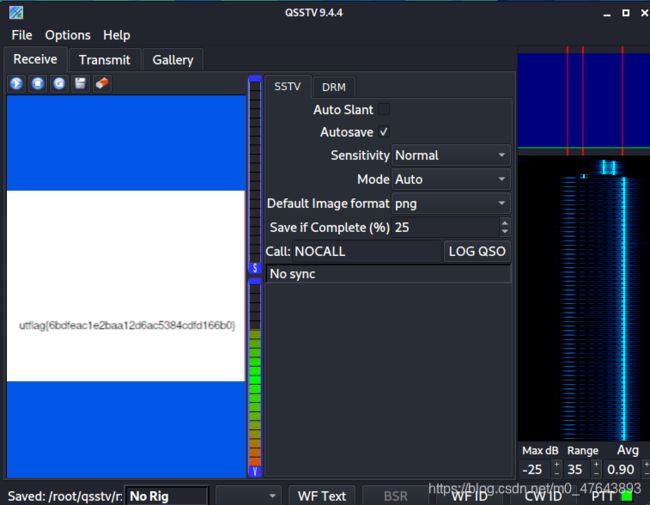

QSSTV

安装

sudo apt-get install qsstv

MP3stego

下载

使用

CMD中使用

Decode.exe -X -P [password] [stego_mp3]

电话音破解

https://github.com/Keytie21/dtmf.git

使用

python dtmf-decoder.py

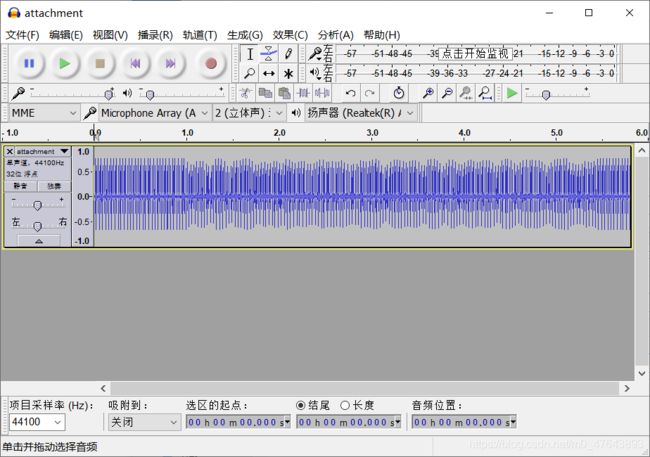

Audacity

官网下载

视频隐写

ffmpeg

提取视频帧格式,导出图片

ffmpeg -i 视频文件 -q:v 2 -f image2 out%d.png

MKVToolnixPortable

其他工具

OurSecret(文件加密)

VeraCrypt

ImageMagick

图片合成

安装,官网上安装

https://imagemagick.org/script/download.php#windows

使用教程

montage *.png -tile 10x10 -geometry +0+0 flag.png

把一百张图片合成

gaps

拼图

安装python库

numpy

opencv-python

matplotlib

pytest

pillow

git clone https://gitee.com/keytime21/gaps.git

安装python库numpy,opencv-python,matplotlib,pytest,pillow

pip list 查看安装的库版本 然后要改配置文件requirements.txt,改python库对应的版本

dist-packages (from pytest) (20.3.0)后面的就是版本号

安装完这些之后还要安装gaps

cd gaps

pip3 install -r requirements.txt

这里会比较慢因为要获取网络资源

sudo pip3 install -e . 检测是否正常

然后把图片放到路径下

执行gaps --image=test.png --generation=30 --population=300 --size=120

--image 指向拼图的路径

--size 拼图块的像素尺寸

--generations 遗传算法的代的数量

--population 个体数量

--verbose 每一代训练结束后展示最佳结果

--save 将拼图还原为图像

size比较重要,这里影响着图片数量,图片数量要和本来的图片数相等

大概计算就是图片像素1200*1200 > size=120 十倍的计算

不建议使用ubuntu子系统来跑这个程序,应为看不到图片输出,需要加上–save才可以看到,但是图片会失色

用kali可以看到图片的完整性。

Depix-main

马赛克修复

安装Depix-main

git clonehttps://gitee.com/keytime21/Depix.git

使用

python depix.py -p [打了马赛克的图片] -s [辅助解码的图片] -o output.png

python depix.py -p images/testimages/testimage3_pixels.png -s images/searchimages/debruinseq_notepad_Windows10_closeAndSpaced.png -o output.png

这里的辅助图片images文件夹里有,2是参考路径

gnuplot

坐标绘画

安装

sudo apt-get install gnuplot

使用

这里的坐标是有要求的不然不识别,中间是空格

gnuplot 打开gnuplot

plot "xxx.txt" 文件必须用引号包起来

pngcheck

查看png、mng、jng图片

检查IDAT块

下载某网盘

https://pan.baidu.com/s/1T9MwYx0VLqwpCOjnYWFF8w

s9et

使用

目录下CMD调用

pngcheck -v 文件

即可查看图片的IDAT块

binwalk

安装binwalk

sudo apt-get install binwalk kali自带

使用

binwalk xxx.png 查看文件的属性,隐写内容。文件类型不限

binwlak -e -e分离

foremost

安装foremost

sudo apt-get install foremost

使用

foremost xxx.jpg 分离文件,能力比binwalk更强