Securinets CTF Quals 2022 Forensics Writeup

文章目录

-

- Forensics

-

- mal

- Whale

题目大小:mal:2G Whale:2.2G

google链接:

mal: https://drive.google.com/file/d/16rzauO0LMyRGLg3-wer2fJ8Ixq-yMmLt/view

Whale: https://drive.google.com/file/d/1Z89cnqKt0dvLLIstsX5D_Cl8j02YVT_8/view

没魔法或者失效了吗?试试百度网盘链接

mal:链接:https://pan.baidu.com/s/1OWP_pgAYnW_Giuafgc_MiQ

提取码:xia0

Whale:

链接:https://pan.baidu.com/s/14GoXbKX8OXgzScTIeXuhfg

提取码:xia0

Forensics

mal

popped up message destroyed me.

flag format:Securinets{flag}

内存转储文件,使用volatility进行分析。

使用imageinfo参数判断出版本号为Win7SP1x64。

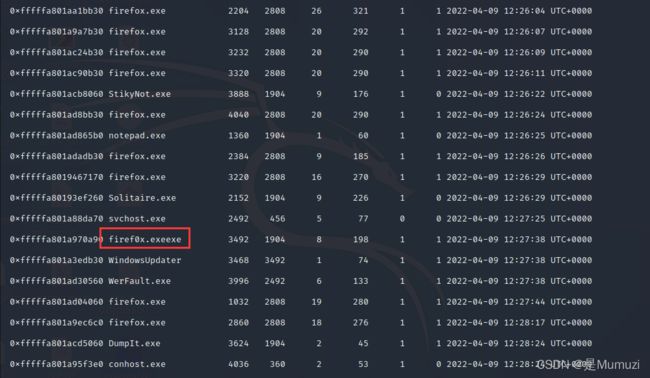

使用pslist查看一下当前运行的程序。

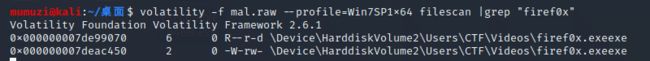

其中该名字非常可疑,因此使用filescan指令查找一下该文件并dump下来

可以发现此文件在videos文件夹下,根据名字和该文件的路径,判断此文件很有可能为病毒文件(结合题目名字mal)

因此使用dumpfiles将其dump出来

volatility -f mal.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007de99070 -D ./

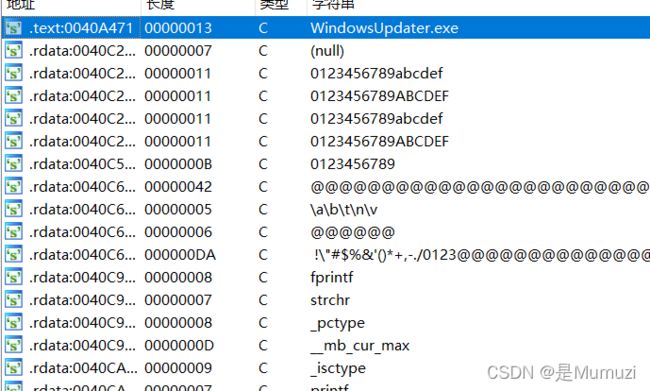

会dump出两个文件,均报毒,因此丢进沙箱,确实报毒。那么打开IDA进行分析。

可以发现字符串的第一行就是WindowsUpdateer,极可能说明该文件与windowsupdater有关。

![]()

观察后发现,windowsupdater的父进程为firef0x.exeexe

PID(Process Identifier):进程控制符

PPID(Parent Process IDentification):父进程标识

因此dump出windowsupdater文件,使用命令

volatility -f mal.raw --profile=Win7SP1x64 procdump -p 3468 -D ./

并将dump出来的文件修改名字为WindowsUpdater

运行即可得到flag

Securinets{easy_malware_detection}

Whale

Who doesn’t love whales? I do, You do, they do.

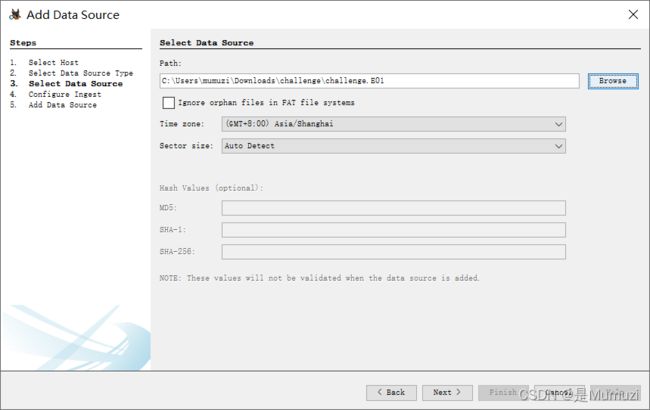

E01系统镜像,Hum取证大师过期了。

那就试试autospy,还没怎么用autospy取过,只取过注册表项文件

添加添加

在取的时候顺便用FTK挂载进去看一下

诶,进入之后发现一个在取证中很不常见的,那就是.docker文件

里面只有一个{ "path": "C:\\Program Files\\Docker\\Docker\\resources\\snyk.exe" }

然后去program文件夹中没有找到有关文件,在桌面找到的有关信息也就只有Docker Desktop

而安装过Docker Desktop的都知道,要使用必须在windows上同时安装wsl。怀疑需要对wsl进行取证。

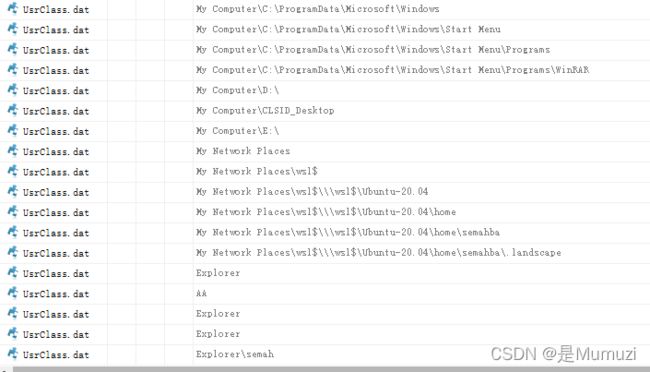

在autospy中也能确认使用过wsl,应该是wsl无误了。在里面找一下wsl

太杂乱啦。用everything查一下history看看吧

从0开始做有点棘手啊,继续看看吧。

既然获取了history的路径,那么也就可以看wsl其他的目录了

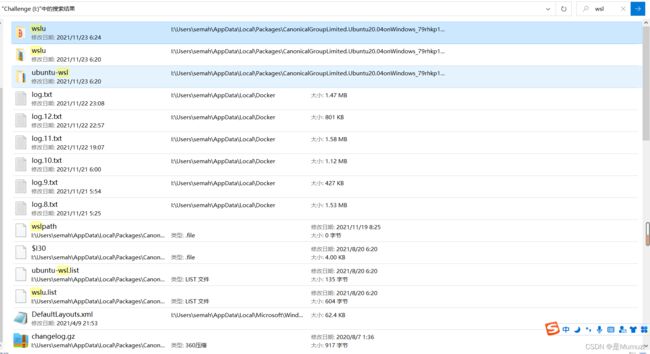

暂时翻了一下常见目录,没有东西,那么回到wsl看docker相关的

![]()

上仓库看一下

最后两条看起来有小秘密哦,然后的话,直接搜镜像是搜不到的,试过了,因此需要本地也pull。

sudo docker pull semahba/securinetscongress

sudo docker run -it semahba/securinetscongress

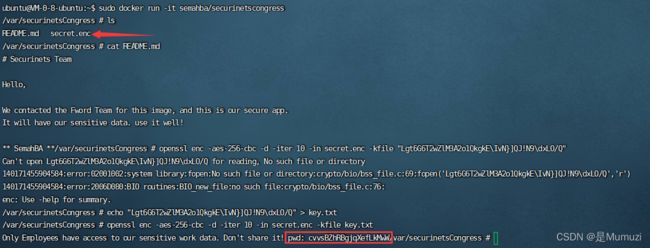

通过本地搜索,能够找到5f4dcc3b5aa765d61d8327deb882cf99.txt在/var/lib/docker/overlay2/c33b509c6669343ae5f9daed47d7e5f7f1e88b3113c2208498e2b 8a7d776101d/diff/var/securinetsCongress/5f4dcc3b5aa765d61d8327deb882cf99.txt

cat之后得到内容为Lgt6G6T2wZlM3A2o1QkgkE\IvN}]QJ!N9\dxLO/Q

写一个到本地然后用openssl解密当前文件夹下的secret

Only Employees have access to our sensitive work data. Don't share it! pwd: cvvsBZhRBgjqXefLkMwW

wait,你说你没听懂什么是本地搜索而进入了容器吗?

就是pull容器之后直接搜,毕竟已经下载下来了,docker的位置在/var/lib中

就是在/var/lib/docker里搜find ./ -name "5f4dcc3b5aa765d61d8327deb882cf99.txt"

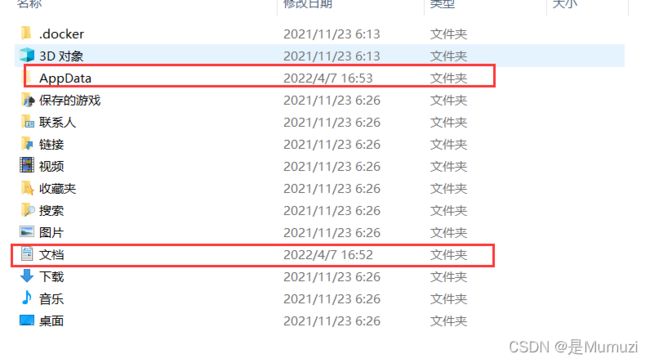

好,现在获取了一个密码,这个密码需要解密在E01镜像中的某样东西

震惊,文档下竟然有神奇文件

有一个work.kdbx文件在文档中

百度发现其是通过KeePass密码安全创建的数据文件称为KDBX文件,它们通常所说的KeePass的密码数据库。

于是去下载一个keepass

然后解密,使用docker里面解密出的pwd,成功解密出一个网址和一句话还有一个password

password: Vb0CkhUnRsnObwFA2vBvMjfGEg9ZtSYgB/3RGgQCRGuL5h4RJQcOdTzb/hs/fUP0

https://defuse.ca/b/efCaJpFIl2NPUFnpoQyxlh

Our sensitive data

使用这个password去解密那个网站即可

Securinets{docker_layers_are_fun_right?}

前面做的比较麻烦啦(其实是思路有点乱),到最后几步才发现空白神发了wp到discord,真好,我还说今天只能盲复现了(指复现不完咕咕咕(指得到了密码但是不知道要解密啥玩意。

然后比赛的取证题,质量很高,很喜欢