- Matrix-Breakout 2 Morpheus靶场解题过程

信息收集目标探测靶机目标很明显就是61.139.2.141了扫描开放端口发现22、80、81访问端口主机访问80翻译一下,并没有发现什么审查源代码发现里面有一张图片,下载下来看看是否有图片的隐写wgethttp://61.139.2.141/trinity.jpegstegoveritas-itrinity.jpeg-o/home/kali/Desktop/11分解后发现什么都没有,里面的keep

- 02-Breakout靶机攻略

ZLlllllll0

02-Breakout靶机

第一步搭建靶机下载地址:https://download.vulnhub.com/empire/02-Breakout.zip下载好了之后直接用VM打开然后右击虚拟机,把网络连接改成nat模式第二步,信息收集然后开启虚拟机,左上角编辑,虚拟网络编辑器里面看一下靶机是哪个网段。打开kali用nmap扫一下的这个网段的存活主机,也就是扫除这个靶机的具体ip地址nmap192.168.109.1/24扫

- 应急响应靶机-Linux(2)

满心欢喜love

linux运维服务器

前言本次应急响应靶机采用的是知攻善防实验室的Linux-2应急响应靶机靶机下载地址为:https://pan.quark.cn/s/4b6dffd0c51a相关账户密码:root/Inch@957821.(记住要带最后的点.)解题启动靶机不建议直接使用账号密码登录,建议用另一台主机通过ssh协议连接该靶机。我这里是用kalissh连接该靶机第一题、攻击者IP想要知道攻击者的ip地址,那肯定是要去看

- 靶机 New 复盘

Bulestar_xx

渗透实验linux安全

打点目录扫描gobusterdir-u$URL-w/usr/share/seclists/Discovery/Web-Content/raft-large-words.txt-k-t30-xphp,html,txt,xml-b"404,500,403"-t20/admin(Status:302)[Size:0][-->http://new.dsz/wp-admin/]/login(Status:3

- 渗透靶机 Doctor 复盘

https://vulnyx.com/打点nmap$IP==>22,80端口gobusterdir-u$URL-w/usr/share/seclists/Discovery/Web-Content/raft-large-words.txt得到一些目录信息,看了一下没发现什么框架看不出什么看一下源码是否存在敏感信息硬编码,太多了,似乎没有开发者控制台全局搜索敏感字段或者路由http://phpapi

- 十八、windows系统安全---利用Hydra获得账号密码

midsummer_woo

Windows系统安全安全windows

环境靶机:windowsserver2012攻击机:kalilinux靶机环境密码为弱口令设定登录失败的次数锁定用户账号,关闭密码复杂度步骤1.在kali上探测目标主机(可在目标主机通过ipconfig查看目标主机IP)是否开启445端口nmap192.168.99.105-p4452.使用hydra对已知的administrator账号进行爆破(注意pass.txt的路径)hydra-ladmi

- 横向移动02

基于wmic的横向移动本文章中的192.168.3.32是目标地址,就是靶机ip地址条件:wmi服务开启,端口135,默认开启 防火墙允许135、445等端口通信 知道目标机的账户密码或HASH内置(单执行)shell wmic /node:192.168.3.32 /user:sqlserver\administrator /password:admin!@#123 proce

- BUUCTF[极客大挑战 2019]Knife

我要当web糕手

phpweb

1.题目分析1.启动靶机,查看网页中间一句话木马,帮助我们获得webshell,以POST形式接受变量SycPHP一句话木马通常是一个非常短小的PHP代码片段,通过一行代码实现对受攻击系统的控制。这种木马通常以加密或编码的形式出现,以避免被检测到。一句话木马的特点是使用简洁的语法和功能强大的命令执行功能,可以通过与恶意控制端进行通信,执行各种操作,例如上传/下载文件、执行系统命令、创建用户、修改文

- kali系统 windows Linux靶机入侵演练

GHY云端大师

网络安全Linuxlinux渗透入侵网络安全kali

Kali系统与Windows/Linux靶机入侵演练简介演练概述KaliLinux是一款专为渗透测试和网络安全评估设计的操作系统,常被安全专业人员用于合法的安全测试。入侵演练是网络安全训练的重要组成部分,旨在帮助安全人员了解攻击手法并提升防御能力。基本组件1.**攻击机**:通常运行KaliLinux,包含各种渗透测试工具2.**靶机**:可以是Windows或Linux系统,用于模拟被攻击目标常

- 2023年全国职业院校技能大赛中职组网络安全竞赛试题B模块—SQL注入测试(PL)

Beluga

网络安全网络服务器web安全CTF

2023年全国职业院校技能大赛中职组网络安全竞赛试题B模块——SQL注入测试(PL)解析题目1.已知靶机存在网站系统,使用Nmap工具扫描靶机端口,并将网站服务的端口号作为Flag(形式:Flag字符串)值提交。2.访问网站/admin/pinglun.asp页面,此页面存在SQL注入漏洞,使用排序语句进行列数猜测,将语句作为Flag(形式:URL无空格)值提交。3.页面没有返回任何有用信息·,尝

- 网络安全攻防演习安全保障解决方案

鹿鸣天涯

红蓝攻防安全web安全网络

网络安全攻防演习安全保障解决方案目录1、概述1.1背景1.2目标1.3基本原则1.4参考依据2、保障范围3、整体思路及流程3.1整体保障思路3.2整体流程框架3.3实战演习防守模型4、备战阶段保障方案4.1组织团队保障4.2建立通告机制4.3组织全体动员4.4选靶机定规划4.4.1防守计划方案编制4.4.2建立应急响应机制5、迎战阶段保障方案5.1资产梳理与管理服务5.1.1服务范围5.1.2服务

- 一次过 OSCP真的不是玄学

备考资料私信

rabbitmq

OSCP有多难?焦虑、崩溃、心态爆炸...但我用这套方法,一次过!第1步:别着急上靶机✅Linux入门(推荐TryHackMe的LinuxFundamentals)→会用命令行、改权限、找文件,不慌!✅网络原理(TryHackMe的NetworkFundamentals)→什么是端口、IP、服务?都讲得很清楚~✅工具熟练度(HTBAcademy免费课程)→Nmap扫描、Burp测Web,操作不卡顿

- 2021年网络空间安全web题目

ruihack

网络安全windowslinux

首先这道题目与ctf还是有点关系的,首先看一下题目:通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)通过浏览器访问http://靶机

- Emlog Pro 任意文件上传漏洞(CVE-2023-44974)

Point13reak

CVE复现网络安全安全系统安全web安全

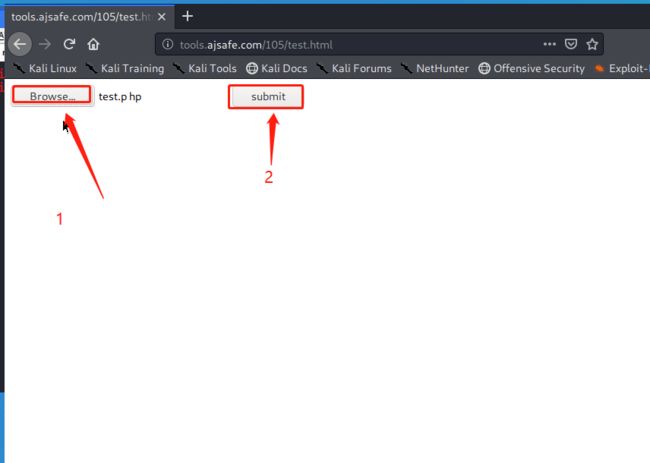

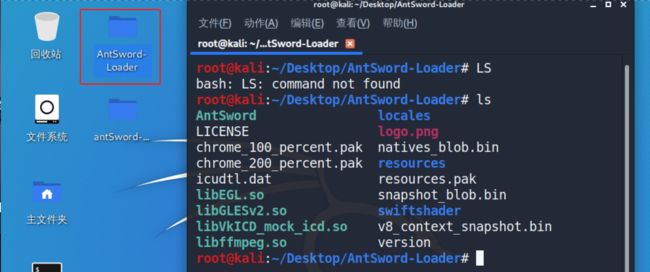

靶机地址前来挑战!应急响应靶机训练-Web1漏洞原理/admin/plugin.php中存在任意文件上传漏洞使得攻击者能够通过上传构建的PHP文件来执行任意代码漏洞利用webshell上传(PHP木马)影响版本EmlogPro2.2.0修复方案更新当前系统或软件至最新版漏洞复现&#

- mysql注入实验报告_网络安全实验报告 第二章

卖扣杨

mysql注入实验报告

利用TCP协议实现synflood攻击运行syn攻击程序,以靶机为目标主机对其发送syn数据包,查看目标主机状态。利用xdos工具进行攻击首先在192.168.1.3的目标机器上打开wireshark,过滤出ip.dst=192.168.1.3的IP包。再在192.168.1.2的发动攻击的主机上输入命令:192.168.1.3135-t3-s55.55.55.55。利用wireshark软件抓取

- TLS 1.3黑魔法:从协议破解到极致性能调优

WuYiCheng666

macos

一、TLS协议逆向工程实验1.1密码学套件破解剧场实验准备:靶机:启用TLS1.2的Nginx服务器工具集:Wireshark+OpenSSLs_client+定制Python脚本实战攻击复现:#强制使用弱加密套件连接openssls_client-connectexample.com:443-cipher"ECDHE-RSA-AES128-SHA"#捕获握手过程数据包tshark-ieth0-Y

- Kali利用MSF渗透安卓手机_kali入侵安卓手机(1)

2401_84519960

程序员智能手机android

一、什么是MSF二、演示环境三、渗透过程1.使用root权限2.生成可执行木马文件3.将生成的后门文件,放入靶机4.运行msfconsole命令5.参数配置

- msfvenom生成木马-windows

Aheyor

网络安全windows

使用msfvenom生成针对Windows系统的木马涉及以下步骤:理解msfvenom:msfvenom是Metasploit框架中的一个独立有效载荷生成器,它是msfpayload和msfencode的替代品,用于生成后门程序。演示环境:通常使用KaliLinux(例如Kali2021.3)作为攻击系统,目标靶机为Windows10专业版。渗透流程:进入管理员模式:在KaliLinux中,使用s

- [ACTF2020 新生赛]Include WriteUp(超级详细)

lunan0320

CTFWebphp安全漏洞

[ACTF2020新生赛]Include欢迎大家访问我的GitHub博客https://lunan0320.github.io/打开靶机发现一个超链接,点击之后出现一段话“Canyoufindouttheflag?”查看源码注入,无果仔细看url,发现有flag.php根据题目提示,该题应该是文件包含漏洞,因此可以判断出此题是PHP伪协议题目,构造payload如下?file=

- 24-5 sql注入攻击 - cookie注入

技术探索

Web安全攻防全解析sql数据库

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客一、Cookie知识介绍Cookie(HTTPCookie)是服务器发送到用户浏览器并保存在本地的一小段数据,用于记录用户的相关信息和状态。这些信息通常包括用户的身份标识、网站偏好设置、购物车内容等。通过在浏览器中设置Cookie,服务器可以在用户访问同一网站的不同页面或在不同时间点时识别用户,并提供个性

- 25-1 SQL 注入攻击 - cookie base64编码注入

技术探索

Web安全攻防全解析sql数据库

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客一、Base64编码介绍原理Base64编码的原理是将三个字节的二进制数据(共24位)转换成四个ASCII字符。由于每个ASCII字符可以表示64种状态(2^6),刚好可以用来表示24位二进制数据。这种编码方式通过将二进制数据划分为每组6位,然后将这6位的值转换为对应的Base64字符,从而实现编码过程。

- 服务器内部信息获取 Linux20210510 (中职网络安全)

qq3332129724(中职生)

服务器安全运维

⽤户名:test密码:123456需要环境私信我------------------------------------------1.收集服务器场景中的服务信息。并获取服务器中开放的端⼝号信息,将服务器端⼝号作为flag提交(如果有多个端⼝以;分割,如11;22;33);这⾥题⽬给了⽤户名test以及密码123456,如果靶机开放22端⼝我们直接连接即可,接下来我们直接使⽤nmap⼯具进⾏端⼝扫

- THM 挑战完整笔记:EternalBlue 漏洞利用与后渗透操作

Jwoka

渗透THM永恒之蓝系统安全网络攻击模型安全

目标:通过MS17-010(EternalBlue)漏洞攻破Windows靶机,获取三个flag文件。第一部分:漏洞利用与初步渗透1.漏洞扫描与确认操作步骤: nmap-p445--scriptsmb-vuln-ms17-010 结果: [+]靶机IP:445-HostislikelyVULNERABLEtoMS17-010! 知识要点:Nmap漏洞脚本:smb-vuln-*脚本用于检测SMB协议

- 2024最新 无人机 数据集(12-06已更新)

数据猎手小k

无人机

一、无人机的研究背景无人机技术的发展经历了从最初的遥控靶机到现代多功能无人机的转变。随着电子技术、通信技术、导航技术以及人工智能技术的进步,无人机的性能得到了显著提升,应用领域也不断拓展。特别是在AI技术的加持下,无人机的自主飞行能力、智能决策能力以及数据处理能力都有了质的飞跃。二、无人机的应用:在AI时代,无人机的应用领域得到了极大的扩展,技术的进步使得无人机在多个行业中发挥着越来越重要的作用。

- 利用命令注入getshell

carefree798

漏洞复现安全安全漏洞powershellshell

利用命令注入getshell靶机ip:192.168.41.129kali:192.168.41.128任务:靶机存在命令注入漏洞,获取靶机权限。漏洞原理命令执行直接调用操作系统命令。其原理是,在操作系统中,“&、|、I都可以作为命令连接符使用,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,将用户的输入作为系统命令的参数拼接到命令行中,在没有过滤用户输入的情况下,造成命令执行漏洞

- 2023年中职网络安全——SQL注入测试(PL)解析

旺仔Sec

网络安全职业技能大赛任务解析服务器运维web安全sql网路安全

SQL注入测试(PL)任务环境说明:服务器场景:Server2312服务器场景操作系统:未知(关闭链接)已知靶机存在网站系统,使用Nmap工具扫描靶机端口,并将网站服务的端口号作为Flag(形式:Flag字符串)值提交。访问网站/admin/pinglun.asp页面,此页面存在SQL注入漏洞,使用排序语句进行列数猜测,将语句作为Flag(形式:URL无空格)值提交。页面没有返回任何有用信息,尝试

- VulnHub靶机系列:Os-ByteSec

墨痕诉清风

国际证书研究网络linux服务器

一前言Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚机到获取操作系统的root权限和查看flag。网址:https://www.vulnhub.com二运行说明靶机名称:Os-Bytesec靶机难度:初学者

- Vulnhub靶机渗透-DC2

山风,

靶机渗透网络安全

目录信息收集确定目标扫描端口flag1flag2flag3flag4flag5信息收集确定目标└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:9e:68:11,IPv4:192.168.123.37Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- Vulnhub靶机渗透-DC7

山风,

靶机渗透网络安全linux服务器

文章目录信息收集Penetration1、通过web服务获取低权限用户shell2、通过文件信息获取提权方法/opt/scripts/backups.shbackups.sh利用信息收集┌──(root㉿anla)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:08:00:27:67:e3:7c,IPv4:192.168.155.245Startin

- Vulnhub靶机渗透-DC6

山风,

靶机渗透网络安全linux服务器

文章目录信息收集渗透信息收集arp-scan└─$sudoarp-scan-l[sudo]passwordforkali:Interface:wlan0,type:EN10MB,MAC:30:03:c8:49:52:4d,IPv4:192.168.9.22Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- ztree异步加载

3213213333332132

JavaScriptAjaxjsonWebztree

相信新手用ztree的时候,对异步加载会有些困惑,我开始的时候也是看了API花了些时间才搞定了异步加载,在这里分享给大家。

我后台代码生成的是json格式的数据,数据大家按各自的需求生成,这里只给出前端的代码。

设置setting,这里只关注async属性的配置

var setting = {

//异步加载配置

- thirft rpc 具体调用流程

BlueSkator

中间件rpcthrift

Thrift调用过程中,Thrift客户端和服务器之间主要用到传输层类、协议层类和处理类三个主要的核心类,这三个类的相互协作共同完成rpc的整个调用过程。在调用过程中将按照以下顺序进行协同工作:

(1) 将客户端程序调用的函数名和参数传递给协议层(TProtocol),协议

- 异或运算推导, 交换数据

dcj3sjt126com

PHP异或^

/*

* 5 0101

* 9 1010

*

* 5 ^ 5

* 0101

* 0101

* -----

* 0000

* 得出第一个规律: 相同的数进行异或, 结果是0

*

* 9 ^ 5 ^ 6

* 1010

* 0101

* ----

* 1111

*

* 1111

* 0110

* ----

* 1001

- 事件源对象

周华华

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- MySql配置及相关命令

g21121

mysql

MySQL安装完毕后我们需要对它进行一些设置及性能优化,主要包括字符集设置,启动设置,连接优化,表优化,分区优化等等。

一 修改MySQL密码及用户

- [简单]poi删除excel 2007超链接

53873039oycg

Excel

采用解析sheet.xml方式删除超链接,缺点是要打开文件2次,代码如下:

public void removeExcel2007AllHyperLink(String filePath) throws Exception {

OPCPackage ocPkg = OPCPac

- Struts2添加 open flash chart

云端月影

准备以下开源项目:

1. Struts 2.1.6

2. Open Flash Chart 2 Version 2 Lug Wyrm Charmer (28th, July 2009)

3. jofc2,这东西不知道是没做好还是什么意思,好像和ofc2不怎么匹配,最好下源码,有什么问题直接改。

4. log4j

用eclipse新建动态网站,取名OFC2Demo,将Struts2 l

- spring包详解

aijuans

spring

下载的spring包中文件及各种包众多,在项目中往往只有部分是我们必须的,如果不清楚什么时候需要什么包的话,看看下面就知道了。 aspectj目录下是在Spring框架下使用aspectj的源代码和测试程序文件。Aspectj是java最早的提供AOP的应用框架。 dist 目录下是Spring 的发布包,关于发布包下面会详细进行说明。 docs&nb

- 网站推广之seo概念

antonyup_2006

算法Web应用服务器搜索引擎Google

持续开发一年多的b2c网站终于在08年10月23日上线了。作为开发人员的我在修改bug的同时,准备了解下网站的推广分析策略。

所谓网站推广,目的在于让尽可能多的潜在用户了解并访问网站,通过网站获得有关产品和服务等信息,为最终形成购买决策提供支持。

网站推广策略有很多,seo,email,adv

- 单例模式,sql注入,序列

百合不是茶

单例模式序列sql注入预编译

序列在前面写过有关的博客,也有过总结,但是今天在做一个JDBC操作数据库的相关内容时 需要使用序列创建一个自增长的字段 居然不会了,所以将序列写在本篇的前面

1,序列是一个保存数据连续的增长的一种方式;

序列的创建;

CREATE SEQUENCE seq_pro

2 INCREMENT BY 1 -- 每次加几个

3

- Mockito单元测试实例

bijian1013

单元测试mockito

Mockito单元测试实例:

public class SettingServiceTest {

private List<PersonDTO> personList = new ArrayList<PersonDTO>();

@InjectMocks

private SettingPojoService settin

- 精通Oracle10编程SQL(9)使用游标

bijian1013

oracle数据库plsql

/*

*使用游标

*/

--显示游标

--在显式游标中使用FETCH...INTO语句

DECLARE

CURSOR emp_cursor is

select ename,sal from emp where deptno=1;

v_ename emp.ename%TYPE;

v_sal emp.sal%TYPE;

begin

ope

- 【Java语言】动态代理

bit1129

java语言

JDK接口动态代理

JDK自带的动态代理通过动态的根据接口生成字节码(实现接口的一个具体类)的方式,为接口的实现类提供代理。被代理的对象和代理对象通过InvocationHandler建立关联

package com.tom;

import com.tom.model.User;

import com.tom.service.IUserService;

- Java通信之URL通信基础

白糖_

javajdkwebservice网络协议ITeye

java对网络通信以及提供了比较全面的jdk支持,java.net包能让程序员直接在程序中实现网络通信。

在技术日新月异的现在,我们能通过很多方式实现数据通信,比如webservice、url通信、socket通信等等,今天简单介绍下URL通信。

学习准备:建议首先学习java的IO基础知识

URL是统一资源定位器的简写,URL可以访问Internet和www,可以通过url

- 博弈Java讲义 - Java线程同步 (1)

boyitech

java多线程同步锁

在并发编程中经常会碰到多个执行线程共享资源的问题。例如多个线程同时读写文件,共用数据库连接,全局的计数器等。如果不处理好多线程之间的同步问题很容易引起状态不一致或者其他的错误。

同步不仅可以阻止一个线程看到对象处于不一致的状态,它还可以保证进入同步方法或者块的每个线程,都看到由同一锁保护的之前所有的修改结果。处理同步的关键就是要正确的识别临界条件(cri

- java-给定字符串,删除开始和结尾处的空格,并将中间的多个连续的空格合并成一个。

bylijinnan

java

public class DeleteExtraSpace {

/**

* 题目:给定字符串,删除开始和结尾处的空格,并将中间的多个连续的空格合并成一个。

* 方法1.用已有的String类的trim和replaceAll方法

* 方法2.全部用正则表达式,这个我不熟

* 方法3.“重新发明轮子”,从头遍历一次

*/

public static v

- An error has occurred.See the log file错误解决!

Kai_Ge

MyEclipse

今天早上打开MyEclipse时,自动关闭!弹出An error has occurred.See the log file错误提示!

很郁闷昨天启动和关闭还好着!!!打开几次依然报此错误,确定不是眼花了!

打开日志文件!找到当日错误文件内容:

--------------------------------------------------------------------------

- [矿业与工业]修建一个空间矿床开采站要多少钱?

comsci

地球上的钛金属矿藏已经接近枯竭...........

我们在冥王星的一颗卫星上面发现一些具有开采价值的矿床.....

那么,现在要编制一个预算,提交给财政部门..

- 解析Google Map Routes

dai_lm

google api

为了获得从A点到B点的路劲,经常会使用Google提供的API,例如

[url]

http://maps.googleapis.com/maps/api/directions/json?origin=40.7144,-74.0060&destination=47.6063,-122.3204&sensor=false

[/url]

从返回的结果上,大致可以了解应该怎么走,但

- SQL还有多少“理所应当”?

datamachine

sql

转贴存档,原帖地址:http://blog.chinaunix.net/uid-29242841-id-3968998.html、http://blog.chinaunix.net/uid-29242841-id-3971046.html!

------------------------------------华丽的分割线--------------------------------

- Yii使用Ajax验证时,如何设置某些字段不需要验证

dcj3sjt126com

Ajaxyii

经常像你注册页面,你可能非常希望只需要Ajax去验证用户名和Email,而不需要使用Ajax再去验证密码,默认如果你使用Yii 内置的ajax验证Form,例如:

$form=$this->beginWidget('CActiveForm', array( 'id'=>'usuario-form',&

- 使用git同步网站代码

dcj3sjt126com

crontabgit

转自:http://ued.ctrip.com/blog/?p=3646?tn=gongxinjun.com

管理一网站,最开始使用的虚拟空间,采用提供商支持的ftp上传网站文件,后换用vps,vps可以自己搭建ftp的,但是懒得搞,直接使用scp传输文件到服务器,现在需要更新文件到服务器,使用scp真的很烦。发现本人就职的公司,采用的git+rsync的方式来管理、同步代码,遂

- sql基本操作

蕃薯耀

sqlsql基本操作sql常用操作

sql基本操作

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月1日 17:30:33 星期一

&

- Spring4+Hibernate4+Atomikos3.3多数据源事务管理

hanqunfeng

Hibernate4

Spring3+后不再对JTOM提供支持,所以可以改用Atomikos管理多数据源事务。Spring2.5+Hibernate3+JTOM参考:http://hanqunfeng.iteye.com/blog/1554251Atomikos官网网站:http://www.atomikos.com/ 一.pom.xml

<dependency>

<

- jquery中两个值得注意的方法one()和trigger()方法

jackyrong

trigger

在jquery中,有两个值得注意但容易忽视的方法,分别是one()方法和trigger()方法,这是从国内作者<<jquery权威指南》一书中看到不错的介绍

1) one方法

one方法的功能是让所选定的元素绑定一个仅触发一次的处理函数,格式为

one(type,${data},fn)

&nb

- 拿工资不仅仅是让你写代码的

lampcy

工作面试咨询

这是我对团队每个新进员工说的第一件事情。这句话的意思是,我并不关心你是如何快速完成任务的,哪怕代码很差,只要它像救生艇通气门一样管用就行。这句话也是我最喜欢的座右铭之一。

这个说法其实很合理:我们的工作是思考客户提出的问题,然后制定解决方案。思考第一,代码第二,公司请我们的最终目的不是写代码,而是想出解决方案。

话粗理不粗。

付你薪水不是让你来思考的,也不是让你来写代码的,你的目的是交付产品

- 架构师之对象操作----------对象的效率复制和判断是否全为空

nannan408

架构师

1.前言。

如题。

2.代码。

(1)对象的复制,比spring的beanCopier在大并发下效率要高,利用net.sf.cglib.beans.BeanCopier

Src src=new Src();

BeanCopier beanCopier = BeanCopier.create(Src.class, Des.class, false);

- ajax 被缓存的解决方案

Rainbow702

JavaScriptjqueryAjaxcache缓存

使用jquery的ajax来发送请求进行局部刷新画面,各位可能都做过。

今天碰到一个奇怪的现象,就是,同一个ajax请求,在chrome中,不论发送多少次,都可以发送至服务器端,而不会被缓存。但是,换成在IE下的时候,发现,同一个ajax请求,会发生被缓存的情况,只有第一次才会被发送至服务器端,之后的不会再被发送。郁闷。

解决方法如下:

① 直接使用 JQuery提供的 “cache”参数,

- 修改date.toLocaleString()的警告

tntxia

String

我们在写程序的时候,经常要查看时间,所以我们经常会用到date.toLocaleString(),但是date.toLocaleString()是一个过时 的API,代替的方法如下:

package com.tntxia.htmlmaker.util;

import java.text.SimpleDateFormat;

import java.util.

- 项目完成后的小总结

xiaomiya

js总结项目

项目完成了,突然想做个总结但是有点无从下手了。

做之前对于客户端给的接口很模式。然而定义好了格式要求就如此的愉快了。

先说说项目主要实现的功能吧

1,按键精灵

2,获取行情数据

3,各种input输入条件判断

4,发送数据(有json格式和string格式)

5,获取预警条件列表和预警结果列表,

6,排序,

7,预警结果分页获取

8,导出文件(excel,text等)

9,修