汽车网络安全--关于供应商网络安全能力维度的思考

目录

1.关于CSMS的理解

2.OEM如何评审供应商

2.1 质量评审

2.2 网络安全能力评审

3.小结

1.关于CSMS的理解

最近在和朋友们交流汽车网络安全趋势时,讨论最多的是供应商如何向OEM证明其网络安全能力。

这是很重要的一环,因为随着汽车网络安全相关强制标准的执行,越来越多OEM是需要通过相关认证的。例如出海欧盟和日本市场的相关车型需要通过R155认证,其中最关键就是网络安全管理体系(CSMS)认证,只有在获得CSMS认证的前提下,才能申请车辆型式准入(VTA)。

在R155 7.2.2.4中明确提到OEM需要证明其网络安全管理体系(CSMS)如何管理供应商和OEM之间的网络安全活动的互动、依赖和权责关系。

广义上讲,OEM对于供应商的网络安全管理主要是评估零部件供应商的网络安全能力、与网络安全供应商签订接口协议等活动;通过建立评估网络安全能力方法论和接口协议签订,可以保证供应商提供的零部件产品的网络安全,从而可以进一步保证整车的网络安全。

对于已经挤进OEM供应链体系的供应商来说,某种程度上是可以和OEM一起完善上述内容;但是对于名不见经传的Tier2、Tier1来说,是需要充分展示其网络安全能力才有可能获得OEM的青睐。

所以这类供应商应该准备什么样的材料来展示自我?这无疑是需要从标准支撑层面的ISO\SAE 21434中寻找答案。

为什么ISO\SAE 21434可以指导供应商或者Tier1建立起CSMS?

通过阅读该标准,我们可以发现,21434不仅在组织层面提出了企业要建立信息安全管理体系,还在车辆或零部件产品的全生命周期建立网络安全控制措施。

因此,不管是从法律法规的合规性还是网络安全风险角度来看,ISO\SAE 21434提出的理论既包括了企业端信息安全的管理特性(参考ISMS),同时又包括产品端网络安全要求。

当然,今天我们不解读CSMS体系建设过程,主要聚焦从OEM角度来看供应商需要具备哪些维度的网络安全能力。

2.OEM如何评审供应商

(以下内容是和朋友闲聊并征得同意才发布,仅代表个人观点)

2.1 质量评审

一般来讲,OEM在选择供应商时首先考虑的是质量,因此会主要从供应商的产品质量、服务和生产制造三个大方向评估候选供应商资质。

- 产品质量:APQP能力、D\PFMEA、过程控制能力、试制能力、不合格品控制能力等

- 服务能力:目标产品是否经过市场验证、员工流动性、供货产能是否满足要求等

- 生产制造:物流管理、供应链保障、作业是否标准、是否通过ISO9001或者IATF16949等

那么从供应商角度来看,上述内容是需要准备大量材料来进行佐证。

经过评审打分后,进入下一轮的供应商才会进行网络安全能力评估(如果零部件涉及到整车网络安全)。

2.2 网络安全能力评审

既然是展示自己的网络安全能力,那么做到极致想必是每个工程人员的梦想。

供应商如果按照ISO\SAE 21434建议的内容,同样也是非常耗费精力的(我甚至有点怀疑这个R155强制法规就是来用来罚款的)。

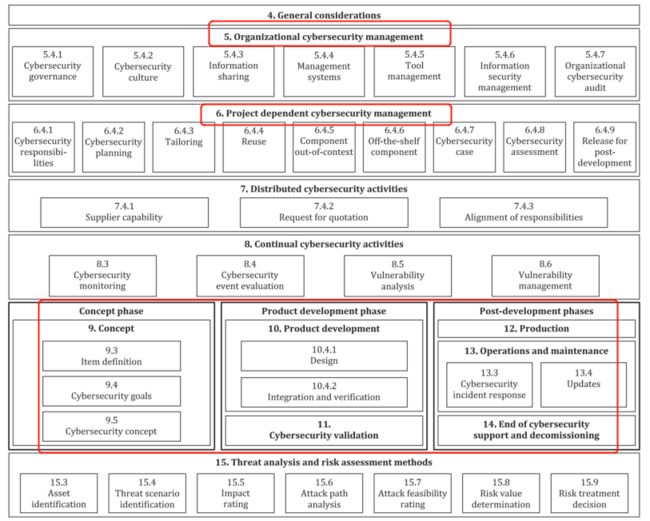

这里我根据21434的第5、6、7、8、9-14和15章节,简单粗暴地将供应商网络安全能力维度概括为6个方面,如下:

- 公司级网络安全体系建设能力

对应标准第5章节:Organizational cybersecurity management

- 网络安全项目研发管理能力

对应标准第6、9-12章节

- 网络安全项目风险识别能力

对应标准第15章节:Threat analysis and risk assessment methods

- 网络安全项目供应商管理能力

对应标准第7章节:Distributed cybersecurity activities

- 网络安全项目漏洞管理能力

对应标准第8章节:Continual cybersecurity activities

- 网络安全项目事件响应能力

对应标准第13-14章节

我们以网络安全项目研发管理能力为例,来看看具体需要从哪些方面进行评估?

- 很明显,要做好汽车网络安全产品(零部件),首先要考察的就是项目组里是否有网络安全相关背景和专业技能的工程人员,因此这是一个很大决定因素:是否有人);

- 在研发该产品前,遵循什么样的网络安全管理原则,威胁分析和风险评估标准是怎样的,有没有开展网络安全计划和评估等活动;

- 在该产品概设阶段,是否定义了活动角色和职责、是否定义了网络安全视角下的边界、资产等;

- 在产品详设阶段,是否有符合网络安全理念的软硬件开发流程;

- 在产品验证阶段,是否有对应的测试流程;

3.小结

就2.3节简单几个内容,我自己其实是一头雾水;

毕竟针对零部件供应商来说,是有一个较为确定的场景来剖析网络安全概念,唯一需要补足的就是公司网络安全文化建立和人才梯队的搭建;

但是对于芯片原厂来说,要找到一个目标场景进行分析还是需要OEM的实际经验(当然不排除能力强的企业用类似SEooC的方法)。

这就又绕回来了,例如NXP本身技术实力雄厚,在21年就通过了ISO\SAE21434 BCaM和PSIRP的认证,这无疑可以帮助加速OEM的R155认证,先天就占据了优势。

当然,没有相关背景的供应商面对网络安全这样的新东西,大概率是会选择咨询机构进行辅导,拿到模板就可以按需准备材料了。