对称密钥的分配、公钥的分配

目录

密钥分配

1 对称密钥的分配

KDC 对会话密钥 KAB 的分配

对称密钥分配协议:Kerberos

2 公钥的分配

认证中心 CA (Certification Authority)

数字证书 (digital certificate)

已签名的 B 的数字证书的产生过程

X.509 数字证书

认证系统

证书链

证书撤销与更新

密钥分配

·安全性:完全基于密钥的安全保护上。

·密钥管理包括:密钥的产生、分配、注入、验证和使用。

·密钥分配是密钥管理中最大的问题。

·密钥必须通过最安全的通路进行分配。

·网外分配方式:派非常可靠的信使携带密钥分配给互相通信的用户。

·网内分配方式:密钥自动分配。

1 对称密钥的分配

·常用方式:设立密钥分配中心 KDC (Key Distribution Center)。

·KDC 任务:给需要进行秘密通信的用户临时分配一个会话密钥(仅使用一次)。

·用户 A 和 B 都是 KDC 的登记用户,并已经在 KDC 的服务器上安装了各自和 KDC 进行通信的主密钥(master key)KA 和 KB。

·主密钥可简称为密钥。

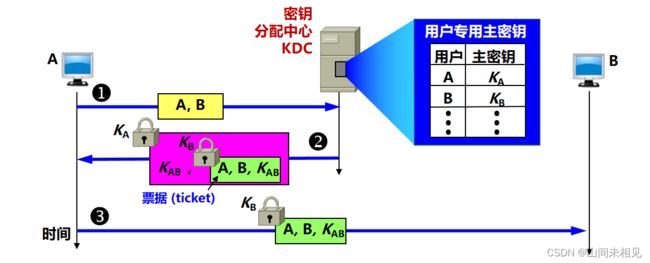

KDC 对会话密钥 KAB 的分配

注意:在网络上传送密钥时,都是经过加密的。解密用的密钥都不在网上传送。

·为防止重放攻击,KDC 还可在报文中加入时间戳。

·会话密钥 KAB 是一次性的,因此保密性较高。

·KDC 分配给用户的密钥 KA 和 KB,应定期更换,以减少攻击者破译密钥的机会。

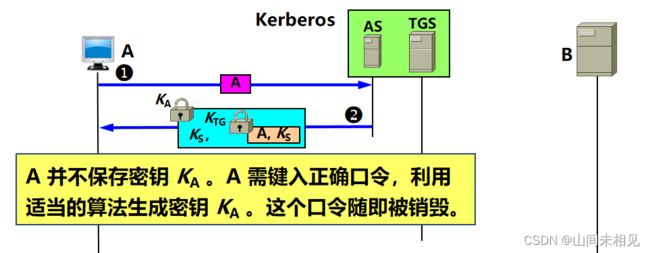

对称密钥分配协议:Kerberos

·目前最出名的是 Kerberos V5。

·既是鉴别协议,同时也是 KDC,是互联网建议标准。

·使用比 DES 更加安全的高级加密标准 AES 进行加密。

·使用两个服务器:

-鉴别服务器 AS (Authentication Server)

-票据授予服务器 TGS (Ticket-Granting Server)。

·只用于客户与服务器之间的鉴别,不用于人对人的鉴别。

Kerberos 工作原理

·Kerberos 要求所有使用 Kerberos 的主机必须在时钟上进行松散的同步。

松散的同步:要求所有主机的时钟误差不能太大,例如,不能超过 5 分钟的数量级。这个要求是为了防止重放攻击。

2 公钥的分配

·在公钥密码体制中,如果每个用户都具有其他用户的公钥,就可实现安全通信。

·但不能随意公布用户的公钥,因为:

无法防止假冒和欺骗。

使用者也无法确定公钥的真正拥有者。

·方法:借助可信任的第三方机构。

认证中心 CA (Certification Authority)

·可信任的第三方机构。

·负责签发数字证书。

·一般由政府出资建立。

数字证书 (digital certificate)

·有时也简称为证书。 是对公钥与其对应的实体 (人或机器) 进行绑定的一个证明,因此它常称为公钥证书。

·每个证书中写有公钥及其拥有者的标识信息(例如:人名、地址、电子邮件地址或 IP 地址等)。

·更重要的是:证书中有 CA 使用自己私钥的数字签名。

·把 CA 的数字签名和未签名的 B 的证书放在一起,就最后构成了已签名的 B 的数字证书。

·证书被 CA 进行了数字签名,是不可伪造的。

·任何用户都可从可信任的地方(如代表政府的报纸)获得认证中心 CA 的公钥,以验证证书的真伪。

·数字证书是公开的,不需要加密。

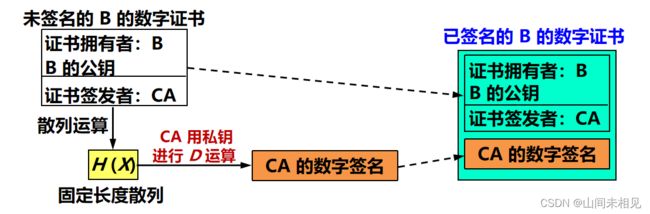

已签名的 B 的数字证书的产生过程

·核实:A 拿到 B 的数字证书后,使用数字证书上给出的 CA 的公钥,对数字证书中 CA 的数字签名进行 E 运算,得出一个数值。再对 B 的数字证书 (CA 数字签名除外的部分) 进行散列运算,又得出一个数值。比较这两个数值。若一致,则数字证书是真的。

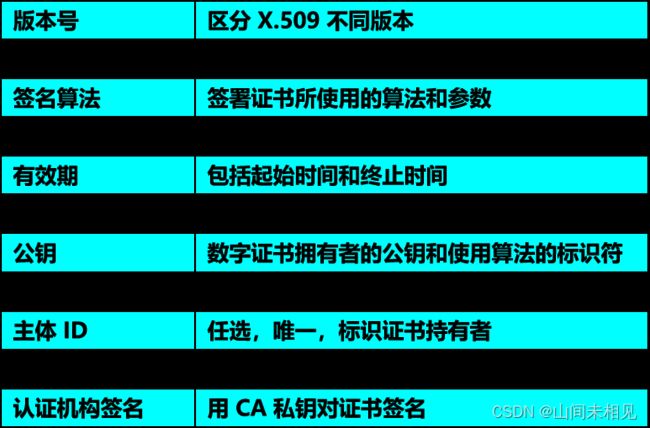

X.509 数字证书

·数字证书的格式必须标准化。

·ITU-T 制定了 X.509 协议标准,描述证书的结构。

·IETF 采用 X.509 V3 作为互联网的建议标准。

·X.509 又称为互联网公钥基础结构 PKI (Public Key Infrastructure)。

认证系统

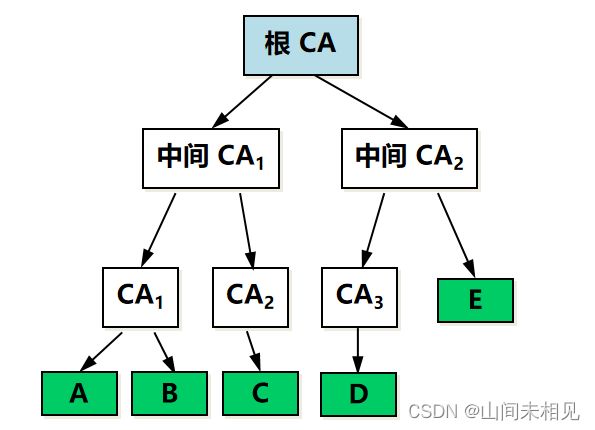

·X.509 提出:把多级认证中心链接起来的,构成一个树状的认证系统。

·末端是用户。

·最高一级的认证中心都称为根认证中心 (Root CA),是公认可信的认证中心(或无条件信任的),且其公钥是公开的。

·可以有不止一个根 CA。

·从根 CA 向下的所有链接都称为信任链。

证书链

·与信任链对应的是证书链。

·最顶层的根证书的数字签名是自签名的(即自己的私钥给自己签名)。

证书撤销与更新

·证书不是永久有效,它可以过期,也可以被吊销。

·每一个 CA 应当有一个公布于众的、用本 CA 的私钥签名的证书撤销名单,并定期更新。

·有很多原因导致证书被吊销,例如:

1.用户私钥被盗或遗失。

2.用户不再被该 CA 认证。

3.CA 签署用户证书的私钥被泄漏。

欢迎一起学习~