1. 登录系统

在客户端,打开浏览器,在地址栏输入https://IP:9392/

看到如下界面:

我们要信任此网站,点击继续浏览此网站,进入系统登录界面,如下图:

输入我提供的通用登录账号:wdluser,密码:user,登陆成功,进入系统:

2. 扫描主机漏洞

2.1 建立新的target

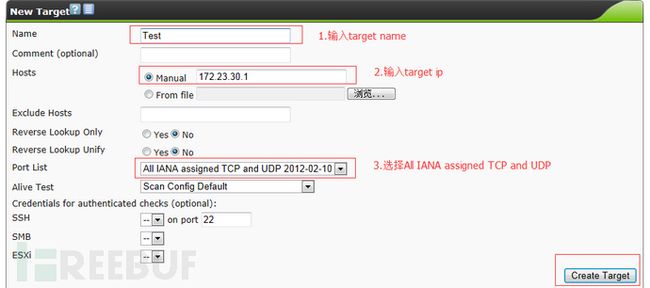

点击添加标志后,出现下图:

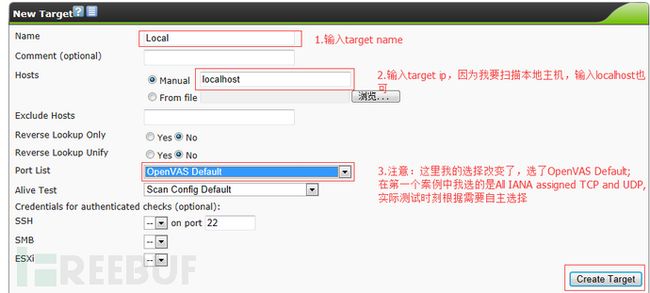

键入目标名称,主机可以直接输入也可以从文件读取,要扫描的端口有几种配置,根据需要选择一种即可,存活测试也有很多种

方法,这里选择的是默认配置Scan Config Default,自己根据需要选择,然后配置就完成了。Default Port List的内容可透过Configuration里面的Port List来新增或修改。

扫描策略:

下图所示的是默认存在的扫描策略:

可供选择的OpenVAS Scan Config

Default OpenVAS Scan Config:此设定会影响扫描的深度,从最浅层的Discovery到最深层的Full and very deep ultimate,以及用来大量找寻设备的Host Discovery,和取得系统资讯的System Discover, 通常情况下,默认的扫描策略就能够满足使用者的各式需求。

如果想自己定制扫描策略,可以点击红框中的五角星符号新建,进入下图:

进入下图所示界面:

点击小扳手进行配置:对特定的目标,选择合适的NVTs即可:

上图中,Trend列出现了水平箭头和斜向上箭头,代表更新NVT后策略是跟着更新还是保持原有的。

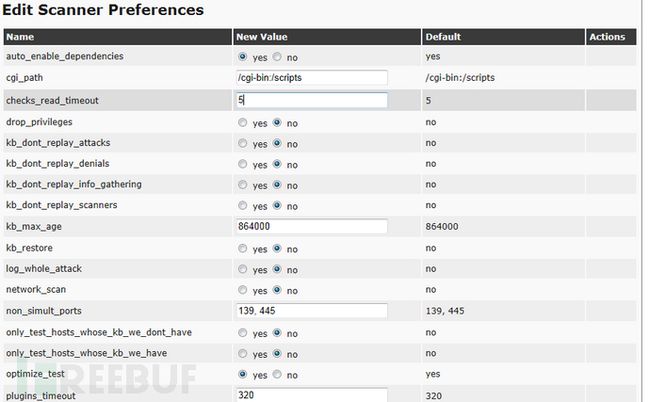

下面部分是扫描器设置,默认配置即可:

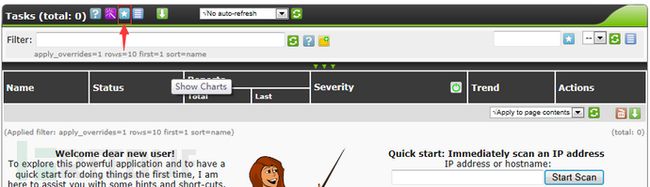

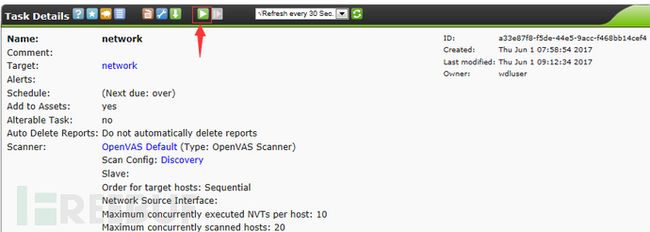

2.2 回到首页,建立task,在Task中绑定Target

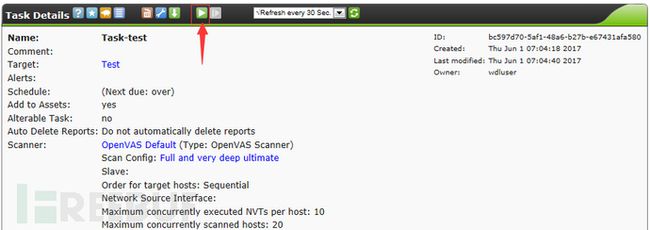

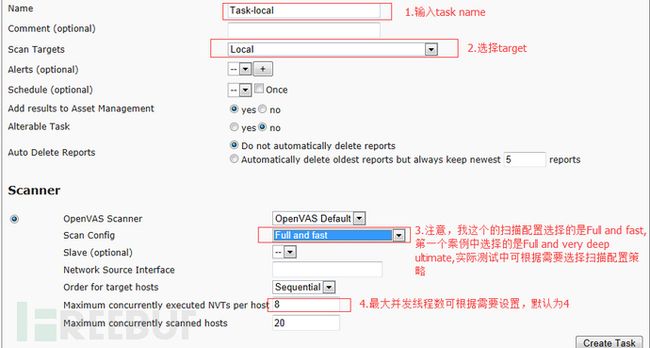

如下图,添加扫描任务,指定要扫描的目标,扫描策略,设置扫描线程,然后点击创建

2.3 执行扫描Task

2.4 查看扫描结果

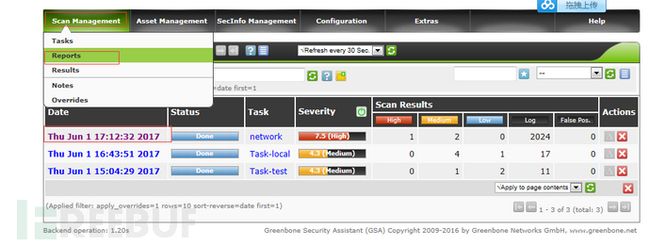

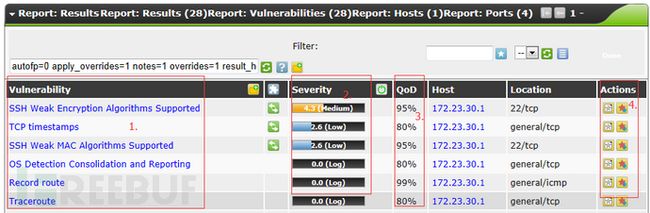

选择【Scan Management】里面的【Reports】,再比对Task的名称,并点选最前面的Date,就可查看报告。

1. 漏洞名称;

2. 威胁等级

3. 判断的准确度

4. 可以对漏洞做些操作,Add Note(增加注释)和Add Override(从列表移除)。

从结果可以看出,IP为72.23.30.1的设备有1个中危漏洞,2个低危漏洞,共3个漏洞。

3. 扫描本地漏洞

3.1 建立新的target

3.2 回到首页,建立task

3.3 执行扫描

3.4 查看扫描结果

4个中危漏洞,1个低危漏洞,共5个漏洞。

4. 扫描网络漏洞

4.1 建立新的扫描target

4.2 建立新的扫描任务

4.3 执行扫描

4.4 查看扫描结果

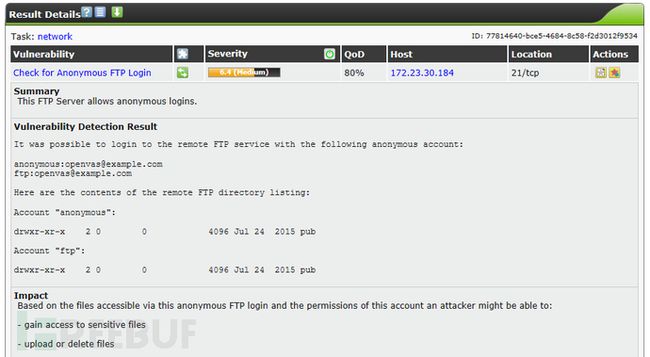

可以看到,网络中的172.23.30.67主机存在高危漏洞,172.23.30.184和172.23.30.207存在相同的中危漏洞。

点击漏洞名称进去,可看到漏洞详情,举例如下:

漏洞详情描述了漏洞产生的原因,造成的影响以及修复建议。

我们再看一下phpinfo()漏洞,点选Vulnerabilityu列的phpinfo() output accessible进去,查看相关说明:

查看说明后,可得知扫描程序发现现在网页服务器下有个info.php,里面提供了phpinfo()的资讯,可能会泄露服务器敏感信息产生潜在的风险。

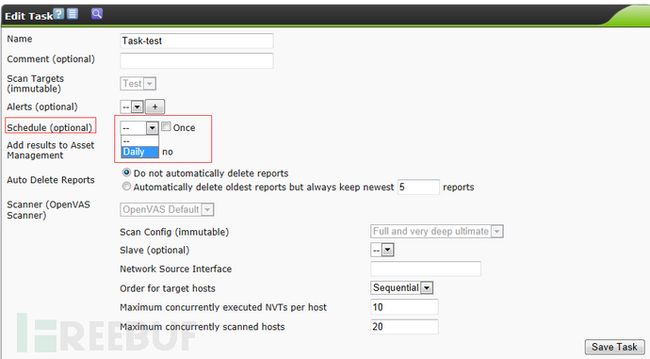

5. 设定定时扫描

使用OpenVAS可以设置定期自动扫描及向邮箱发送扫描结果。Greenbone Security Assistant 的定时工作是在【configuration】里的【Schedules】设定。

设定新的Schedule

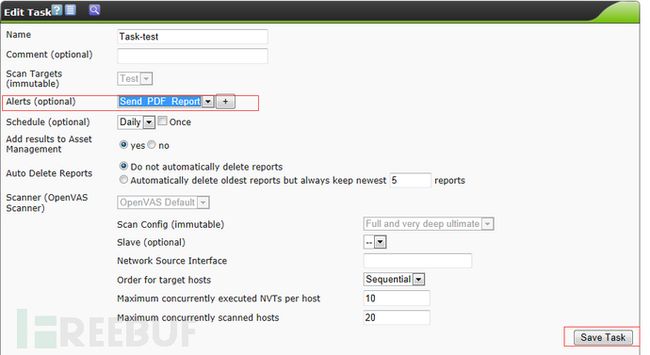

设定好Schedule之后,必填至Task套用此Schedule,选择之前建立的Task-test任务来做示范,将之编辑,入下图所示。

编辑Task中的Scan WebServer

在Schedule部分,选择先前建立的【Daily】,并且按下【Save Task】将之存档,操作界面如下图所示:

将Schedule套用至Task中

设定完成后,此Task的箭头箭头图示会变成时钟的图示,如下图所示。

完成设定后,Task的图示由箭头变成时钟

至此,定时扫描任务建立完成,以后每天的早晨6点钟会对指定的主机进行安全扫描。

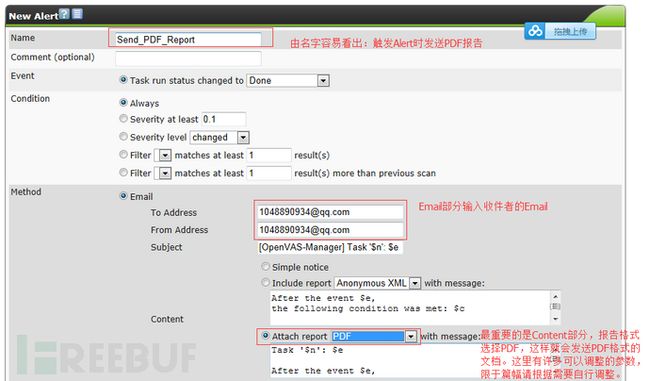

6. 设定报表

Greenbone Security Assistant要出报表的部分并不直观,因此这里特别独立出来说明。首先,点选【Configuration】里面的【Filters】,同样再点选星号图示新增一个。

如下图所示,Name部分取一个易于甄别的说明,在此设定成[Make Report],至于Type部分请选择【Report】,最后按下Save Filter按钮。

新增Filter并设定Type为Report

接着选择【Configuration】里面的【Alerts】,同样新增一个Alert,在此要做的是触发Alert时的处理方式,如下图所示:

设定Alert时的处理方式

同样地,要编辑Task-test这个Task,修改Alert档位,选择先前建立的【Send_PDF_Report】,如下图所示,最后记得按下【Save Task】。

设定Task套用Alert

7. 电子邮件的寄送

CentOS上安装sendmail:

# yum –y install sendmail

# service sendmail start

启动以后执行mail命令测试一下是否能发送邮件:

# touch body.txt

# echo ‘This is test mail’ > body.txt

# mail –s ‘Test mail’ [email protected] < body.txt

不一会就收到邮件了

![]()

点击打开,正文内容就是body.txt的内容。

到达定时扫描的时间后,OpenVAS自动将扫描报告发送到我设置的邮箱中。如下图:

![]()

转自:http://www.freebuf.com/column/137274.html