渗透测试信息搜集

渗透测试信息搜集

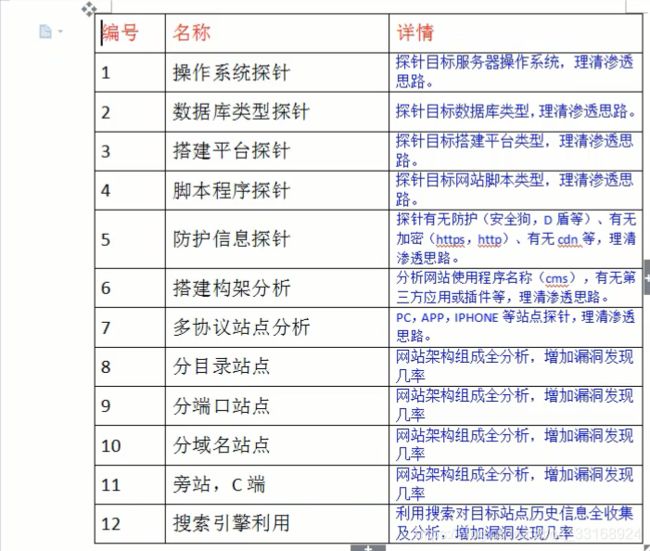

0x01 信息收集的种类

0x02 操作系统探针

操作系统:windows linux

大小写敏感判断:访问目标网站,浏览器地址栏修改url大小写,再次访问如果无变化是说明web站点的操作系统是windows,有变化说明大小写敏感是linux操作系统

0x03 数据库探针

数据库:access, mysql, mssql, oracle, postsql, db2, sybase等

探测原理:端口服务对应关系,后台搭建组合判断

使用端口扫描器(如尖刀扫描器),端口扫描结果判断数据库服务是那种数据库,判断出数据库类型(默认端口未改变的情况下,通常不会改变默认端口),即使端口改变了,使用Nmap工具也能准确的探测出数据库服务。

常识判断:access mssql是微软产品,不属于windows平台

web脚本判断:asp是windows平台,jsp是部署linux平台

0x04搭建平台(web容器)

搭建平台:iis, weblogic, tomcat,nginx

审查元素,第三方查询平台,使用渗透浏览器插件,搜索引擎

访问目标网页,审查元素——》网络(network),从新访问,看respons header

0x05脚本类型

脚本类型:php,asp,aspx,jsp,cgi,py等

审查元素,第三方查询平台,使用渗透浏览器插件,搜索引擎

0x06 CDN识别

超级Ping,http://ping.chinaz.com

在输入框中输入目标网站地址,查看检测结果地址,为同一个地址说明没有cdn,有不同地址说明目标网站有cdn.然后找出真实的Ip

0x07 CMS类型

网站统计:

90%开源的CMS, 可以下载源码,使用代码审计工具进行审计,可以利用搜索引擎查找漏洞

10% 小重或自己开发的cms,找不到源码

工具: cmsmap 御剑指纹识别工具(原理是将网络公开的cms中的特有文件加入cms识别器的特征中来进行识别,工具需要维护特征)

平台:whatweb 在线cms指纹识别识别平台,地址:http://whatweb.bugscaner.com/look/

技巧:在目标网站的审查元素中找一些特定文件,将文件路径字符串复制到搜索引擎中进行查找,查看相关信息,可能会查看到相关cms类型信息,从而确定cms类型。

0x08 CDN获取真实的IP

查询历史DNS记录

a)查看IP与域名绑定的历史记录,可能会存在使用CDN前的记录,相关网站有:

- https://dnsdb.io/zh-cn/

- https://x.threatbook.cn/

- http://toolbar.netcraft.com/site_report?url=

- http://viewdns.info/

b) 通过查询目标网站的子域名来推算主站的真实IP

由于cdn费用不菲,所以很多时候站长只是将重要的站点(主站),或访问流量大的子站做了cdn,所以通过未做cdn的子域名来推算主站IP,因为大多时候子站和主站位于同一个C段或者同一台服务器内,这时候就可以通过 查询子域名对应的IP来辅助查找网站真实的IP。、

c) 利用网站漏洞

目的是让目标服务器主动来连接我们,从而知道其真实的IP,可用技术比如xss盲打,命令执行反弹shell,SSRF等。

d) 服务器合法服务主动连接本地

在登录目标网站后,使用目标网站的邮件订阅服务,或其他能够主动发送信息给我们的服务,等待目标网站发送给我们订阅的邮件,查看邮件源码查找服务器的真实IP。

e) 使用国外主机解析域名

由于国内cdn厂商制作了国内线路,没有做国外的cdn,所以使用国外的主机访问目标网站,得到的是真实IP,那么对域名进行解析就可以获得真实IP。

f) 目标敏感文件泄露

目标服务器上有一些敏感文件,访问到可以看到目标主机的IP,如phpinfo之类的探针

g) 获取网站管理的cdn账号密码

在知道了目标网站用的哪一家的cnd后,如果获取了cdn平台的账号密码,那么就可以登录cdn平台管理cdn资源,同时可以看到真实IP,但是不是很现实。

附加一篇别人的博客总结,关于cdn绕过寻找真实IP的方法总结

0x09 分目录站点,分端口站点研究

分目录站点:

www.xxx.com

www.xxx.com/bbs

www.xxx.com/old

实战意义:

网站可能有多个cms或框架,那么对于渗透而言,可以渗透的目标就是多个(一个cms为一个目标,取得一个webshell就可以继续入侵目标主机),使用appscan或者搜索引擎来进行目录发现。

分端口站点:

www.xxx.com

www.xxx.com:8080

www.xxx.com:8888

实战意义:

网站可能有多个开放了http或者https的端口,每个端口对应不同的web服务,可以使用nmap来进行端口发现,然后浏览器尝试访问。

0x10 分域名站点及手机站点分析

分域名站点:

www.xxx.com

bbs.xxx.com

news.xxx.com

实战意义:

分域名与主站可能同服务器或者同网段,对于域名渗透可以直接和主站进行联系。

思路:

字典爆破 submainbrute(子域名枚举,需要一个字典) layer

搜索引擎 site:主站

手机端:

以前:wap.baidu.com

现在:m.baidu.com

1.不同主站的移动框架程序(与主站是两个站点)

2.直接调用主站的程序(一套程序,直接入侵主站)

0x11 目标后台探测

a) 什么是后台?

后台是网站的管理后台,一般用于管理网站的内容和数据。

b) 尝试常用的后台

一般默认和常用后台

/admin/

/login/

/system/

/manage/

/guanli/

等等

注:一般后台目录后门还要文件名,如下:

/admin/login.php

/admin/admin_login.php

/admin/adminlogin.php

等等,但是后台具体的路径怎样名命,取决于管理员

c) robots.txt

robots.txt是搜索引擎的蜘蛛指引文件,定义了允许和禁止被搜索引擎收录的内容。

主站/console/,跳转到登录后台

d)工具扫描

扫描:一般使用字典,字典中有很多目录和文件名,按照请求返回是否成功检测网站存在的目录

工具如:御剑后台扫描

e) 爬行

工具:awvs,inteliTamper

原理:在目标网站上模拟用户手动点击存在的站内连接,对请求响应做分析,得到网站的结构,然后找后台登录入口,如果后台链接存在在网页中,那么就可以通过爬行的方式找到后台入口地址。

f) 通过搜索引擎

google hack

baidu hack

fofa hack

site:站点域名 admin/管理/后台管理/系统/中心/用户名/密码/user/password

网站页面中查找,等等

g) 通过目标站点的上传图片的路径来查找管理后台地址

图片审查元素,如果图片存放目录存放再来后台目录下,所以可以通过查看图片的路径查看后台路径。

如图片路径:/admin/uploadpic/20129440780188.jpg

0x12 物理路径探测

a) 物理路径的作用

很多时候那权限,写shell需要用到物理路径

1.注入点

2.执行sql的地方

b) 探针文件

探针文件(遗留的默认文件)

很多网站搭建时候会有这种包含网站信息的文件,说明等。

说明.txt

手动访问测试一下是否有以下文件

phpinfo.php

info.php

php.php

l.php

等等…

c) 报错获得

从网站的报错信息中获取网站的配置信息

404

动态url加特殊符号(英文引号等),去参数,加单引号’,报错信息中查看路径,推测操作系统

错误的sql语句

d) 后台说明

如果可以登录到目标后台,一般后台首页会有一些说明(cms版本,支持的组件,跟新日期,数据库信息,物理路径,IP地址)

e) IIS高版本特性爆物理路径

IIS7–8.5由于配置存在的问题,只要访问了404的路径,报错信息中会出现物理路径

f) 搜索引擎探测发

warning

error

mysql

数据库

等等…

site:目标站点 报错关键字(warning/error/mysql)

查看搜索结果或者快照

0x13 目标文件目录探测

a) 网站存在的目录和文件,里面存放的脚本和文件等资源,用来提供正常的服务和存放用户信息等。

b) 如何获取目标网站的目录和文件信息

基于字典的扫描:存在目标网站目录文件等资源的路径作为字典,然后多线程请求,探测访问成功的资源(返回值200)。

工具:御剑后台扫描工具

得到目录和文件信息有什么作用?

1.后台目录——》访问后台进行密码猜解——》爆破

2.上传文件(upload.php)——》尝试绕过前后端验证,上传木马获取webshell

3.备份文件(www.zip 1.zip等) ——》想办法获取——》查看配置或者源码——》查找可以利用的漏洞

4.数据库文件(access 数据库文件 data/data.mdb),如果文件可以下载,下载后用access打开,查找管理员密码——》登录后台查找可以利用漏洞

爬行:

在目标网站页面中的所有链接进行递归访问测试

工具:appscan,burpsuite,dirscan

穷举:

以定义的字符方式,逐个枚举测试

owasp DirBuster

0x14 目标网站弱点功能探测

会员登录:

利用:

1.探测目标用户名

有些登录会提示账号不正确,利用此提示的到其用户名

2.注册登录,找到上传之类敏感功能

注册后登录,找到头像之类的上传功能,尝试突破上传,直接拿到shell权限

资料下载

下载url的两种形式

A:url下载文件路径

B:url?参数=下载路径

下载连接如果以这种方式,我们相当于有了一个任意文件下载漏洞,将下载路径变成我们访问到的网站脚本路径或者配置文件来查看更多信息

robots.txt利用:

网站/robots.txt查看有无敏感可以利用的信息

新闻链接:

查看新闻,看新闻中有无发布人,发布人一般就是站点管理员用户

site:站点 发布人搜索是否其他用户

看是否有注入

后台:

得到后台路径访问

1.弱口令(admin/admin admin/123456 123456/123456 admin/admin 888/666 或者空口令),。

2.post注入

3.看后台路径的名命名称,是否和域名有关联,是否和管理员的名字有关联,尝试社工管理员账号。社工需要好的社工库。

例如:目标站点www.test.com/ 那么后台有可能是www.test.com/test_admin

4.爆破 需要一个好的字典。

0x15 针对管理员的信息收集

注册邮箱:复制目标网站域名到 爱站,站长之家的一些在线工具进行查询,综合查询查看邮箱是个人邮箱还是企业邮箱,如果是个人邮箱(比如qq邮箱,可以社工库查询历史密码,有可能是后台管理员密码)

whois查询:

在爱站中查询whois信息

网站联系方式:在网站找联系我们,找联系人邮箱,电话等。

姓名:

1.查注册邮箱,有可能会显示

2.从网站的联系方式查看联系电话

收集到的信息的作用:

1.收集这些信息使用社工工具生成社工字典

2.找后台,后台路径和管理员名称等信息对应,将字典加入目录爆破工具来测试

zhangsan_admin/

zsadmin/

ZS_admin/

zs_admin.php