信息安全技术

密码技术

历史:古典的数据安全---近代的机械密码--现代的密钥保密算法不保密--公钥的密钥分发和管理

科克霍夫Kerckhoff原则:算法公开,密钥保密

保密通信模型

明文,密文,加密,解密,密钥

对称密码算法:

加密密钥和解密密钥相同。

算法有DES、3DES、AES、IDEA、RC5、MARS、Twofish、AES

高效,适合加密大量数据。缺点是交换密钥及管理复杂

简单的说就是一个钥匙开同一个锁,但是这个钥匙不被偷,不被肥皂泥巴等复刻比较难管理

非对称密码算法(公钥密码):

加解密密钥不相同。---原自数学难题

算法:RSA、ECC、EIGamal

密钥传递、密钥管理简单,数字签名。缺点事计算复杂耗用资源大

简单的说就是加密两次,一次公开的大钥匙,一个隐藏的只有自己有的小钥匙。

哈希函数

用于完整性校验

算法:MD5、SHA-1、SHA-256/383/512

单向性,定长输出,抗碰撞性

消息鉴别码MAC

确定有北邮被修改,是不是真是的发送方

用于消息认证、完整性校验、抗重放攻击

MAC=Fmac{M,Key},Fmac是鉴别码函数

HMAC用哈希函数通过共享Key对M生成数据块

数字签名

用于身份鉴别,不可抵赖、消息完整性

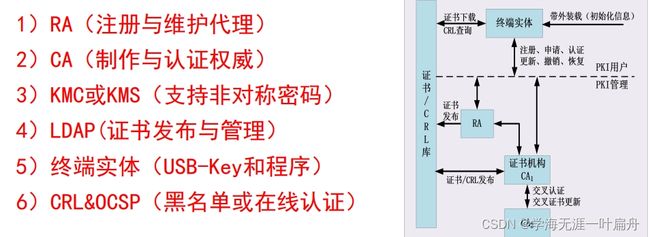

PKI/CA应用

PKI( Public Key Infrastructure )指的是公钥基础设施。 CA ( Certificate Authority )指的是认证中心

服务端证书:SSL证书、TLS证书

客户端证书:USB Key证书、电子邮件加密证书

数字证书:代码签名证书,用于两段连接中运行的代码。经证书权威机构CA签名,包含密钥和其他信息的电子文件。

文档签名证书:PDF/OFD版式文件,如电子合同,电子发票

证书标准:国际标准X.509

生命周期包括:申请,制作,生成,存储,发布,传输,调用,冻结,更新,及证书废止

PKI体系对象-六类实体:RA,CA,KMS,LDAP,终端实体,CRL

区块链技术

分布式数据存储、数据传输、共识机制、密码技术

去中心化、开放性、自治性、不可篡改、匿名性

身份鉴别

标识

实体身份的唯一性表达

鉴别

身份合法性判定

标识和鉴别有什么用?

访问控制,数据源认证,审计追踪支持

鉴别构成:验证者,被验证者,可信赖第三方(你,身份证,公安局)

鉴别类型:单向鉴别,双向鉴别,第三方鉴别

鉴别方式:所知,所有,特征(密码,令牌,指纹)。

可以进行单因素,双因素,多因素认证

所知:

密码长度长一点,组合复杂一点,设置定期更新。

锁定计数器,次数,锁定时间(比如5分钟内输入3次错误锁定10分钟)

随机验证(短信,汉字读取,图片滑块,变形,答题)

密码输入控件(软键盘,随机排列字符)

哈希传输保护

一次性口令OTP

挑战应答机制(你访问,给个随机数,你把随机数给我)

所有:

持续的东西,比如IC卡。

需要满足:复制技术难,复制成本高,具有唯一性,保密性

特征

人的生物特征:指纹,虹膜,视网膜,静脉,语音,签字

原则:最小化、不干扰、长期性、稳定性、保密性

— 错误拒绝率(FRR):因为判断的特征因子- 多

— 错误接受率(FAR):因为判断的特征因子- 少

— 交叉判错率(CER):FRR=FAR的交叉点,CER用来反映系统准确度。

身份鉴别应用协议

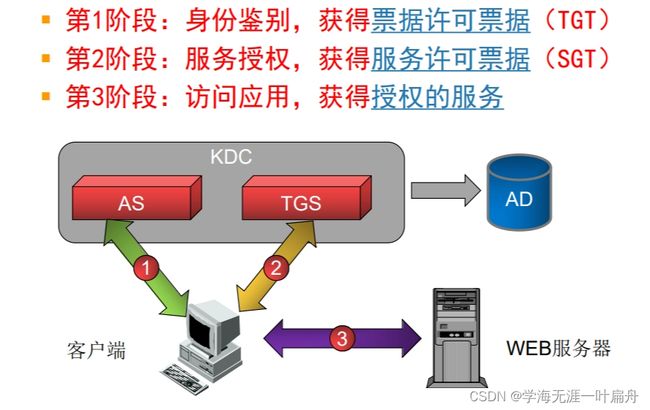

Kerberos协议

客户端和服务器互认

构成:客户端,应用服务器,密钥分发中心KDC,票据许可票据TGT,服务许可票据SGT

KDC分AS和TGS两部分

(认证服务器AS:Authentication Server , 授权服务器TGS:Ticket Granting Server需要时钟同步)

授权过程:鉴别,授权,访问

AAA协议

电信:认证,授权,计费(Authentication、Authorization、Accounting)

安全是AAAA,多个审计Auditing

Radius协议

UDP协议,明文发送,安全性低

TACACS+协议

延时问题,ID=1,思科开发的

Diameter协议

Radius协议的升级

零信任:

是身份鉴别应用,高频率鉴别,细粒度的访问控制,可用性比较低。

适用于业务重要高、具有开放性、访问实时性低、并发访问量小这样的场景。

访问控制

最大限度共享基础上的访问权管理,防止非授权访问,权限控制

作用:安全策略下正常工作、拒绝非法用户非授权访问,拒绝合法用户越权访问

访问模型

模型组成:主体,客体,策略

模型分类:自主访问<强制访问<基于角色访问

自主访问DAC

灵活,安全性不高。

访问控制列表ACL---就是会员制,在会员表里的能访问----用在防火墙

权限控制列表CL-----就是自爆黑卡,黑卡列的店随便消费----用在火车票,工牌,令牌TOKEN

强制访问MAC

主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主题是否可以访问某个客体。

强制的,任何主体都无法变更。用于军事等安全要求高的系统

可以理解为公理,人要吃饭睡觉才能活。

BLP模型---保密模型

不同级别件保密性,密级:绝密,机密,秘密,公开

规则:读规则(高可读低,低不可读高),写规则(低可写高,高不可写低)

核心:高级不向低,授权不向非授权

BIBA模型---完整性模型

多级访问控制模型,保护语音完整。安全级:极为重要,非常重要,重要

规则:向上读,向下写

核心:低不流高,非授权不流授权

可以防止非法篡改破坏,不能保护机密信息泄露

CLARK-WILSON模型---完整性模型

操作前和后,要满足一致性套件

步骤:输入校验、数据处理及LOG、输出校验。

示例:数据库回滚。系统开发,遵守输入安全、处理安全、输出安全。

Chinese Wall模型---混合模型

对于冲突中的客体,主体只能访问其中一个。

解决保密性冲突、完整性冲突、可用性冲突。

基于角色访问RBAC

系统内置多个角色,将权限与角色关联,用户必须成为某个角色才能获得权限。

(皇帝管朝政,皇后管后宫,只有当了皇帝皇后才能管)

RBAC四种类型:0,1,2,3

RBAC0:基本模型,包括用户(U)、角色(R)、会话(S)和权限(P)

RBAC1:包含RBAC 0,加入安全等级或(和)角色继承关系

RBAC2:包含RBAC 0,加入约束(制约)条件。例如,运动员和裁判员。

RBAC3:包含RBAC1、RBAC2。本质上也包括RBAC0。

基于规则访问控制Rule Based Access Contorl

模型类型:功能级访问控制模型,数据集访问控制模型。实际中功能和数据都会访问。