警惕!微信群有人“投毒”,名为“银狐”

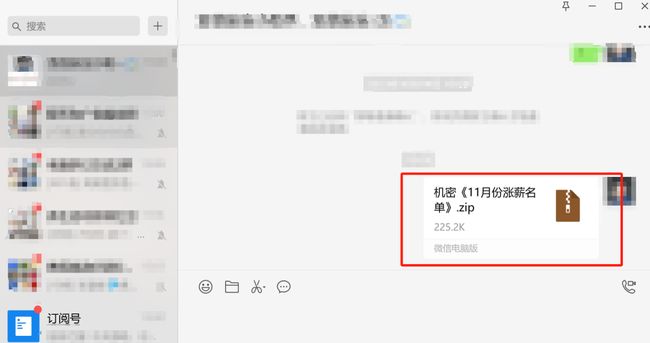

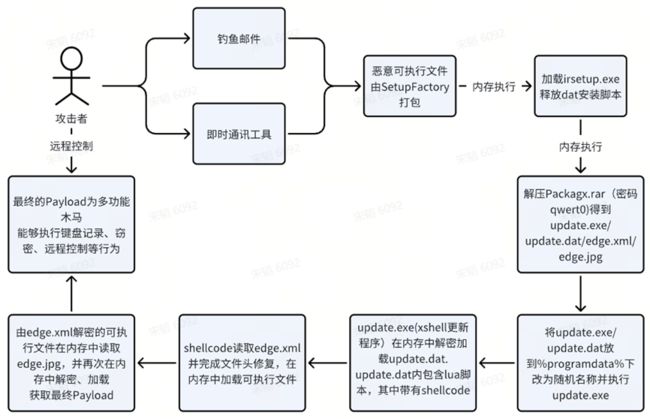

近日,亚信安全捕获一起“银狐”木马团伙利用微信群传播病毒的事件,该黑产团伙经常通过微信\QQ等即时通信工具,或邮件、钓鱼网站等途径传播木马病毒,专门针对金融、教育等企事业单位的管理、财务、销售等从业人员进行攻击,达到窃取隐私的目的。

【微信群等通讯工具“投毒”】

【假冒某编辑器网站“投毒”】

01何为银狐

亚信安全追踪到一种恶意软件,名为“银狐”。2023年银狐病毒来势汹汹,在短短的几个月内,其已经经历了多次迭代更新。攻击者通过社工钓鱼攻击,即时通讯工具投递木马,或者伪装成正常程序安装包,通过搜索引擎推广伪造网站来诱导用户下载安装。其伪装程序通常包括各种常见工具、热点新闻名称、视频文件等,目的是使受害者降低防范意识,执行伪装程序,最终下载远控木马,对受害机进行控制。

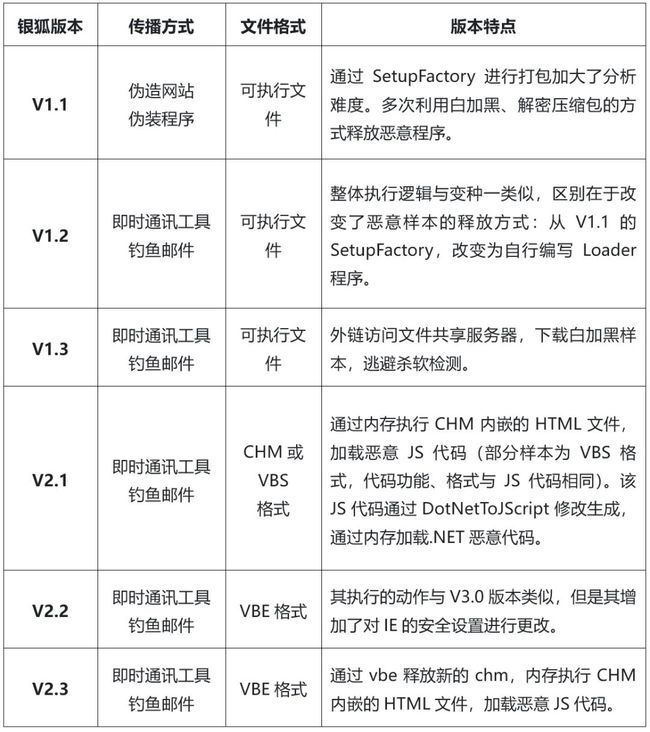

02当代“卷王”,6大版本持续升级

银狐木马是今年最“卷”病毒之一,在不到一年的时间里迭代6大版本,其在攻击方式,攻击组件部署方式,恶意样本投递方式上不断升级、变化,与杀软持续对抗。除此之外,银狐木马还使用白加黑、加密payload、内存加载等免杀手段,逃避杀软检测。

【银狐木马迭代更新的各个版本特点】

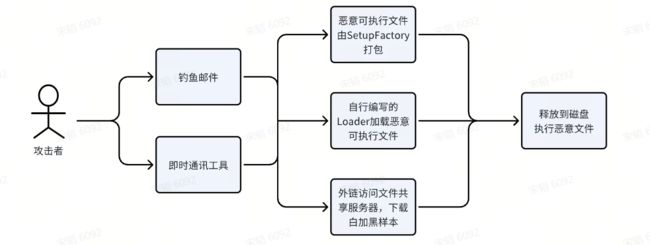

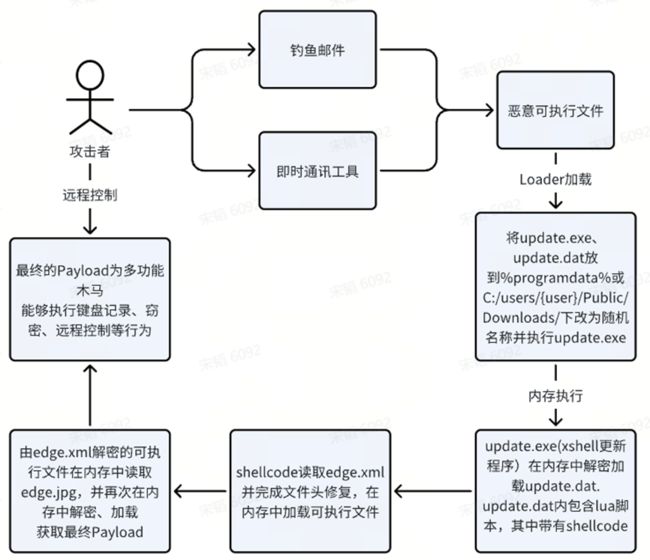

【银狐V1.1-V1.3攻击流程图】

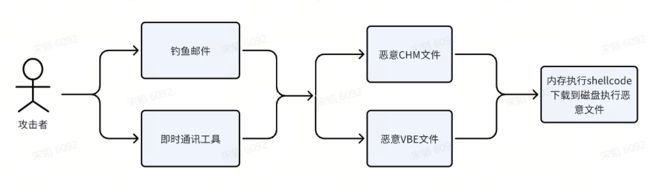

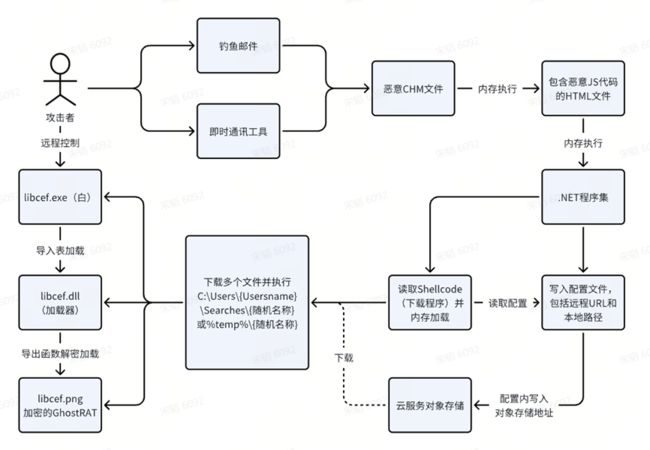

【银狐V2.1-V2.3攻击流程图】

03亚信安全解决方案

这是一个真实的案例,2023年年初,某终端用户的TrustOne监测响应(EDR)模块产生威胁情报告警,提示命中“银狐黑灰产重磅更新,大量基础设置曝光”。收到用户求助时,我们立即展开了对告警的排查工作,并开展了对银狐木马事件的溯源调查。

事前监测

通过TrustOne监测响应(EDR)模块的实时监测和日志分析功能,亚信安全迅速捕捉到银狐木马的活动痕迹,包括其入侵途径,恶意行为等。通过EDR技术的高级分析功能,对银狐木马的特征进行深入研究,以进一步改进我们的防御策略和提高对类似威胁的识别能力。通过持续追踪和严密的调查工作,不断提升对银狐木马等网络威胁的应对能力,为用户提供及时有效的支持。

事中响应与溯源

根据TrustOne监测响应(EDR)模块中威胁情报告警,亚信安全发现发起请求的进程名为"Z9FCv.exe",该进程所在路径为: "C:\Users\Public\Pictures",遂对该文件进行调查。

通过搜索文件事件、并筛选包含"Z9FCv.exe"的文件,追溯到该文件由“D:\搜狗高速下载\pdf安装.exe”创建而来。

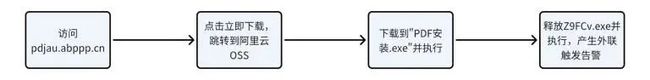

因此,亚信安全专家研判:文件来源可能是通过搜狗浏览器下载,程序可能与PDF阅读器/编辑器相关。为了证实推断,亚信安全专家通过搜索网络事件,并筛选包含".exe"的URL,追溯到如下几条可疑内容。其中15:00:39的事件与上述事件的时间更为吻合,且其URL编码经过解码后为"pdf安装.exe",符合上述提及文件名。

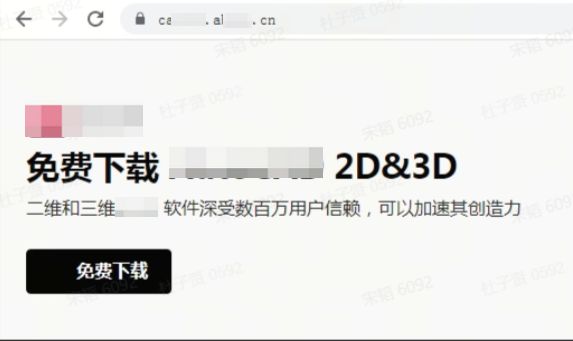

根据以上信息基本可以判断,用户访问到了假冒的PDF编辑器下载站点,下载执行假冒PDF安装文件后感染银狐木马,上述行为的猜测也得到用户的证实。

通过分析关联子域名,亚信安全还发现该黑灰产团队不仅对PDF编辑器痛下毒手,还将目标瞄准飞书、CAD等其他常用软件。

事后总结

受害者通过搜索引擎搜索并下载"PDF编辑器",点击了标注"广告"的链接后跳转到假冒下载站。在站点中下载到伪装的PDF编辑器并执行,导致在内存中释放银狐木马,EDR对银狐木马事件发生告警。

除了EDR外,亚信安全能够有效利用LinkOne、DDEI等多重手段形成联动方案,以应对银狐家族的快速变种。同时,亚信安全专家团队也会持续追踪银狐病毒,不断提高对银狐病毒的分析及检测能力。

04各版本深度分析

银狐V1.1

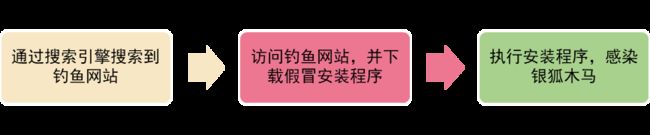

银狐木马1.1版本主要是通过网站下载传播,受害者通过搜索引擎搜索到钓鱼网站,并下载和执行了伪装的安装程序包,从而在内存释放银狐木马。通过SetupFactory进行打包,加大了分析难度。执行过程中,多次利用白加黑、解密压缩包的方式释放恶意程序,而这些压缩包均带有密码。有的密码来自内存释放的脚本中的编码,有的密码则是“白文件”中硬编码的解压密码。此外,该程序经过精心编写,早期释放看似是图片的程序,实则利用图片尾部的Overlay,在最后阶段被用来加载Shellcode。

【银狐V1.1版本攻击流程】

银狐V1.2

银狐V1.2版本同样为可执行文件格式,其通过钓鱼邮件、通讯工具等方式进行传播。V1.2版本整体执行逻辑与V1.1类似,区别在于改变了恶意样本的释放方式,从SetupFactory打包改变为自行编写Loader程序。其余行为未发生变化。

【银狐V1.2版本攻击流程】

银狐V2.1

银狐V2.1版本为CHM格式或VBS格式。CHM是微软推出的基于HTML的帮助文件系统,被 IE 浏览器支持的JavaScript, VBScript, ActiveX等,CHM同样支持。运行CHM后,通过内存执行CHM内嵌的HTML文件,加载恶意JS代码(部分样本为VBS格式,代码功能、格式与JS代码相同)。该JS代码通过DotNetToJScript修改生成,通过内存加载.NET恶意代码。随后,.NET恶意代码通过读取内部字符串写入配置文件,通过调用数组存放的shellcode,访问云服务对象存储(OSS)下载多个文件并执行。

【银狐V2.1版本攻击流程】

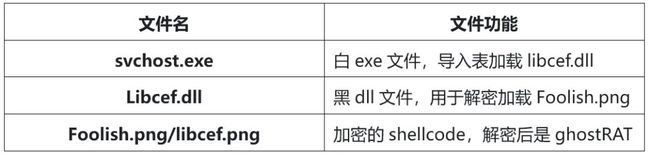

银狐2.2

V2.2版本为.VBE格式,VBE全称是VBScriptEncoded Script,其通过加密VBA代码进行代码保护。2.2版本执行的动作与V2.1版本的VBS脚本实现类似,增加了对IE的安全设置的更改。此外,该版本的后续执行的文件链发生变化,其主要以svchost.exe(白)加载Libcef.dll(黑加载器)解密执行Foolish.png(加密的ghostRAT)为主要攻击链。V4.0版本下载如下多个程序,其中,log.dll/webpage.dll为svchost.exe所需加载的白DLL,而libcef.dll则被替换为病毒的加载器。其用于读取和解密Foolish.png并执行恶意代码,解密后在内存执行GhostRAT多功能木马,该木马具有键盘记录、安全软件检测等行为,并能连接到远程地址接受指令。

05亚信安全提醒

银狐木马自问世以来,一直保持着迭代更新,目前已经发现6代银狐木马,而且近期有持续爆发的趋势,大量的用户被攻击。攻击者通过IM工具进行钓鱼,以及购买搜索引擎关键字,伪装成正常工具软件进行传播。用户被控后,攻击者会通过窃取资料、拉群等方式,进行下一步的诈骗活动。

为了避免被银狐木马感染,相关用户应该保持警惕,并采取一些防护措施。包括保持操作系统和应用程序的更新,使用强密码和双重身份验证,不打开来自陌生人的电子邮件附件或点击可疑链接,到正规网站下载软件以及安装和定期更新安全软件,不随意点击即时通讯工具中传输的压缩包文件或者链接等。