msng病毒分析

这是一个非常古老的文件夹病毒,使用XP系统的文件夹图标,采用VB语言开发,使用了一种自定义的壳来保护,会打开网址http://www.OpenClose.ir,通过软盘、U盘和共享目录进行传播,会在U盘所有的目录下生成自身的副本,根据目录名来生成不同的文件名。有一定的对抗杀软的能力。

样本的基本信息

MD5: 7b4983962fe9d740d6ec5fb153a0525f

SHA1: 114d4cdfb3f0e73eabc449d0877f36a683defff4

SHA256: f05c0989b3f10e921a6acc9c8b5d781bc4818b070cf4729bd422e673a5e6dd19

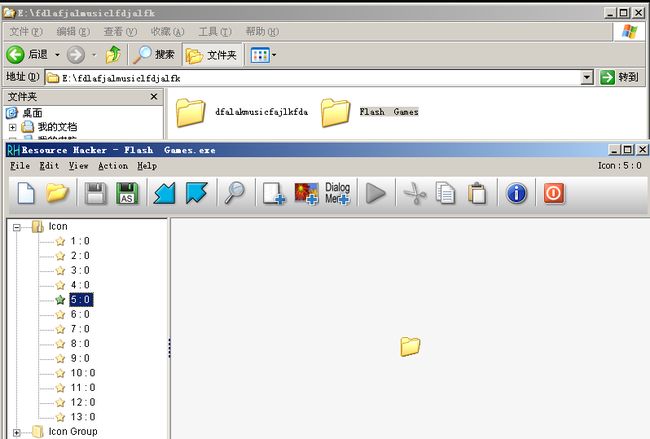

样本使用xp系统的文件夹图标。使用了一种变形的壳进行保护。

# 脱壳过程

vb程序的入口点一般为一条push命令,这里实际上压入的是一个指针,指向的是VBHeader结构体,然后就是call指令调用MSVBVM60.dll中的ThunRTMain。这两条指令的目的是调用ThunRTMain函数初始化各种变量。

我们首先找到MSVBVM60.dll中的ThunRTMain的地址,下断点,看它的返回地址。

用IDA打开系统内C:\WINDOWS\system32\msvbvm60.dll,发现ThunRTMain的导出地址为

0x733935A4。

,用OD将msng.exe的样本跑起来,在733935A4处下断点。断下之后,看栈中的返回地址,如下图所示,返回地址为00401A5A,这个地址-10就是程序的入口点,0x401a50。

重新用OD跑样本,在0x401a50处下硬件执行断点,F9继下之后,使用Ollydump插件脱壳即可。

0012FFBC 00401A5A 返回到 1.00401A5A 来自 1.00401A4A

0012FFC0 00401AEC 1.00401AEC

0012FFC4 7C817077 返回到 kernel32.7C817077

病毒行为

结合VB Decompiler Pro的结果,使用IDA和od对病毒进行分析。

感染系统的过程

将自己拷贝到C:\windows\system32\msng.exe,并在注册表表中添加开机启动项 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\msng="C:\WINDOWS\system32\msng.exe"。

将C:\WINDOWS\system32\Rundll32.exe拷贝为C:\WINDOWS\system32\rundII32.exe,

将自身拷贝为C:\WINDOWS\system32\Rundll32.exe。

启动C:\WINDOWS\system32\Rundll32.exe fuckystart

隐藏文件后缀名,设置注册表HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\HideFileExt=0。

传播方式

若当前进程名为rundll32,参数为fuckystart的话,读取注册表 HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\LanmanServer\Shares 遍历共享目录,感染共享目录。

寻找窗口名为3.5 Floppy (A:),3.5 Floppy (B:),Copying...的窗口,感染中对应的驱动器。

不断获取当前活动窗口的标题,找到下面这样的窗口,使用SendMessage(hWnd, WM_CLOSE, 0, 0)的方式来关闭窗口,应该是为了对抗杀软。

*task*manager*

system configuration utility

*anti*

*kill*

*virus*

*worm*

*remover*

遍历USB驱动器,在每个目录下创建自身的副本,文件名是根据目录名随机生成的,如下所示。

目录名*mp3*,会生成如下形式的文件

Ebi

Kamran & Homan

Omid

Scooter

Britney Spears

目录名*show*

Mansour

Black Cats

Andy

The Boys

Britney Spears

目录*game*

New Game

War Craft

Mario

Super Snake

Chess Master

目录*picture*

New Pictures

Angelina Jolie

Hot

Priceless

Funny

目录名*music*

Soft

Rock

Blues

Classic

Jaz

目录*video*

my videos

Private

Home

2007.04.30

hot

目录名*document*

my docs

home work

Final

New Docs

Clips

若没有匹配到上面的模式的话,使用下面的文件名

Video

Clips

Documents

My Documents

New Folder

Angelina Jolie

WallPapers

MP3

Show

New

HOT

Fun

Games

Flash Games

Favorites

使用系统默认浏览器打开 http://www.OpenClose.ir。目前该域名已经不能访问了。

在文件 C:\~0002ftd.tmp中保存病毒的起始目录,然后将其删除。

IOC

hash

MD5: 7b4983962fe9d740d6ec5fb153a0525f

SHA1: 114d4cdfb3f0e73eabc449d0877f36a683defff4

SHA256: f05c0989b3f10e921a6acc9c8b5d781bc4818b070cf4729bd422e673a5e6dd19

file

C:\windows\system32\msng.exe

C:\WINDOWS\system32\Rundll32.exe

C:\WINDOWS\system32\rundII32.exe

C:\~0002ftd.tmp

U盘

会在U盘第个目录下生成一个副本,会根据当前目录名随机生成一个文件名,如下所示,当U盘中有以下文件时就要 小心了

*mp3*

Ebi

Kamran & Homan

Omid

Scooter

Britney Spears

*show*

Mansour

Black Cats

Andy

The Boys

Britney Spears

*game*

New Game

War Craft

Mario

Super Snake

Chess Master

*picture*

New Pictures

Angelina Jolie

Hot

Priceless

Funny

*music*

Soft

Rock

Blues

Classic

Jaz

*video*

my videos

Private

Home

2007.04.30

hot

*document*

my docs

home work

Final

New Docs

Clips

Video

Clips

Documents

My Documents

New Folder

Angelina Jolie

WallPapers

MP3

Show

New

HOT

Fun

Games

Flash Games

Favorites

注册表

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\msng="C:\WINDOWS\system32\msng.exe

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\HideFileExt=0

总结

通过分析这个病毒,对VB病毒的逆向有了一定的学习。

参考资料

-

[原创]VB6反编译详解(一)-软件逆向-看雪-安全社区|安全招聘|kanxue.com

-

Visual Basic程序的逆向分析 - 『脱壳破解区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn

-

VB快速逆向法-软件逆向-看雪-安全社区|安全招聘|kanxue.com

-

VB常用API (notion.site)

-

msng.exe的VB程序分析_openclose.ir-CSDN博客

-

小甲鱼 OllyDbg 教程系列 (七) :VB 程序逆向分析_ollydbg vb rtcp-CSDN博客

-

Visual Basic 6.0_哔哩哔哩_bilibili

-

【精选】两 API 三步最简实现 VB6 输出到CMD控制台显示 (含获取输入),真输出至 CMD 窗口,非 AllocConsole 模式_vb 控制台输出-CSDN博客

-

VB与API (office-cn.net)

-

小甲鱼 OllyDbg 教程系列 (七) :VB 程序逆向分析_「已注销」的博客-CSDN博客Dir function (Visual Basic for Applications) | Microsoft Learn

-

VB函数——逆向分析备查-CSDN博客

-

VB逆向函数详解2 - 完美视界 - 博客园 (cnblogs.com)