CS服务器搭建和利用CS钓鱼

Cobalt Strike

1.1 CS是什么?

Cobalt Strike 一款以由美国redteam团队,研 发出来的一款以Metasploit为基础的GUI框架 式渗透测试工具。它是一款基于java的渗透测试神器,常被业界人称为CS,也被戏称为“线上多人运动平台”Cobalt Strike集成了端口转发、扫描多模式端口ListenerWindows exe程序生成、 Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。

1.2 CS 为啥被叫做多人运动平台

CS使用了C/S架构,它分为客户端和服务端,服务端只要一个,客户端可有多个,多人连接服务端后可协同测试,与其他人分享shell。

C/S架构,服务器-客户机即Client- Server(C/S)结构。C/S结构通常采取两层结构。 服务器负责数据的管理,客户机负责完成与用户的交互任务。当然他的前提就是知晓了IP和密码。

1.3 搭建服务器

下载链接:https://www.123pan.com/s/PZQyVv-PN9Ih.html提取码:jNqB

1.在kali中解压压缩包并且将压缩包单独放入一个文件

2.进入CS目录,并且给予相关权限

进入管理员用户: sudo su

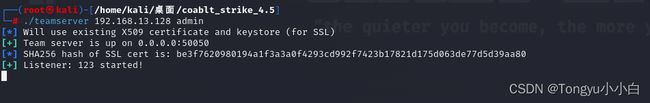

输入文件目录:cd /home/kali/桌面/coablt_strike_4.5/

设置可读可写权限:chmod 777 *

3.运行CS文件,设置服务器IP,密码

查询kali IP地址:ifconfig

设置服务器IP 密码:./teamserver +kali ip +链接密码

4.linux中运行CS的cobalstrike

新建一个终端窗口进入CS目录,输入./cobalstrike

5.IP为服务器(kali)的IP

端口号 在CS启动的时候可以看见端口号

用户名 为登录之后给别人看的名字,可以瞎写

密码 为之前设置的密码

点击连接,登录成功后如图:

1.4 生成克隆钓鱼网站

点击左上方CobaltStrike选项——>在下拉框中选择“监听器”

在弹出的窗口选择添加

弹出的窗口设置名字回连地址

名字随便

回连地址:kali IP

http端口(上线):最好进行修改

点击“攻击”选项,选择“web钓鱼”>” 克隆网站“

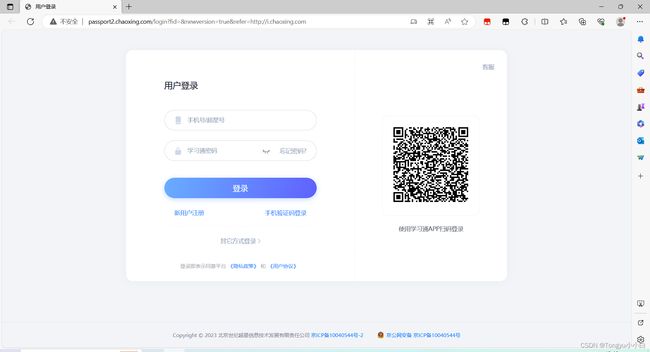

设置克隆URL(这里以“超星学习通“登录页面为例)

勾选“在克隆站点上启用键盘记录“

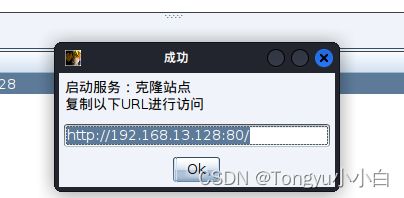

点击克隆后得到以下界面

复制访问该网站

附原网站:用户登录 (chaoxing.com)

在钓鱼网站上输入账户和密码

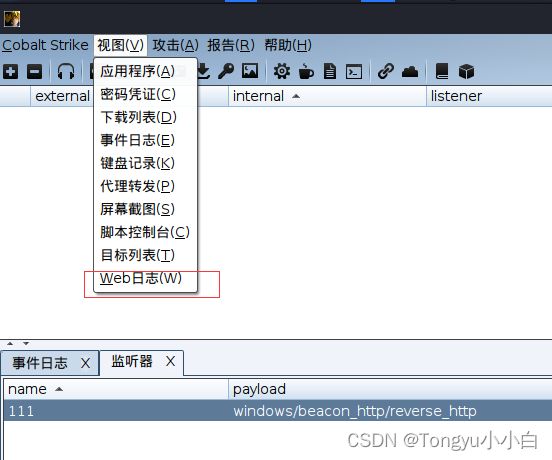

在CS找到“视图”选项卡下的“web日志“

可以看到刚刚在网页输入的账号和密码

1.5 生成木马,并且进行后渗透操作

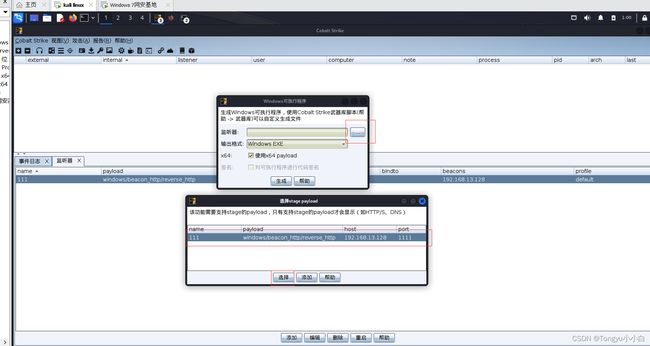

1. 点击“攻击”选项卡里的“生成后门”>“windows可执行程序”

2. 选择监听器,并且勾选下面的使用64 payload

3. 点击生成

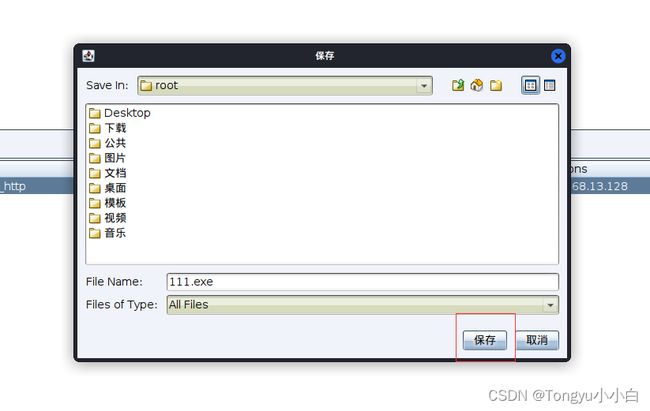

4. 选择保存位置

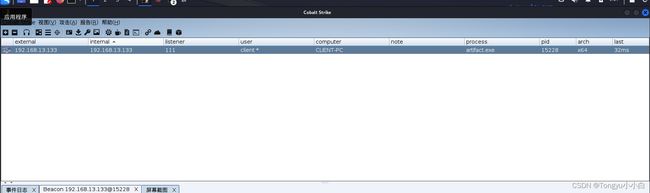

将生成的木马拖到靶机中,可以自己新建一个windows虚拟机(基础使用没有免杀,记得关杀毒),放入之后,双击木马,然后CS就会显示上线了

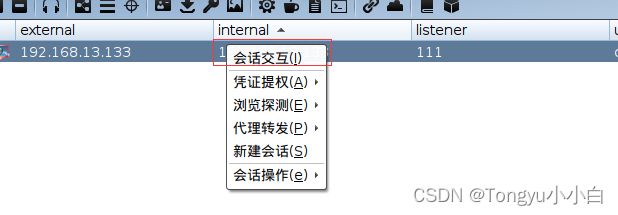

右键点击上线的靶机,选择会话交互,进入命令模式

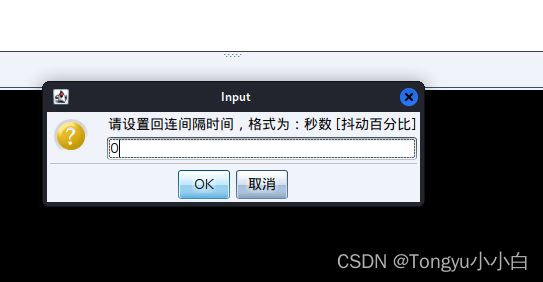

右键点击上线的靶机,将会话操作中的回连间隔改为0

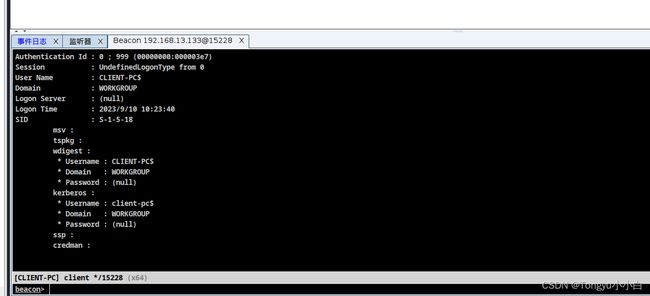

右键点击凭证提权——>抓取明文密码,获取靶机的用户名和密码,之后可进行远程桌面连接

执行系统命令

desktop #远程VNC(虚拟网络控制台)

sleep x #设置睡眠延迟时间

pwd #当前目录位置

ls #列出当前目录下的文件

screenshot #屏幕截图

shell whoami #当前登录到系统的用户名称

点击工具栏的屏幕截图按钮,可以查看执行screenshot截图命令后截取的靶机的图片