插件预热 | 且看安全小白如何轻松利用Goby插件快速上分

0×01 前言

各位师傅们好,首先强调一遍我可没做坏事,我只是想学技术,我有什么坏心思呢

回到正题,作为一个初学者,我想和大家分享一下我是如何利用 Goby 进行刷分的经历。大家都知道,刚开始学习的时候,通常会选择挖掘 src 来锻炼自己的实战能力,我也不例外,紧随前辈们的步伐。

某个平凡的周二,我正在埋头苦干信息收集,突然一位不愿透露姓名的肖师傅走了过来。他看了一眼我的工作,摇摇头,叹口气说:“就凭你这速度,怕是不行啊。别人早就把分刷完了。来,给你看个好东西,我新开发的Goby插件-Foradar。”他把我带到他的电脑面前,自豪地说:“这个插件可以自动搜集互联网资产进行打点扫描,能让你事半功倍!不过强调一遍哈,我可是申请了内部 Foradar 和 fofa 企业版的测试账号,你可得小心使用。”

好家伙,竟然藏着掖着,赶快让我试用试用,话不多说上号!(我才不管那么多,直接薅哈哈哈)

0x02 功能使用

接下来看我是如何使用Foradar插件进行刷分的(嘿嘿嘿嘿白嫖就是香)

1、开扫准备:

首先Foradar插件需要登录才能进行体验,感谢肖师傅提供的账号,让我一把梭!

2、资产导入:

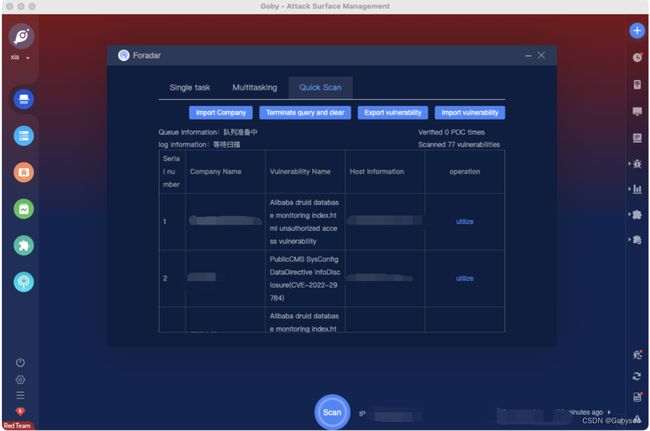

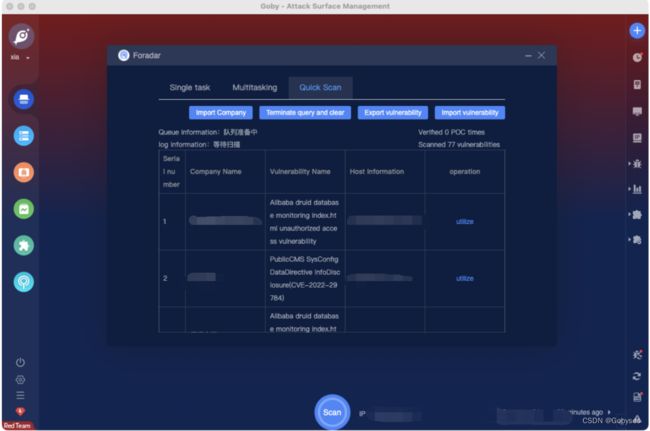

我将src的一部分资产进行整理,通过Foradar的多任务扫描功能,同时导入多个目标进行查询,查询完后一键导入Goby进行漏洞扫描,之后就等着Goby出洞啦!没想到这么容易操作,简直太太太节约时间了,利用这个时间去找小姐姐聊技术去。

由于我的乱点,我又发现了一个单扫功能,我想如果在其他实战中遇到指定性的资产,就可以进行单个扫描。没想到还可以根据资产的高、中、低可信度进行筛选查询,肖师傅真是把我们的需求拿捏的死死的,一个字绝!

3、完成:

经过了几天的扫描,我满怀着激动的心颤抖的手打开了Goby界面,看到界面利用!利用!利用的字眼,心落下来了。接下来我只要像个猴子一样点鼠标就行了哈哈哈哈哈哈哈。

4、整体展示:

接下来通过完整视频来看看利用Goby插件实现快速扫描,坐着收洞的效果吧!注:懒得裁剪视频了就只录制了一个目标展示视频。

公众号展示

0x03 成果

本来我对这个尝试并没有抱太大的期望,毕竟并没有投入太多精力,只是轻松地点击了几下鼠标。然而,出乎我的意料,效果还不错(悄悄告诉大家,我进行了对1600个目标的扫描,发现了77个有结果的目标,其中31个居然可以直接利用)

对于这个结果,不禁让我感叹,太强了!实在是太强了!能够轻松获取shell,确实让我感受到了漏洞挖掘带来的快感,但同时也不可否认地揭示了我们的网络防御体系可能存在一些薄弱之处,这令我深感担忧。在沉浸于这个工具所带来便利的同时,我们必须深刻认识到维护网络安全的重要性,以有效防范潜在的风险和威胁。

牛逼,直接反弹shell拿下:

下一步就是提交报告啦,人生第一份src报告已通过!(记录一下,再接再厉图片):

0x04 插件由来

插件如此好用,自然要去向一位不愿意透露姓名的肖师傅请教学习一番(渴望知识的力量)。

肖师傅深思熟虑地说:“之前收到了不少师傅的反馈,实战下扫描大量资产速度慢、卡,而且成果效果不尽如人意。我们就在思考,从哪些方面进行改进呢?信息收集?漏洞扫描?漏洞验证?总的来说,我们追求的效果就是要又快又准又狠。”

我疯狂点头,深有感触地表示同感,因为我也遇到 Goby 的大资产扫描确实太慢的问题。

肖师傅继续分享:“因此,我集成了 Foradar 和 fofa 的功能。Foradar 接口的调用可以帮我们节省大量信息收集时间,快速定位企业资产(IP,域名,端口);而 fofa 接口的调用则使我们可以开启快速扫描模式。之前若不调用 fofa 接口,就得直接依赖 Goby 本地数据库进行资产扫描,时间成本大大增加。现在通过 fofa 元数据,我们可以直接进行漏洞扫描。为了实现丝滑的效果,我主要利用了两个接口:

goby.debugPoc 判断目标是否存在漏洞,并返回验证的交互数据包以及验证结果;

goby.openExp 打开对应Exp的验证界面;

这两个接口的组合,成就了fordar这款插件的强大。我两眼崇拜的看着肖师傅,给他点赞,如果我也能像肖师傅那样,简直就是太酷啦!

全体起立,为肖师傅鼓掌

0x05 总结

没想到我这个小白,借用了这个神器第一次尝试居然取得了出乎意料的效果,果然技术才是第一生产力呀!再次感谢肖师傅的慷慨分享,话不多说了,学技术去了。如果各位师傅们能够借助这三大神器,也可以像我一样坐等收洞了。顺便透露一下,肖师傅说下个版本将为大家准备一些福利。

Goby 欢迎表哥/表姐们加入我们的社区大家庭,一起交流技术、生活趣事、奇闻八卦,结交无数白帽好友。

也欢迎投稿到 Goby(Goby 介绍/扫描/口令爆破/漏洞利用/插件开发/ PoC 编写/ IP 库使用场景/ Webshell /漏洞分析 等文章均可),审核通过后可奖励 Goby 红队版,快来加入微信群体验吧~~~

文章来自Goby团队,转载请注明出处。

微信群:公众号发暗号“加群”,参与积分商城、抽奖等众多有趣的活动

获取版本:https://gobysec.net/sale