网络运维与网络安全 学习笔记2023.11.20

今日目标

交换网路径选择、Eth-Trunk原理、动态Eth-Trunk配置

Eth-Trunk案例实践、MUX VLAN原理、MUX VLAN配置

交换网路径选择

STP的作用

在交换网络中提供冗余/备份路径

提供冗余路径的同时,防止环路的产生

影响同网段的终端设备之间的数据转发路径

交换网路径选择

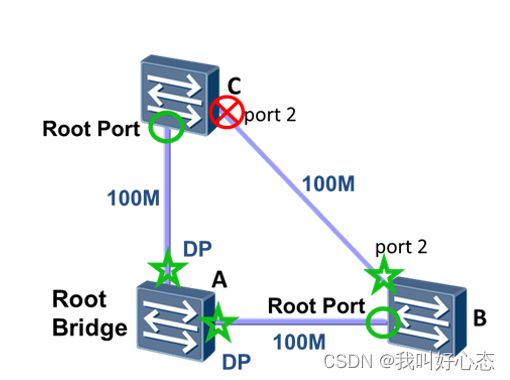

STP/RSTP/MSTP通过选择交换机角色、端口角色,从而确定端口的状态

同网段设备的通信数据,只能沿着处于“转发状态”的端口进行转发

SWA是根交换机,决定了不同链路的状态

SWB与SWC之间的通信,只能通过SWA

STP选路案例

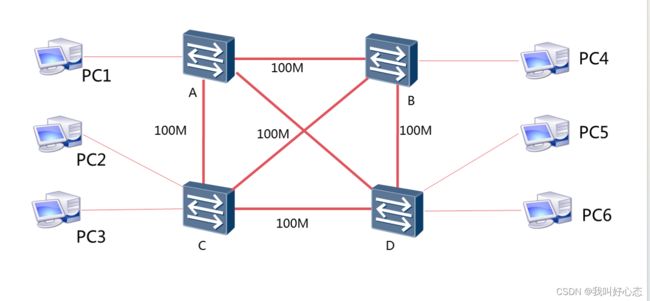

需求描述

PC1和PC6属于VLAN16,网段为192.168.16.0/24

PC2和PC5属于VLAN25,网段为192.168.25.0/24

PC3和PC4属于VLAN34,网段为192.168.34.0/24

确保同网段的设备之间,通信路径都是最优的

配置步骤

①配置PC1/2/3/4/5/6的IP地址

②在A/B/C/D上配置基本信息

创建VLAN16、25、34,确保每个交换机的VLAN相同

配置交换机之间的链路为Trunk,并允许所有的VLAN通过

配置交换机与PC之间的链路为Access,并加入到正确的VLAN

③配置MSTP(A/B/C/D配置相同)

stp mode mstp

stp region-configuration

region-name Tedu

instance 16 vlan 16

instance 25 vlan 25

instance 34 vlan 34

active region-configuration

④配置每个实例的根交换机

[A]:stp instance 16 priority 0

[B]:stp instance 34 priority 0

[C]:stp instance 25 priority 0

Eth-Trunk原理

组网中经常遇到的问题

单条链路的带宽无法满足整个园区的流量需求时

如果更换高带宽接口板则会增加维护设备成本;

如果增加链路i则需要分配IP地址,造成地址浪费。

单条链路组网时,如果链路发生故障,则会影响整个区域人员的通信与办公。

链路聚合技术

概述

Eth-Trunk(链路聚合技术)作为一种捆绑技术,可以把多个独立的物理接口绑定在一起,

作为一个大带宽的逻辑接口使用。

好处

增加设备之间的互联带宽

提高设备之间的可靠性

对浏览负载均衡,提高链路利用率

Eth-Trunk链路聚合模式

静态配置模式

动态配置模式-LACP

静态配置模式

当两台设备中至少有一台不支持LACP协议时,可使用手动负载均衡分担模式的Eth-Trunk,增加设备键的带宽及可靠性。

在手工负载分担模式下,加入Eth-Trunk的链路都进行数据转发。

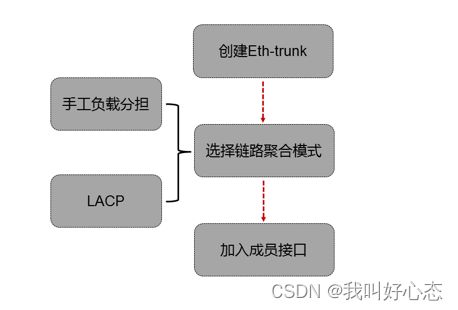

Eth-Trunk接口配置流程

配置静态Eth-Trunk

配置手工负载负担模式的步骤

创建Eth-Trunk

配置Eth-Trunk的工作模式

Eth-Trunk中加入成员接口

interface eht-trunk 1 //创建并进入eth-trunk 1

mode manual load-balance //配置eth-trunk为手动模式

trunkport gi0/0/1 //加入成员端口 gi0/0/1

trunkport gi0/0/2 //加入成员端口 gi0/0/2

port link-type trunk //配置eth-trunk的类型为trunk

port trunk allow-pass vlan all //配置trunk链路允许所有的vlan

quit

display eth-trunk 1 //查看当前设备的eth-trunk 1 的配置

动态 Eth-trunk配置

Eth-Trunk,也称之为链路捆绑或者以太网通道

增加设备之间的互联带宽

增强设备之间的连接的稳定性

提高设备之间的链路的利用率

Eth-Trunk类型

静态,手工指定成员链路

动态,通过LACP自动形成

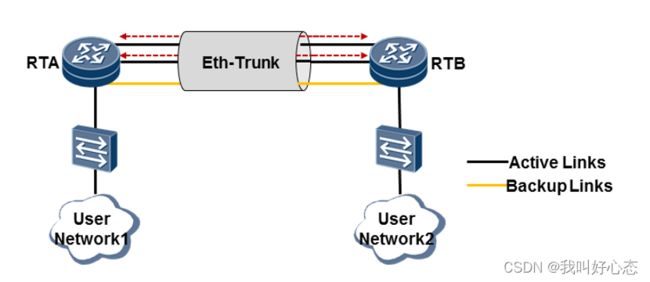

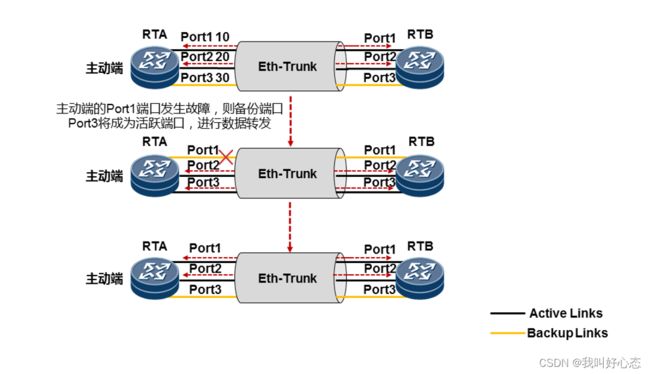

LACP模式

LACP模式也称为M:N模式,其中M条链路处于活动状态转发数据,N条链路处于非活动状态作为备份链路

图中设置的活跃链路数为2,即2条链路处于转发状态,1条链路处于备份状态,不转发数据,只有当活跃的链路出现故障时,备份链路才进行转发。

LACP模式活动链路的选取

LACP模式的抢占机制

配置LACP模式

配置LACP模式的步骤:

创建Eth-Trunk

配置Eth-Trunk的工作模式

Eth-Trunk中加入成员接口

配置LACP模式

interface eth-trunk 1

mode lacp-static //设置工作模式

trunkport gi0/0/1 //成员端口加入到eth-trunk

trunkport gi0/0/2

trunkport gi0/0/3

quit

lacp priority 100 //系统视图下,设置LACP系统优先级

display eth-trunk //验证eth-trunk的配置

Interface eth-trunk 1

max active-linknumber 2 //配置链路最大连接数

lacp preempt enable //配置抢占功能

Eth-Trunk 案例实践

需求描述

PC1和PC3属于VLAN10,网段为192.168.10.0/24

PC2和PC4属于VLAN20,网段为192.168.20.0/24

确保设备之间的互联链路使用最大的互联带宽,并且没有环路发送

确保相同网段的PC可以互通

判断出交换机之间的每个端口的端口角色和状态

①配置SW3

创建VLAN和一个链路聚合端口

SW3:

[SW3]Vlan batch 10 20

[SW3]interface e0/0/1

[SW3-Ethernet0/0/1]port link-type access

[SW3-Ethernet0/0/1]port default vlan 10

[SW3-Ethernet0/0/1]quit

[SW3]interface eth-trunk 1

[SW3-Eth-Trunk1]mode lacp-staic

[SW3-Eth-Trunk1]trunkport e0/0/3

[SW3-Eth-Trunk1]trunkport e0/0/4

[SW3-Eth-Trunk1]port link-type trunk

[SW3-Eth-Trunk1]port trunk allow-pass vlan all

[SW3-Eth-Trunk1]quit

②配置SW4

创建VLAN和一个链路聚合端口

SW4:

[SW4]Vlan batch 10 20

[SW4]interface e0/0/1

[SW4-Ethernet0/0/1]port link-type access

[SW4-Ethernet0/0/1]port default vlan 20

[SW4-Ethernet0/0/1]quit

[SW4]interface eth-trunk 1

[SW4-Eth-Trunk1]mode lacp-static

[SW4-Eth-Trunk1]trunkport e0/0/3

[SW4-Eth-Trunk1]trunkport e0/0/4

[SW4-Eth-Trunk1]port link-type trunk

[SW4-Eth-Trunk1]port trunk allow-pass vlan all

[SW4-Eth-Trunk1]quit

③配置SW5

创建VLAN和一个链路聚合端口

SW5:

[SW5]Vlan batch 10 20

[SW5]interface e0/0/1

[SW5-Ethernet0/0/1]port link-type access

[SW5-Ethernet0/0/1]port default vlan 10

[SW5-Ethernet0/0/1]quit

[SW5]interface eth-trunk 1

[SW5-Eth-Trunk1]mode lacp-static

[SW5-Eth-Trunk1]trunkport e0/0/3

[SW5-Eth-Trunk1]trunkport e0/0/4

[SW5-Eth-Trunk1]port link-type trunk

[SW5-Eth-Trunk1]port trunk allow-pass vlan all

[SW5-Eth-Trunk1]quit

④配置SW6

创建VLAN和一个链路聚合端口

SW6:

[SW6]Vlan batch 10 20

[SW6]interface e0/0/1

[SW6-Ethernet0/0/1]port link-type access

[SW6-Ethernet0/0/1]port default vlan 10

[SW6-Ethernet0/0/1]quit

[SW6]interface eth-trunk 1

[SW6-Eth-Trunk1]mode lacp-static

[SW6-Eth-Trunk1]trunkport e0/0/3

[SW6-Eth-Trunk1]trunkport e0/0/4

[SW6-Eth-Trunk1]port link-type trunk

[SW6-Eth-Trunk1]port trunk allow-pass vlan all

[SW6-Eth-Trunk1]quit

⑤配置SW1

创建VLAN和三个链路聚合端口

SW1:

[SW1]Vlan batch 10 20

[SW1]interface eth-trunk 1

[SW1-Eth-Trunk1]mode lacp-static

[SW1-Eth-Trunk1]trunkport gi0/0/3

[SW1-Eth-Trunk1]trunkport gi0/0/4

[SW1-Eth-Trunk1]port link-type trunk

[SW1-Eth-Trunk1]port trunk allow-pass vlan all

[SW1-Eth-Trunk1]quit

[SW1]interface eth-trunk 2

[SW1-Eth-Trunk2]mode lacp-static

[SW1-Eth-Trunk2]trunkport gi0/0/5

[SW1-Eth-Trunk2]trunkport gi0/0/6

[SW1-Eth-Trunk2]port link-type trunk

[SW1-Eth-Trunk2]port trunk allow-pass vlan all

[SW1-Eth-Trunk2]quit

[SW1]interface eth-trunk 3

[SW1-Eth-Trunk3]mode lacp-static

[SW1-Eth-Trunk3]trunkport gi0/0/7

[SW1-Eth-Trunk3]trunkport gi0/0/8

[SW1-Eth-Trunk3]port link-type trunk

[SW1-Eth-Trunk3]port trunk allow-pass vlan all

[SW1-Eth-Trunk3]quit

⑥配置SW2

创建VLAN和三个链路聚合端口

SW2:

[SW2]Vlan batch 10 20

[SW2]interface eth-trunk 1

[SW2-Eth-Trunk1]mode lacp-static

[SW2-Eth-Trunk1]trunkport gi0/0/3

[SW2-Eth-Trunk1]trunkport gi0/0/4

[SW2-Eth-Trunk1]port link-type trunk

[SW2-Eth-Trunk1]port trunk allow-pass vlan all

[SW2-Eth-Trunk1]quit

[SW2]interface eth-trunk 2

[SW2-Eth-Trunk2]mode lacp-static

[SW2-Eth-Trunk2]trunkport gi0/0/5

[SW2-Eth-Trunk2]trunkport gi0/0/6

[SW2-Eth-Trunk2]port link-type trunk

[SW2-Eth-Trunk2]port trunk allow-pass vlan all

[SW2-Eth-Trunk2]quit

[SW2]interface eth-trunk 3

[SW2-Eth-Trunk3]mode lacp-static

[SW2-Eth-Trunk3]trunkport gi0/0/7

[SW2-Eth-Trunk3]trunkport gi0/0/8

[SW2-Eth-Trunk3]port link-type trunk

[SW2-Eth-Trunk3]port trunk allow-pass vlan all

[SW2-Eth-Trunk3]quit

⑦为所有PC机配置相应的IP地址

⑧测试PC之间的互通性

交换机堆叠与集群

堆叠、集群

堆叠(iStack),将多台支持堆叠特性的交换机通过堆叠线缆连接在一起,从逻辑上虚拟成一台交换设备,作为一个整体参与数据转发。

集群(Ciuster Switch System,CSS),将两台支持集群特性的交换机设备组合在一起,从逻辑上虚拟成一台交换设备。

集群只支持两台设备,一般高端框式交换机支持CSS、盒式设备支持iStack。

通过使用堆叠、集群技术结合链路聚合技术可以简单构建高可靠、无环的园区网络。

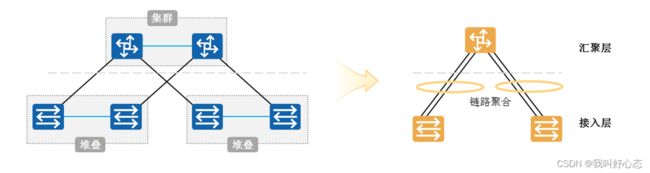

堆叠、集群架构

使用堆叠、集群技术将独立的交换机虚拟化成一台逻辑的交换机,一般接入、汇聚层盒式交换机采用堆叠技术,汇聚、核心层交换机采用集群技术。

在逻辑交换机之间使用链路聚合技术,无需部署STP、VRRP实现高可靠性。

实现高可靠性的同时设备之间的链路可以同时传输流量,链路利用率得以提升。

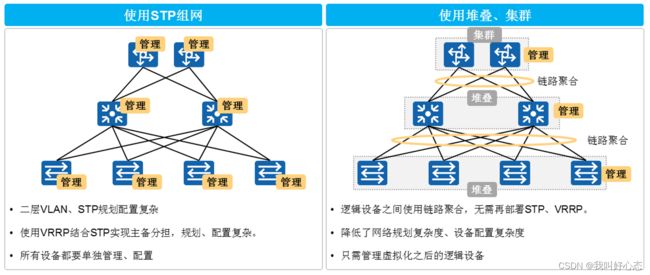

堆叠、集群的优势

使用堆叠、集群可以有效提高资源利用率,获得更高的转发性能、链路带宽。

使用堆叠、集群可以降低网络规划的复杂度,方便网络的管理。

使用堆叠、集群可以大大降低故障导致的业务中断时间

堆叠基本概念

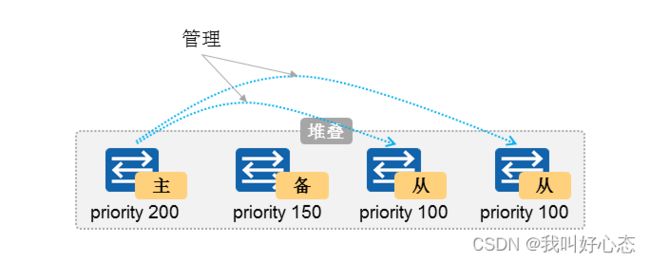

堆叠系统中所有的单台交换机都称为成员交换机,按照功能不同,可以分为三种角色:

主交换机(Master):主交换机负责管理整个堆叠。堆叠系统中只有一台主交换机。

备交换机(Standby):备交换机是主交换机的备份交换机。堆叠系统中只有一台备交换机。

当主交换机故障时,备交换机会接替原主交换机的所有业务。

从交换机(Slave):从交换机用于业务转发,堆叠系统中可以有多台从交换机。

从交换机数量越多,堆叠系统的转发带宽越大。

除主交换机和备交换机外,堆叠中其他所有的成员交换机都是从交换机。

当备交换机不可用时,从交换机承担备交换机的角色。

堆叠优先级:堆叠优先级是成员交换机的一个属性,主要用于角色选举过程中确定成员交换机的角色。

优先级值越大表示优先级越高,优先级越高当选为主交换机的可能性越大。

堆叠ID

堆叠ID,即成员交换机的槽位号(Slot ID),用来标识和管理成员交换机,堆叠中所有成员交换机的堆叠ID都是唯一的。

设备堆叠ID缺省为0。堆叠时由堆叠主交换机对设备的堆叠ID进行管理,当堆叠系统有新成员加入时,如果新成员与已有成员堆叠ID冲突,则堆叠主交换机从0~最大的堆叠ID进行遍历,找到第一个空闲的ID分配给新成员。

在建立堆叠时,建议提前规划好设备的堆叠ID。

堆叠逻辑接口

堆叠逻辑接口:交换机之间用于建立堆叠的逻辑接口,每台交换机支持两个逻辑堆叠端口,分别为stack-ort n/1 和 stack-port n/2,其中n为成员交换机的堆叠ID。

一个逻辑堆叠端口可以绑定多个物理成员端口,用来提高堆叠的可靠性和堆叠带宽。

堆叠成员设备之间,本端设备的逻辑堆叠端口stack-port n/1必须与对端设备的逻辑堆叠端口stack-port m/2相连。

堆叠系统组建过程

堆叠方式

堆叠连接拓扑

主交换机选举

确定出堆叠的连接方式和连接拓扑,完成成员交换机之间的物理连接之后,所有成员交换机上电。

此时,堆叠系统开始进行主交换机的选举。

备交换机选举

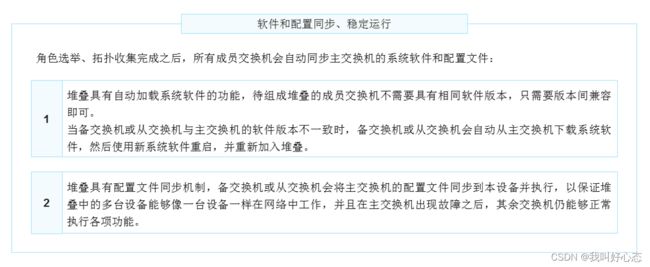

软件、配置同步

堆叠管理与配置文件

堆叠成员退出

堆叠成员退出是指成员交换机从堆叠系统中离开。

根据退出成员交换机角色的不同,对堆叠系统的映像也有所不同:

当主交换机退出,备份交换机升级为主交换机,重新计算堆叠拓扑并同步到其他成员交换机,指定新的备交换机,之后进入稳定运行状态。

当备交换机退出,主交换机重新指定备交换机,重新计算堆叠拓扑并同步到其他成员交换机,之后进入稳定运行状态。

当从交换机退出,主交换机重新计算堆叠拓扑并同步到其他成员交换机,之后进入稳定运行状态。

堆叠成员加入

堆叠成员加入是指向已经稳定运行的堆叠系统添加一台新的交换机:

将未上电的交换机连线加入堆叠之后再上电启动,新加入的交换机会选举为从交换机,堆叠系统中原有主备从角色不变

角色选举结束后,主交换机更新堆叠拓扑信息,同步到其他成员交换机上,并向新加入的交换机分配堆叠ID(新加入的交换机没有配置堆叠ID或者配置的堆叠ID与原堆叠系统的冲突时)。

新加入的交换机更新堆叠ID,并同步主交换机的配置文件和系统软件,之后进入稳定运行的状态。

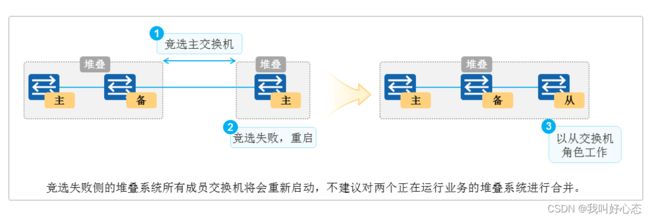

堆叠合并

堆叠合并是指稳定运行的两个堆叠系统合并成一个新的堆叠系统。

例如:已上电的一台交换机并且配置了堆叠(已形成单机堆叠),通过堆叠线缆与已经在运行的堆叠系统连接。

该过程为堆叠合并,与堆叠加入不同。

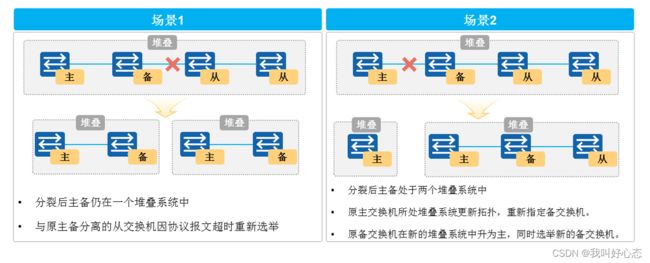

堆叠分裂

堆叠分裂时指稳定运行的堆叠系统中带电移出部分成员交换机,或者堆叠线缆多点故障导致一个堆叠系统变成多个堆叠系统。

堆叠分裂引起的问题

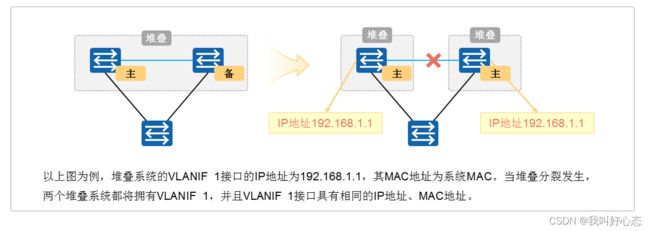

由于堆叠系统中所有成员交换机都使用同一IP地址(VLANIF接口地址)和MAC地址(堆叠系统MAC),一个堆叠系统分裂后,可能产生多个具有相同IP地址和MAC地址的堆叠系统,从而引起网络故障,为此必须进行IP地址和MAC地址的冲突检查。

MAD检测

多主检测MAD(Multi-Active Detection):一种检测和处理堆叠分裂的协议,链路故障导致堆叠系统分裂后,MAD可以实现堆叠分裂的检测、冲突处理和故障恢复,降低堆叠分裂对业务的影响。

MAD检测方式有两种:直连检测方式和代理检测方式。在同一堆叠系统中,两种检测方式互斥,不可以同时配置。

MAD检测-直连检测

直连检测方式是指堆叠成员交换机通过普通线缆直连的专用链路进行多主检测。

在直连检测方式中,堆叠系统正常运行时,不发送MAD报文;

堆叠系统分裂后,分裂后的两台交换机以1秒为周期通过检测链路发送MAD保温进行多主冲突处理。

MAD检测-代理检测

代理检测方式时在堆叠系统Eth-Trunk上启动代理检测,在代理设备上启用MAD检测功能。

此种检测方法要求堆叠系统中所有成员交换机都与代理设备连接,并将这些链路加入到用一个Eth-Trunk内。

与直连检测方式相比,代理检测方式无需占用额外的接口,Eth-Trunk接口可以同时运行MAD代理检测和其他业务。

MAD冲突处理

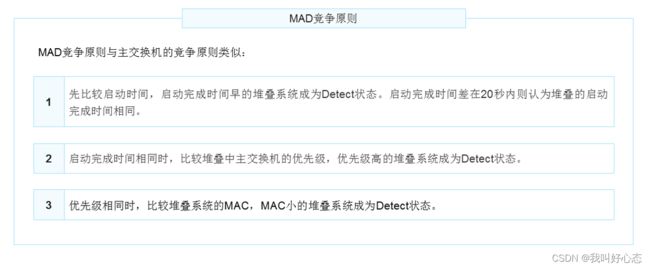

堆叠分裂后,MAD冲突处理机制使用MAD报文进行MAD竞争,竞争结果为堆叠系统处于Detect状态或者Recovery状态:

Detect:竞争成功,堆叠系统将处于正常工作状态。

Recovery:竞争失败,堆叠系统将状态处于禁用状态,关闭除手动配置的保留端口以外的其他所有物理端口。

堆叠主备倒换

如果堆叠系统当前的主交换机不是用户期望的,此时可以通过配置主备倒换实现将堆叠备交换机升为堆叠主交换机。

除了用户通过命令执行的主备倒换之外,主交换机故障重启也会引起主备倒换。

堆叠升级

堆叠升级方式有三种:智能升级、传统升级和平滑升级。

智能升级:堆叠建立或者新的交换机加入堆叠时会自动和主交换机的版本进行同步。

传统升级:和普通设备升级一样,指定下次启动版本,重启整个堆叠系统进行升级,会造成较长时间的业务中断。

平滑升级:将堆叠系统划分成active、backup区域,可以分区域升级,整个堆叠系统的上下行采用备份组网,主、备链路分别处于active、backup区域,可以实现升级时的业务不中断。

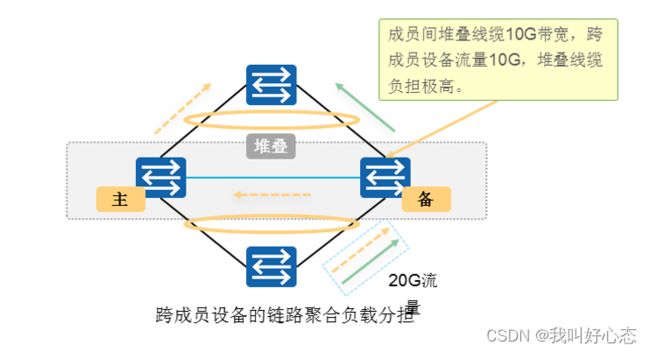

跨设备链路聚合

堆叠支持跨设备链路聚合技术,堆叠后成为逻辑上的一台交换机,支持将Eth-Trunk的成员接口分布在不同的成员交换机上。

当其中一条聚合链路故障或堆叠中某台成员交换机故障时,Eth-Trunk接口通过堆叠线缆将流量重新分布到其他聚合链路上,实现了链路间和设备间的备份,保证了数据流量的可靠传输。

流量本地优先转发

链路聚合的负载分担算法根据流量特征将报文分担在不同的成员链路上,对于跨设备链路聚合极有可能出现报文的出接口和入接口不在同一台成员设备之上的情况,此时堆叠成员之间将会通过堆叠线缆转发流量,这增加了堆叠线缆的流量负担,同时也降低了转发效率。

为保证流量转发效率、降低堆叠线缆带宽负载,设备可以开启流量本地优先转发,从本设备进入的流量优先从本地转发出去,当本设备无出接口或者出接口全部故障,才会从其他成员交换机的接口转发出去。

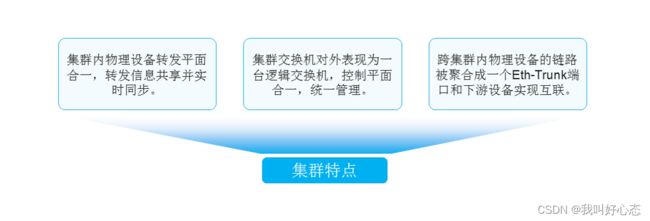

集群介绍

集群交换机系统CSS(Cluster Switch System),又称为集群,是指将两台支持集群特性的交换机设备组合在一起,从逻辑上虚拟成一台交换设备。

CSS与iStack的区别在于,一般框式交换机堆叠成为CSS,盒式交换机成为堆叠,堆叠与集群两者只是叫法和实现有些差异,但是功能时一样的。

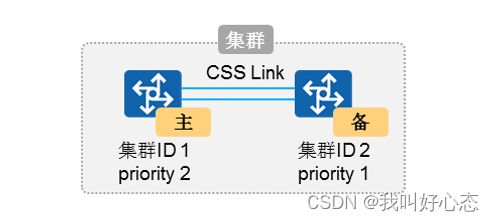

集群的基本概念

集群中的单台交换机称为集群成员交换机,按照功能不同,可以分为两种角色:

主交换机(Master):主交换机,即Master,负责管理整个集群。

备交换机(Standby):备交换机,即Standby,是主交换机的备份交换机。

集群ID:即CSS ID,用来标识成员交换机,集群中成员交换机的集群ID是唯一的。

CSS Link:集群链路,专门用于组件集群,实现主交换机和备交换机之间的数据通信。

集群优先级:即CSS Priority,主要用于角色选举过程中,确定成员交换机的角色。

优先级值越大越优先级越高。

集群控制平面

两台交换机使用集群线缆连接好,分别使能集群功能并完成配置后重启,集群系统会自动建立。

集群系统建立后,在控制平面上,主交换机的主用主控板成为集群系统的控制平面,作为整个系统的管理著角色。

备交换机的主用主控板成为集群系统的备用控制平面,作为系统的管理备角色。

主交换机和备交换机的备用主控板作为集群系统候选备用主控板。

集群物理连接

根据集群技术发展阶段不同,集群物理连接方式也存在区别:

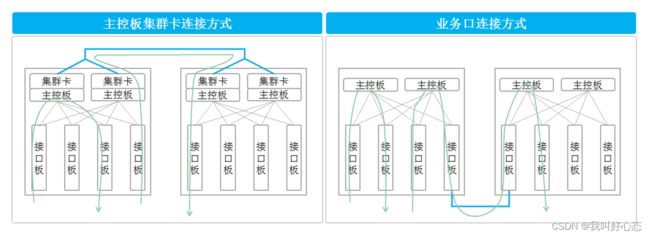

传统CSS:使用主控板上的集群卡建立集群连接,或者使用业务端口建立进群连接。

CSS2:第二代集群交换机系统,专指使用交换网板上的集群卡方式建立集群连接的集群。

传统CSS

对于只支持CSS架构的框式交换机,框口接口板之间流量、跨框流量必须经过主控板。

单框上没有正常工作的主控板时流量无法从一个接口板转发到另外一个接口板,同时也无法跨框转发到另一个框。

CSS2

支持CSS2构架的框式交换机采用转控分离的构架,单框内接口板之间流量、跨框流量无需经过主控板,集群系统内单台框无能够正常工作的主控板不映像该框的流量转发。

CSS2支持任意一个框式交换机内存在一个主控板运行正常,集群的两个框式交换机上的接口都可以正常转发报文,该特性被称为“集群主控1+N备份”。

Mux VLAN原理

MUX VLAN (Multiplex VLAN)提供了一种通过VLAN进行网络资源控制的机制。

通过MUX VLAN提供的二层流量隔离的机制,可以实现企业内部员工之间互相通信,而企业外来访客之间的互访时隔离的。

通过MUX-VLAN技术区分大量的用户时,可以节省大量的VLAN ID,同时也降低了后期的网络管理难度。

MUX VLAN的配置

MUX VLAN 回顾

MUX VLAN是一种2层网络的隔离技术

VLAN角色类型:

主VLAN

辅助VLAN:隔离VLAN和组VLAN

主VLAN:

其中包含的是不同类型的辅助VLAN

属于主VLAN的端口,可以与任何辅助VLAN的端口互通。

辅助VLAN:

隔离VLAN:同一个隔离VLAN的端口之间,不能互通。

组VLAN:同一个组VLAN的端口之间,可以互通

不同组VLAN之间的端口,不可以互通

同一个主VLAN下面,最多只能包含一个隔离VLAN

MUX VLAN 配置

配置思路

创建VLAN

配置VLAN角色

配置端口模式

端口加入VLAN

端口启用MUX VLAN功能

验证设备之间的互通性

vlan 10

mux-vlan //设置vlan10为主vlan

subordinate group 20 //设置vlan20为组vlan

subordinate separate 30 //设置vlan30为隔离vlan

quit

interface gi0/0/1

port link-type access //设置端口的链路类型为access

port default vlan 20 //将端口加入 vlan 20

port mux-vlan enable //开启端口的mux-vlan功能

quit

MUX VLAN综合案例

需求描述

VLAN100是主VLAN,VLAN200和VLAN300是辅助VLAN

VLAN200是隔离VLAN,VLAN300是组VLAN

PC1/2属于VLAN200 ,PC3/4属于VLAN300

确保PC1/2与PC3/4不能互相访问,但是都可以访问Server1

配置各设备的IP地址,如图所示。

①如图配置PC、Server1和R1的接口IP地址

②配置SW1的MUX VLAN功能

SW1:

vlan batch 100 200 300

vlan 100

mux-vlan

subordinate group 300

subordinate separate 200

quit

port-group group-member gi0/0/1 gi0/0/2

port link-type access

port default vlan 200

port mux-vlan enable //端口启用mux vlan功能

quit

port-group group-member gi0/0/3 gi0/0/4

port link-type access

port default vlan 300

port mux-vlan enable //端口启用mux vlan功能

quit

interface gi0/0/10

port link-type access

port default vlan 100

port mux-vlan enable //端口启用mux vlan功能

quit

③测试PC与Server1之间的通信