病毒丨熊猫烧香病毒分析

作者丨黑蛋

一、病毒简介

病毒名称:

熊猫烧香

文件名称:

40fee2a4be91d9d46cc133328ed41a3bdf9099be5084efbc95c8d0535ecee496

文件格式:

EXEx86

文件类型(Magic):

MS-DOS executable

文件大小:

29.30KB

SHA256:

40fee2a4be91d9d46cc133328ed41a3bdf9099be5084efbc95c8d0535ecee496

SHA1:

ca3a1070cff311c0ba40ab60a8fe3266cfefe870

MD5:

512301c535c88255c9a252fdf70b7a03

CRC32:

E334747C

SSDEEP:

768:Zf4LGjK09Rex9hq4gx9dtdiKosOOOf1G7mV/Wz3ETC7:Zf4LGjDeNA3diKCOOf4oG3N

TLSH:

T102D2D0E3770A58CDC1811CF0DCB347781994AC79AA0E83B9A911752D0E795FFAF42A35

AuthentiHash:

n/a

peHashNG:

ee0d0b18b39a36cf914131c260b08a27cd71a31b3be9a72d3ef7768cac57aec0

impfuzzy:

3:swBJAEPwS9KTXzW:dBJAEHGDW

ImpHash:

87bed5a7cba00c7e1f4015f1bdae2183

ICON SHA256:

0bf3ce8f441c6ef00c8f8406204f5273cad371683c764c5a901ab9ce925999a9

ICON DHash:

e89433333333e171

Tags:

exe,tls_callback,section_name_exception,lang_chinese,timestamp_exception

二、环境准备

| 虚拟机 |

调试器 |

安全软件 |

| Win7x86 |

x32dbg、OD |

火绒剑 |

三、程序脱壳

首先修改病毒后缀为exe,然后拖入PEID查看:

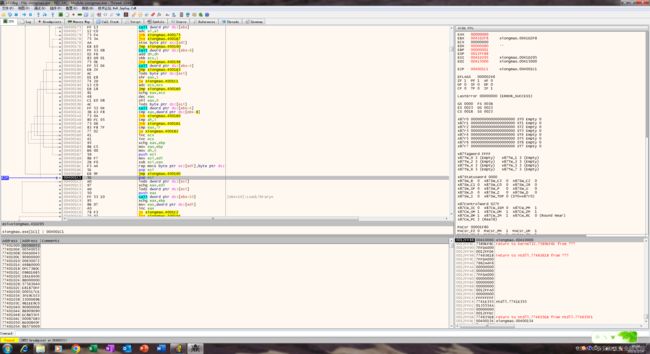

FSG壳,拖入x32dbg中,F9运行到程序领空,然后分析代码,F8几步就会发现刚开始有一个大循环,F4跳出循环:

然后继续F8就会发现又是一个循环,俩个函数一个LoadLibrary,一个GetProAddress,这里应该是修复IAT表,然后我们F4到其中跳出循环的jmp上面:

F8就是OEP:

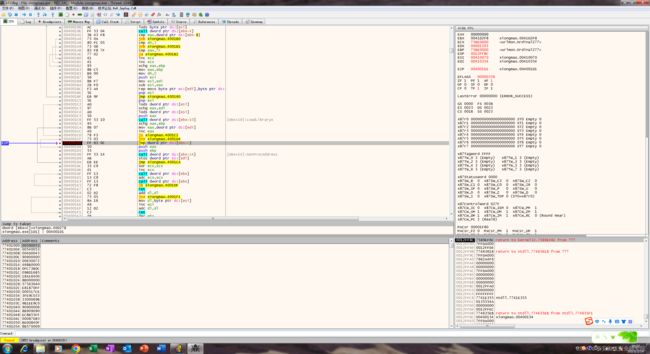

根据x32dbg自带插件脱壳先Dump:

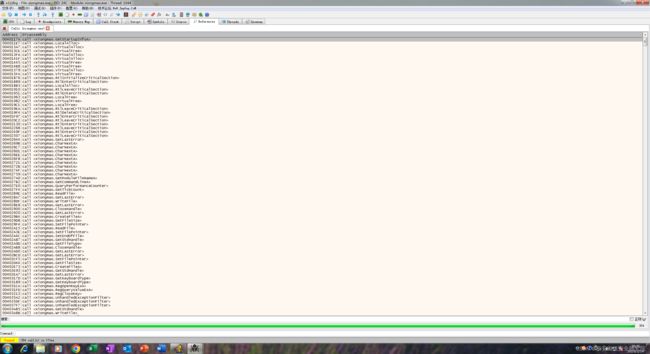

需要修复IAT表,右键->搜索->模块间调用:

双击第一个,看到call回车进jmp,然后右键数据跟随选择地址:

然后在这里看一下IAT表偏移,大小,再把7FFFFFFF改成00000000,然后打开插件,写入OEP:

脱壳成功:

四、行为分析

首先拍个快照,为了更好的查看熊猫行为,咱赋予他管理员权限,然后把熊猫添加到信任区,最后打开火绒剑开启监控,过滤掉其他进程:

然后简单的进行一下动作过滤,主要是行为监控,注册表创建,文件创建等:

可以看到主要是释放了一个文件,C:\Windows\System32\drivers\spo0lsv.exe:

五、静态分析

把脱壳后的exe拖到IDA中,从start开始分析,F5反汇编:

首先前面一坨都是一些变量赋值等操作,重点在以下三个函数:

5.1、sub_40819C分析

通过对函数内部分析,猜测加分析,对部分函数命名,以及对部分变量直接赋予字符串:

可以看到这里是获取系统目录,然后在各个文件夹中创建Desktop.ini,然后在C盘Driver文件夹中创建一个名为spo0slv.exe的可执行文件。最后运行起来程序。

5.2、sub_40D18C分析

进入此函数,一共有三个函数:

5.2.1、创建线程:

进入回调函数sub_40A48C:

这里是一个循环执行,然后遍历目录创建Desktop.ini的线程。

5.2.2、Sub_40C374:

进入箭头指向函数:

这里就是简单的看steup.exe和autorun.inf文件是否存在,否则拷贝自身创建。

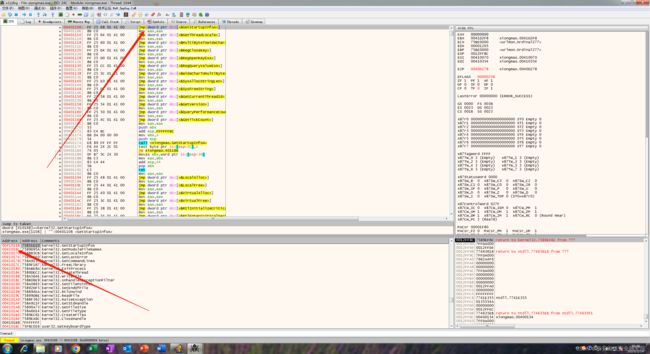

5.2.6、sub_40BACC:

进入sub_40BA8C:

进入sub_40B864:

可以看到这里是一个创建网络链接的函数,也是这个函数根本目的。

5.3、sub_40D088:

这个函数里面有6个计时器,咱一个一个分析:

5.3.1、第一个计时器

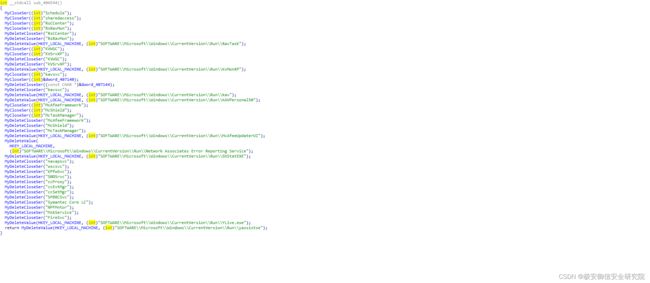

里面有些函数是我根据分析+猜测修改的名称,以My开头,根据注册表路径信息可以看到,这里是进行了自启动注册表修改,然后设置属性为隐藏。

5.3.2、第二个计时器

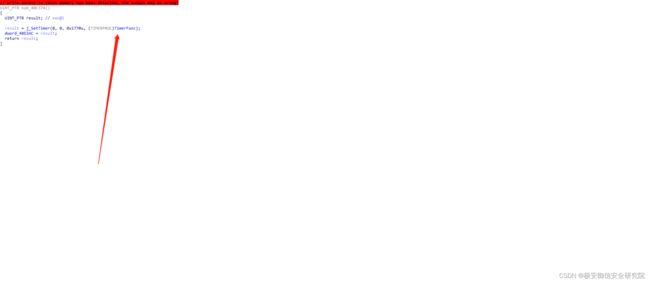

一直跟进去,直到跟进一个创建线程回调函数里面:

可以看到就是简单的从网络下载东西然后创建文件,最后启动。

5.3.3、第三个计时器

进第一个回调函数,一直跟进去发现和之前的是一样的,就是下载,创建,启动。跟进第二个回调函数:

可以看到这里是通过cmd中断所有网络连接,删除网络共享。

5.3.4、第四个计时器

一直跟进去,到最后是sub_406E44:

根据分析我对里面的函数都进行了重命名,都是删除注册表值,关闭服务等内容,这里是关闭了杀软。

5.3.5、第五个计时器

这里是对一些网址进行解密打开,解密之后我都进行了备注。

5.3.6、第六个计时器

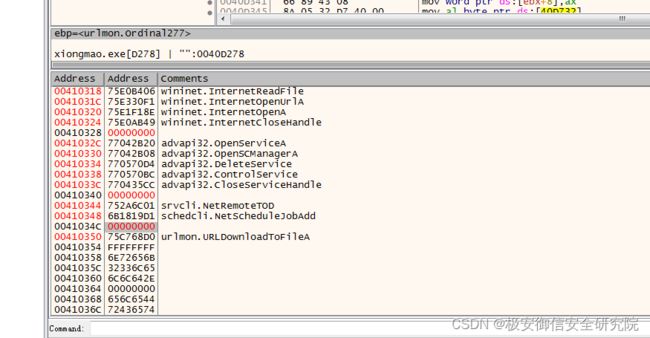

首先跟进箭头函数,可以看到是一些网络操作,读取创建等操作:

返回上一步向下看,同样是一些下载东西,创建文件,然后启动等操作:

六、总结

此病毒是加了一个壳,然后需要脱壳修复IAT表,然后根据火绒剑观察一下具体行为操作。然后拖到IDA中静态分析就可以了。