网络安全学习(二十三)防火墙

防火墙

基本概览

是一款具备安全防护功能的网络设备

防火墙技术主要是通过有机结合各类用于安全管理于筛选的软件或硬件设备,体现形式采用规则的方式,从而帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障

隔离网络:

将需 要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护xia

一般情况下将防火墙放在区域的边界,从而来保护整个区域的安全性

防火墙的基本功能

访问控制(ACL)

攻击防护

冗余设计(HSRP)

路由、交换

日志记录

虚拟专用网络

NAT

带宽管理(Qos、服务访问质量(流量管理),主要的目的,针对不同业务分配对应带宽,从而保障关键性业务带宽)

入侵防御(入侵检测和防御)

用户认证

高可用

区域隔离

防火墙区域概念

内部区域(员工,核心数据)

DMZ区域称为“隔离区”,也称“非军事化区/停火区”(对外服务:网页,邮件服务器)

外部区域

一般来说:

内部区域

内部区域能访问外部区域(互联网)

内部区域能访问DMZ区域。

DMZ区域

能让特点的ip地址的端口号(如80)被外部区域访问

所以

黑客能够通过80端口号的漏洞,控制网页服务器,进而控制DMZ区域,但由于防火墙限制,无法攻击到内部区域

防火墙的分类

按防火墙形态

1.软件防火墙(Windows defender Linux iptables Linux firewalld)

2.硬件防火墙(Cisco 华为USG ASA 启明星辰(天清汉马) 深信服(AF) 安恒(明御安全网关))

按技术实现

1.包过滤防火墙

2.状态检测包过滤防火墙

3.应用(代理)防火墙

4.WAF防火墙

5.应用层防火墙

性能划分:百兆级、千兆级

结构划分:单一主机、路由集成、分布式

防火墙的发展历史

1.包过滤防火墙

判断信息:五元组(通常是指由源IP地址,源端口,目的IP地址,目的端口,和 传输层协议号这五个量组成的一个集合)

工作范围:3-4层

最早的防火墙技术之一,功能简单,配置复杂

2.应用网关/应用代理防火墙

判断信息:应用层数据(http、ftp......)

工作范围:7层(应用层)

最早的防火墙技术之二,连接效率低,速度慢

3.状态检测防火墙

现代主流防火墙,速度快,配置方便,功能较多

判断信息:IP地址、端口号、TCP标记

工作范围:2-4层

4.web应用防火墙(WAF防火墙)

判断信息:http协议数据(request、response)

工作范围:7层(应用层)

5.多合一网关

FW(防火墙)、IDS(入侵检测)、IPS(入侵防御)、AV(防病毒)

工作范围:2-7层

6.下一代防火墙(NGFW)

FW(防火墙)、IDS(入侵检测)、IPS(入侵防御)、AV(防病毒)、WAF

工作范围:2-7层

NGFW是并行处理机制,会更高效

衡量防火墙性能的5大指标

1、吞吐量:在不丢包的情况下单位时间内通过的数据包的数量

2、时延:数据包第一个比特进入防火墙到最后一比特从防火墙输出的时间间隔

3、丢包率:通过防火墙传送时所丢失数据包数量占所发送数据包的比率

4、并发连接数:防火墙能够同时处理的点对点连接的最大数目

5、新建连接数:在不丢包的情况下每秒可以建立的最大连接数

Windows defender的使用

添加DHCP入站规则

图形化:

1.打开高级设置

2.选择入站规则——点击右侧新建规则

4.根据自身需求选择,我此处选择所有程序

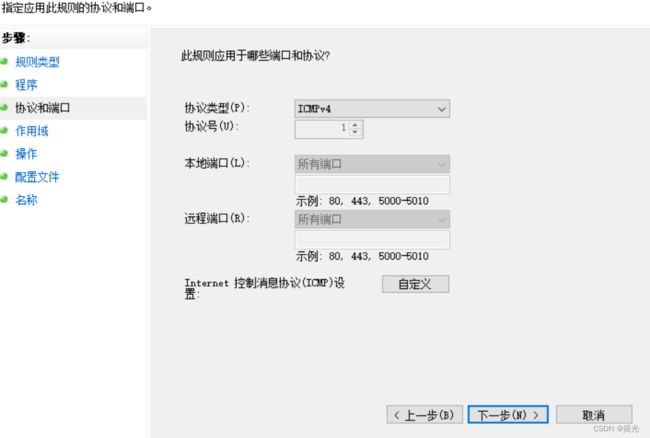

5.选择ICMPv4

6.指定要应用此规则的本地和远程IP地址

防火墙的

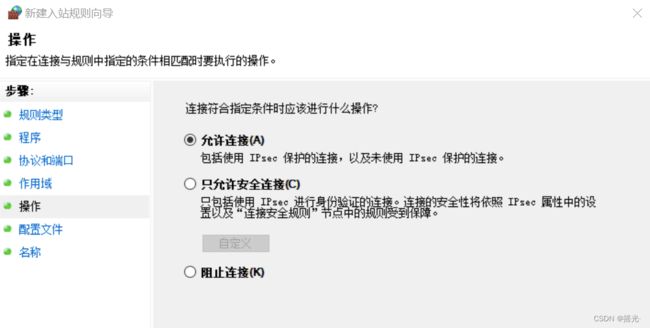

7.允许连接

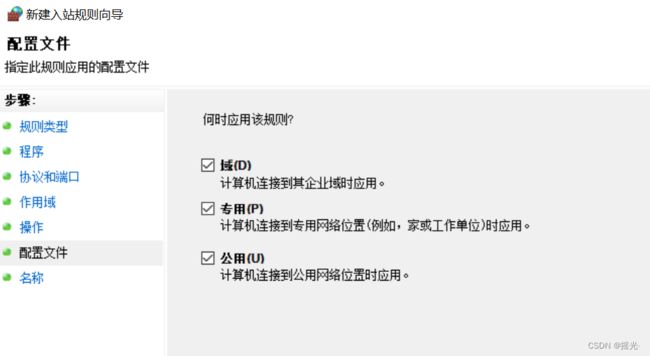

8.全选

9.填写名称——完成

命令操作:

netsh advfirewall firewall

netsh advfirewall firewall add rule name="icmp" dir=in remoteip=192.168.0.2 protocol=icmpv4 action=allow

典型应用

标准应用

1、透明模式

透明模式/桥模式一般用于用户网络已经建设完毕,网络功能基本已经实现的情况下,用户需要加装防火墙以实现安全区域隔离的要求

2、路由模式

3、混杂模式

一般网络情况为透明模式和路由模式混合

实验:验证区域隔离及策略编写

1.PC配置IP和网关

2.防火墙:创建区域--》接口加入到区域

3.接口配置IP、配置路由(本实验不需要配置)

4.写策略并验证

5.配置nat,源转换SNAT和目标转换DNAT

HA

类似路由器的热备份

两个防火墙相连的线称为心跳线,用于查看对方状态,同步两个防火墙的配置

两个防火墙的IP地址一致,其中一个防火墙除了连接心跳线的端口其他全部down掉

Cisco防火墙

ASA系列

1.防火墙的工作原理(状态化防火墙)

2.在防火墙上配置ACL(大多都是命名ACL)

3.在防火墙上配置NAT(防火墙设备一般放在局域网的出口)

工作原理

1.系列

ASA5500系列

2.ASA防火墙状态化防火墙

里面维护一张表:状态化链接表(conn表)

源IP地址

目标IP地址

IP协议(TCP/UDP)

IP协议信息(端口号、序列号、控制位)

默认情况下,ASA对TCP和UDP协议提供状态化链接,而对ICMP协议是非状态化的

状态化防火墙的处理过程

ASA的安全算法

接口的安全级别

访问控制列表

记录conn表

连接表

检测引擎(根据结构安全级别来决定数据是放通还是阻止)

默认情况下,ASA自动放通高安全级别访问低安全级别,阻止低安全级别访问高安全级别,安全级别一致,直接阻止

ASA接口

1、物理接口

基于防火墙自身模块

2、逻辑接口

用来描述安全区域(inside(内网区域)、outside、DMZ)

inside:安全级别设置为100

outside:安全级别设置为0

DMZ:安全级别设置为50

ASA配置ACL

1.标准

2.扩展